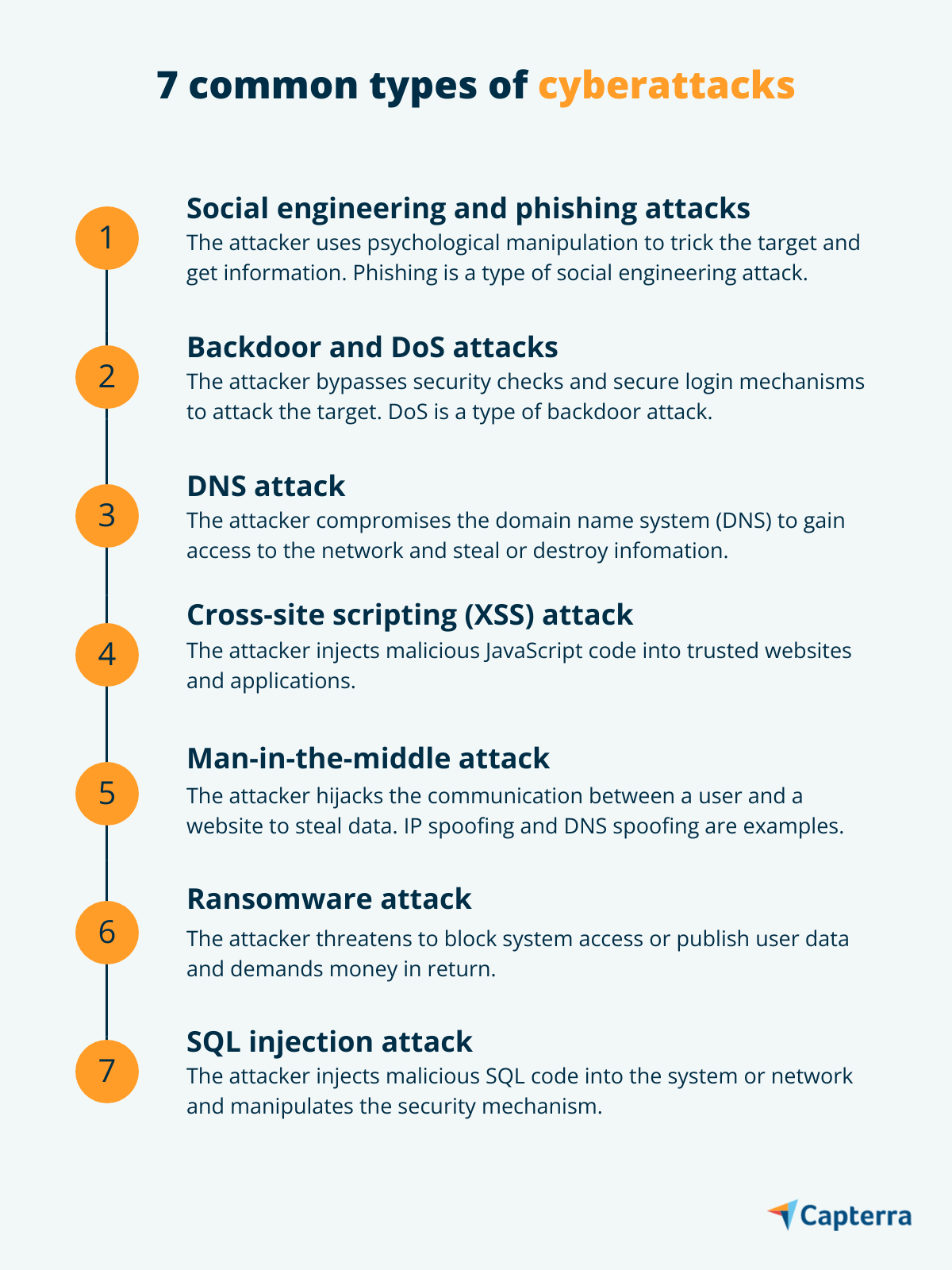

7 häufige Arten von Cyberangriffen

Veröffentlicht: 2022-05-07Schützen Sie Ihr Unternehmen vor diesen sieben gängigen Arten von Cyberangriffen.

Cyberkriminelle verwenden verschiedene Tools und Techniken, um Unternehmen anzugreifen. So wurden beispielsweise alle dringenden Operationen im geschäftigen Krankenhaus der Tschechischen Republik im Kampf gegen COVID-19 durch einen Cyberangriff gestoppt. Ein Lieferunternehmen für Lebensmittel in Deutschland wurde Opfer eines Distributed-Denial-of-Service (DDoS)-Angriffs, der aufgrund von Lieferstopps einen enormen Schaden verursachte. Regierungsbeamte in den USA erhielten eine Reihe von Phishing-Angriffen, nachdem ein Hilfsgesetz verabschiedet worden war.

Prognosen von Gartner besagen, dass Cyberkriminelle bis 2025 Umgebungen mit bewaffneter Betriebstechnologie (OT) haben werden, um Menschen zu schaden oder zu töten. Dies deutet darauf hin, dass sich Cyberangriffstechniken weiterentwickeln werden, um bessere Malware-Versionen zu entwickeln, die zu größeren Verlusten für Unternehmen führen.

Diese Situation ist für kleine und mittelständische Unternehmen (KMU) besorgniserregender, da sie nicht über die gleichen Ressourcen verfügen, um Cyberangriffe zu bekämpfen wie große Unternehmen. Als Inhaber eines KMU müssen Sie einen Abwehrmechanismus aufbauen und Ihr Team darauf vorbereiten, die Verluste durch Cyberkriminalität zu begrenzen.

In diesem Artikel haben wir die sieben häufigsten Cyberangriffe aufgelistet und einige Tipps gegeben, um sie zu verhindern. Informieren Sie sich und Ihr Team über diese Cyberangriffe, um ein Bewusstsein zu schaffen und Cyberkriminalität zu verhindern.

Social Engineering und Phishing-Angriff

Ein Social-Engineering-Angriff manipuliert das Ziel, um Zugang zu vertraulichen Informationen zu erhalten. Der Angreifer nutzt psychologische Manipulation, dh Beeinflussung durch emotionale Ausbeutung, um das Ziel dazu zu bringen, Informationen wie Bankdaten oder Passwörter preiszugeben.

Phishing ist ein häufig verwendeter Social-Engineering-Angriff, bei dem ein Cyberkrimineller E-Mails oder Website-Anzeigen verwendet, um das Ziel zu manipulieren und Informationen zu erhalten. Die meisten KMUs werden von Phishing-Angriffen angegriffen, weil sie ein kleines Netzwerk haben und es für den Angreifer einfach ist, festzustellen, wer eher Opfer wird und Informationen preisgibt.

Was einen Social-Engineering-Angriff gefährlich macht, ist, dass er eher menschliche Fehler als technologische Schlupflöcher ausnutzt. Der Angriff kann in Form einer Nachricht von einem Freund/Kollegen, einer E-Mail mit der Bitte um Spenden, einer Nachricht von einer unbekannten Person oder einer Werbe-E-Mail mit einem „zu gut, um wahr zu sein“-Angebot erfolgen.

Neben Phishing gibt es noch einige andere Arten von Social-Engineering-Angriffen:

- Köder : Angreifer platzieren physische oder Online-Köder, indem sie beispielsweise ein mit Malware infiziertes Flash-Laufwerk an einem öffentlichen Ort hinterlassen oder eine verlockende Anzeige schalten, die zu einer Spam-Website oder Zielseite führt.

- Scareware: Angreifer senden Bedrohungsbenachrichtigungen und fordern Benutzer auf, Software zu installieren, die Schutz vor Cyberangriffen bietet.

- Pretexting: Angreifer erstellen ein Szenario, um das Ziel auszutricksen und es dazu zu bringen, geschäftliche oder persönliche Informationen preiszugeben (z. B. Senden einer E-Mail, die sich als Geschäftspartner ausgibt und um Informationen über ein noch nicht gestartetes Projekt bittet).

- Spear-Phishing: Angreifer senden E-Mails, die auf eine Person oder ein Unternehmen abzielen (z. B. indem sie eine E-Mail senden, die sich als HR-Partner ausgibt und Mitarbeiter auffordert, ein jährliches Handbuch zu unterzeichnen).

Tipps zur Verhinderung von Social-Engineering-Angriffen:

|

Backdoor- und DoS-Angriff

Ein Backdoor-Angriff verschafft sich Zugriff auf ein Computersystem oder verschlüsselte Daten, indem Sicherheitsüberprüfungen und Anmeldemechanismen umgangen werden. Der Angriff negiert den Authentifizierungsprozess für eine sichere Anmeldung und ermöglicht den Zugriff auf Anwendungen, Netzwerke oder Geräte, die vertrauliche Informationen enthalten. Der Angriff ermöglicht auch das Remote-Starten von Befehlen und das Aktualisieren von Malware.

Ein Denial-of-Service (DoS)-Angriff ist eine der böswilligen Aktivitäten, zu denen ein Backdoor-Angriff führen kann. Bei einem DoS-Angriff überschwemmt der Angreifer das Zielsystem oder -netzwerk mit ungewöhnlichem Datenverkehr, der eine vorübergehende oder dauerhafte Dienstverweigerung für die Benutzer verursacht. Wenn diese Technik verwendet wird, um mehrere Geräte (Laptop, Smartphone usw.) in einem Unternehmensnetzwerk zu hacken, wird dies als DDoS-Angriff bezeichnet.

Andere Arten von Backdoor-Angriffen sind:

- Eingebaute Hintertür: Ein Hintertüreintrag wird für Ingenieure erstellt, während sie ein Softwaretool programmieren, um direkt auf seinen HTML-Code zuzugreifen und Fehler zu beheben. Cyberkriminelle nutzen diese Hintertür, um das System zu hacken und auf vertrauliche Informationen zuzugreifen oder einen Virus in Geräte einzuschleusen, auf denen sich die Software befindet.

- Backdoor-Trojaner: Ein bösartiges Softwareprogramm, das dem Angreifer unbefugten Zugriff auf das System verschafft, wenn es heruntergeladen wird. Es wurde speziell für das Hacken von Hochsicherheitssystemen und -ressourcen entwickelt.

Tipps zur Verhinderung von Backdoor-Angriffen:

|

DNS-Angriff

Das Domain Name System (DNS) ist wie ein Telefonbuch, das maschinenfreundliche IP-Adressen in menschenlesbare URLs übersetzt. Dies macht DNS zu einer entscheidenden Komponente für Unternehmen und zu einem Hauptziel für Cyberangriffe.

Bei einem DNS-Angriff wird das Domain Name System kompromittiert, wodurch der Angreifer Zugriff auf das Netzwerk erlangen und Informationen stehlen oder zerstören kann. Hier sind die verschiedenen Arten von Cyberangriffen mit DNS-Sicherheitsbedrohung:

- DNS-Tunneling: Angreifer verwenden einen DNS-Resolver, um einen Tunnel zwischen dem Opfer und dem Angreifer zu erstellen. Dieser Tunnel ermöglicht es der Malware, Sicherheitsüberprüfungen zu bestehen und das Opfer zu erreichen.

- Domänengenerierungsalgorithmus : Angreifer generieren neue Domänen und IP-Adressen, da die Sicherheitssoftware die vorherigen blockiert. Dies hilft ihnen, den Sicherheitsmaßnahmen zu entkommen und weiterhin Angriffe zu versuchen.

- Schneller Fluss: Angreifer verwenden mehrere gefälschte Domains und IP-Adressen, um IP-Kontrollen zu verwirren und zu umgehen und in ein sicheres Netzwerk einzudringen.

- Neu registrierte Domänen: Angreifer erstellen Variationen bestehender Domänen, um die Benutzer zu täuschen. Diese Domains sind nur für kurze Zeit verfügbar und daher schwer zu erkennen.

Tipps zur Verhinderung von DNS-Angriffen:

|

Cross-Site-Scripting (XSS)-Angriff

Cross-Site-Scripting – auch bekannt als XSS-Angriff – ist eine Technik, die Netzwerke oder Anwendungen manipuliert, um schädlichen JavaScript-Code an den Browser des Benutzers zu senden. Einfach ausgedrückt schleust der Angreifer bösartigen Code in vertrauenswürdige Websites und Anwendungen ein.

Wenn ein Benutzer eine kompromittierte Website besucht, wird der Kommunikationsweg zwischen dem Benutzer und der Plattform vom Angreifer gehackt. Auf diese Weise kann der Angreifer wichtige Informationen wie Bankdaten und Anmeldeinformationen stehlen oder Aktionen im Namen des Benutzers ausführen.

Zu den Arten von Cyberangriffen mit XSS gehören:

- Reflected XSS: Der Angreifer sendet bösartigen Code über ein kompromittiertes Netzwerk oder eine kompromittierte Anwendung an den Browser eines Benutzers.

- Gespeichertes XSS: Der Angreifer fügt schädlichen Code direkt in den Browser eines Benutzers ein.

- DOM-basiertes XSS: Der Angreifer ändert den clientseitigen Code in einem kompromittierten Netzwerk oder einer kompromittierten Anwendung.

Tipps zur Verhinderung von XSS-Angriffen:

|

Man-in-the-Middle-Angriff

Man-in-the-Middle (MITM) ist eine Art Cyberangriff, bei dem der Angreifer die Kommunikation zwischen einem Benutzer und einer Website kapert und heimlich überwacht, um Informationen zu stehlen. Es erstellt eine ähnlich aussehende Website, jedoch mit einem Virus im Code, der das Abhören ermöglicht.

Beispielsweise erhalten Sie eine E-Mail von Ihrer Bank, in der Sie aufgefordert werden, Ihre KYC für Internet-Banking zu aktualisieren. Wahrscheinlich glauben Sie der Mitteilung und folgen den Anweisungen. Dieser Vorgang wird jedoch von einem Angreifer überwacht, der einen Virus in die Website eingeschleust hat, und die von Ihnen eingegebenen Informationen (Bankdaten, Anmeldedaten oder KYC-Daten) sind für den Angreifer sichtbar.

Hier sind die verschiedenen Arten von MITM-Angriffen:

- IP-Spoofing: Angreifer maskieren die Identität von Malware und präsentieren sie Benutzern als legitimen Link, um Zugriff auf Ressourcen zu erhalten.

- DNS-Spoofing: Angreifer fangen DNS-Anfragen ab und leiten Benutzer auf bösartige Websites um, die dem Original ähneln.

- HTTPS-Spoofing: Angreifer ersetzen die Zeichen einer gesicherten Domäne durch Nicht-ASCII-Zeichen, die dem Original ähneln.

- E- Mail-Hijacking: Angreifer erhalten unbefugten Zugriff auf das E-Mail-Konto eines Benutzers und überwachen die Kommunikation für böswillige Zwecke.

- Wi-Fi-Abhören: Angreifer täuschen Benutzer dazu, sich mit einem bösartigen Netzwerk zu verbinden, indem sie es als echtes Wi-Fi-Netzwerk benennen. Dieser Angriff wird auch als böser Zwillingsangriff bezeichnet.

- SSL-Stripping: Angreifer stufen die Kommunikation zwischen zwei Zielen in ein unverschlüsseltes Format herunter, um einen MITM-Angriff zu starten.

Tipps zur Verhinderung von MITM-Angriffen:

|

Ransomware-Angriff

Laut Gartner waren etwa 27 % der im Jahr 2020 gemeldeten Malware-Vorfälle auf Ransomware zurückzuführen. Dies macht Ransomware zu einer der prominentesten Arten von Cyberangriffen, die damit drohen, die Daten eines Opfers zu veröffentlichen oder den Zugang zu blockieren und dafür Geld oder Lösegeld zu fordern.

Obwohl bereits weit verbreitet, haben Ransomware-Angriffe mit der pandemiebedingten Remote-Arbeitsumgebung zugenommen und Sicherheits- und Risikoführer alarmiert, ihre Cybersicherheitsmethoden zu verschärfen. Obwohl es ungewöhnlich ist, kann ein Ransomware-Angriff sogar dazu führen, dass das Unternehmen geschlossen wird.

Hier sind die Arten von Ransomware-Angriffen:

- Locker-Ransomware: Angreifer sperren Benutzer vollständig aus ihrem System aus oder sperren grundlegende Computerfunktionen, wobei der Lösegeldbetrag auf einem Sperrbildschirm angezeigt wird.

- Krypto-Ransomware: Angreifer verschlüsseln die Dateien und Dokumente der Benutzer. Während Benutzer ihre Daten weiterhin auf dem System sehen können, können sie ohne einen Entschlüsselungsschlüssel nicht darauf zugreifen.

Tipps zur Verhinderung von Ransomware-Angriffen:

|

SQL-Injection-Angriff

SQL-Injection (SQLi) ist eine Art Cyberangriff, bei dem der Code der strukturierten Abfragesprache (SQL) verwendet wird, um die Sicherheit eines Netzwerks oder Systems zu manipulieren und Zugang zu Informationen zu erhalten. Sobald der SQL-Code in das System oder Netzwerk eingeschleust wurde, ermöglicht er es dem Angreifer, Informationen zu stehlen, zu löschen oder zu ändern, was zu einer Datenschutzverletzung führt.

Zu den verschiedenen Arten von SQLi-Angriffen gehören:

- In-Band-SQLi: Angreifer verwenden denselben Kanal, um den Angriff zu starten und Informationen zu sammeln.

- Inferenz-SQLi: Angreifer senden Daten an den Server und beobachten die Antworten, um mehr über seine Struktur zu erfahren.

- Out-of-Band-SQLi: Angreifer nutzen die Kapazität des Servers, um DNS- oder HTTPS-Anfragen zu erstellen und Daten zu übertragen.

Tipps zur Verhinderung von SQLi-Angriffen:

|

Zusätzliche Ressourcen zur Verhinderung von Cyberangriffen

Technologiekontrollen und Mitarbeiterbewusstsein gehen Hand in Hand, wenn es darum geht, Cyberangriffe zu verhindern. Es gibt zahlreiche Cybersicherheitstools und Schulungssoftware für das Sicherheitsbewusstsein, mit denen Sie einen Abwehrmechanismus gegen Cyberangriffe aufbauen können.

Informieren Sie sich und Ihre Teammitglieder über Cybersicherheit und lernen Sie, wie Sie ein sicheres Verhalten gewährleisten, nicht nur am Arbeitsplatz, sondern jederzeit. Sehen Sie sich diese verwandten Blogs zum Thema Cybersicherheit an:

- 4 Expertentipps zur Verbesserung der Cybersicherheit Ihres Kleinunternehmens

- 5 Lektionen von kleinen Unternehmen, die Ziele von Cyberangriffen waren

- 11 Cybersicherheitszertifizierungen, um Sie auf den Webkrieg vorzubereiten

- Warum Sie künstliche Intelligenz in Ihrer Cybersicherheitsstrategie einsetzen sollten