Passwörter sind das W0r$T! – Es ist an der Zeit, passwortlose Authentifizierung einzuführen

Veröffentlicht: 2022-05-07Anstatt zu versuchen, Passwörter stärker zu machen, ist es an der Zeit, dass Ihr Unternehmen damit beginnt, sie vollständig loszuwerden.

Jeder weiß, dass Passwörter von Natur aus anfällig für Cybersicherheitsbedrohungen sind. Aus diesem Grund werden Sie ständig aufgefordert, die Multi-Faktor-Authentifizierung (MFA) zu verwenden, was bis vor kurzem bedeutete, Ihren Passwörtern eine oder mehrere Schutzebenen hinzuzufügen. Aber in den letzten Jahren hat die wachsende Vielfalt und Verfügbarkeit alternativer Authentifizierungsmethoden dazu geführt, dass Sie als Unternehmensleiter mit der Implementierung von MFA ohne Passwörter beginnen können.

Unsere kürzlich durchgeführte Umfrage zur passwortlosen Authentifizierung 2022 ergab, dass 82 % der Führungskräfte bereit sind, passwortlose Methoden einzuführen. Lassen Sie uns also darüber sprechen, wie Ihr Unternehmen damit beginnen kann, seine Sicherheit zu erhöhen, indem es auf Passwörter verzichtet – selbst wenn es nur ein Teil davon ist.

1. Die überwiegende Mehrheit der Unternehmensleiter (82 %) ist bereit, passwortlose Authentifizierungsmethoden einzuführen.

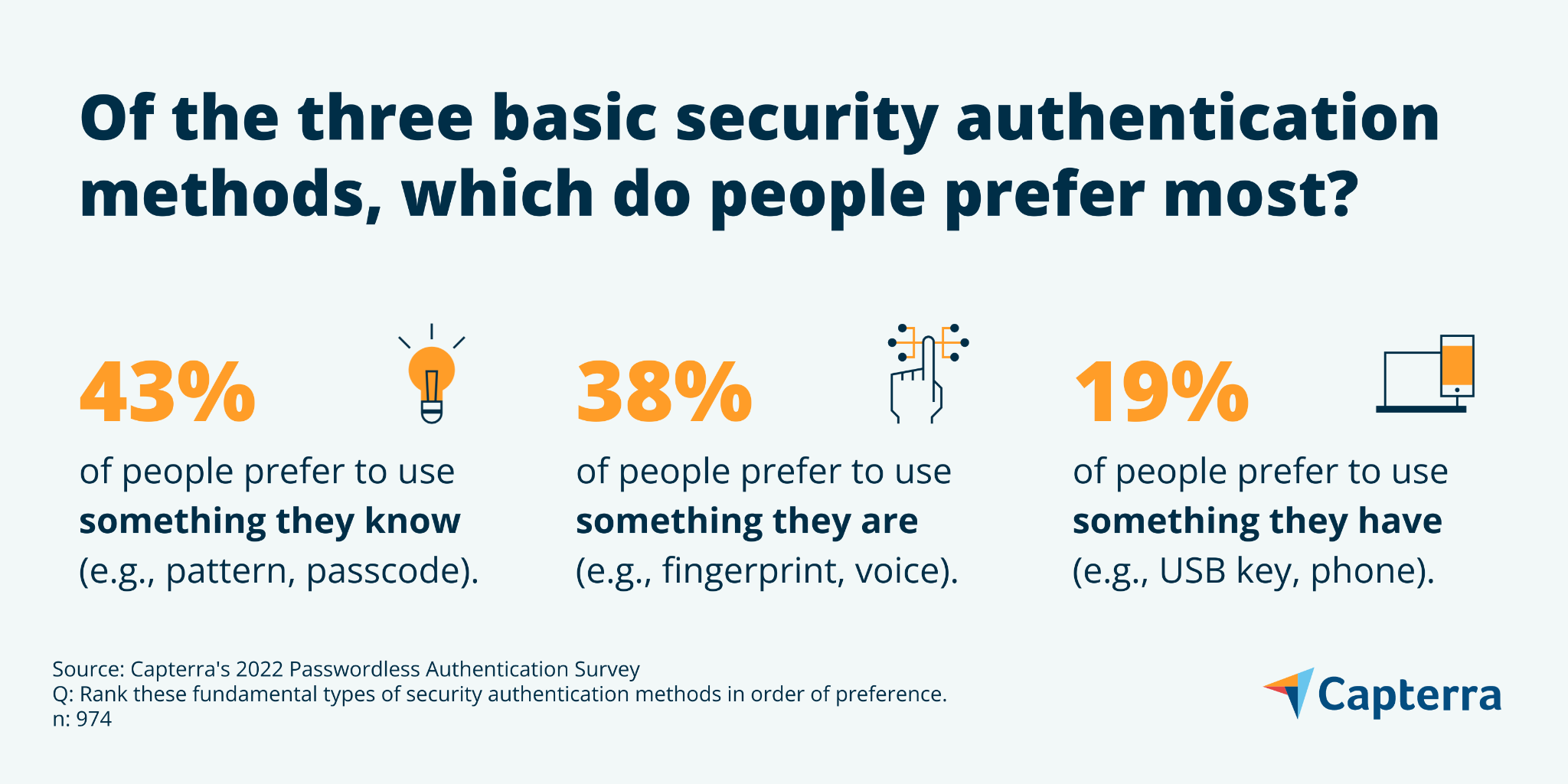

2. Die beliebteste Authentifizierungsmethode (43 %) ist die Verwendung von etwas, das Sie kennen (z. B. Passcode), aber die Verwendung von etwas, das Sie sind (z. B. Fingerabdruck), liegt nur wenige Prozentpunkte dahinter (38 %).

3. Die meisten Unternehmen (56 %) sind jetzt gesetzlich verpflichtet, Multi-Faktor-Authentifizierung zu verwenden, und ein erheblicher Teil (17 %) muss sie verwenden, um eine Cyber-Versicherungspolice einzuhalten.

Passwörter verursachen Reibungspunkte für Benutzer, was zu einer noch schwächeren Sicherheit führt

Damit ein Passwort etwas wert ist, muss es stark sein. Im Jahr 2022 bedeutet dies mindestens zwölf Zeichen, darunter eine Mischung aus Zahlen, Sonderzeichen sowie Groß- und Kleinbuchstaben. Und stellen Sie sicher, dass Sie für jedes Konto ein eindeutiges Passwort verwenden. Oh, und Sie sollten sie regelmäßig wechseln. Wenn Sie ein Passwort vergessen haben, durchlaufen Sie einfach einen komplizierten Prozess, um ein neues zu erstellen, oder setzen Sie sich mit dem Helpdesk in die Warteschleife.

Mit anderen Worten, Passwörter bieten eine schlechte Benutzererfahrung – weshalb sich die meisten Benutzer nicht die Mühe machen, grundlegende Passwortprotokolle zu befolgen.

Alarmierende 77 % unserer Befragten verwenden zumindest manchmal dasselbe Passwort für mehrere Konten – fast die Hälfte (46 %) dieses Prozentsatzes gibt zu, Passwörter häufig wiederzuverwenden . Dies ist ein ernstes Problem, da die Wiederverwendung von Passwörtern ein Hauptgrund für Kontoübernahmeangriffe und Datenschutzverletzungen ist. Auf die Frage, wie sie sich ihre Passwörter merken, schreiben 26 % sie auf Papier auf, 25 % speichern sie in einem Online-Dokument und 21 % verwenden persönlich bedeutsame Informationen.

Passwörter bieten unter den besten Umständen eine relativ schwache Sicherheit, aber wie unsere Untersuchungen zeigen, lassen sich viele Benutzer (und ihr Unternehmen) nahezu wehrlos zurück. Dies macht Ihr Unternehmen anfällig für Phishing-Schemata, Keylogger, Brute-Force-Angriffe und jede Menge anderer Taktiken, die Cyberkriminelle anwenden, um Passwörter zu knacken.

Was genau ist passwortlose Authentifizierung?

Es ist genau das, wonach es sich anhört – Authentifizierung ohne die Verwendung von Passwörtern. Aber es ist nicht so einfach. Sie können niemanden anrufen und sagen: „Ich möchte eine passwortlose Authentifizierung bestellen.“ Betrachten Sie passwortlos nicht als Ziel – betrachten Sie es als Ziel, und jeder Fortschritt, den Sie in Richtung Ihres Ziels machen, Passwörter loszuwerden, macht Ihr Unternehmen sicherer.

Bevor wir weitermachen, lassen Sie uns die Alternativen aufschlüsseln und was die Leute darüber denken. Es gibt drei grundlegende Arten der Authentifizierung:

|

Heute bevorzugen immer noch mehr als zwei von fünf Personen (43 %) etwas, das sie kennen – das ist nicht verwunderlich, da die Verwendung von Passwörtern, PINs und Sicherheitsfragen seit Jahrzehnten die gängigsten Authentifizierungsmethoden sind. Was überraschen könnte, ist, dass mehr als jeder Dritte (38 %) lieber etwas verwendet, was er auch als biometrische Authentifizierung bezeichnet. Um unsere Ergebnisse abzurunden, zieht es etwa jeder Fünfte (19%) vor, etwas zu verwenden, das er hat.

Berücksichtigen Sie diese Präferenzen, wenn wir uns mit Passwortalternativen und den Optionen befassen, die für Mitarbeiter in Ihrem Unternehmen am besten geeignet sind.

Verbessern Sie die Sicherheit durch passwortlose Authentifizierung

Wenn die passwortlose Authentifizierung die Sicherheit verbessern kann, wären Sie bereit, den Wechsel vorzunehmen? Wir haben diese Frage 389 Führungskräften aus der Wirtschaft gestellt, und ganze 82 % sagten ja. Und während die passwortlose Authentifizierung als Einzelfaktor durchgeführt werden kann (z. B. Verwenden Sie Ihren Fingerabdruck zum Entsperren Ihres Telefons), müssen Unternehmen MFA verwenden, um den Zugriff auf kritische Systeme und sensible Daten zu schützen.

Glücklicherweise geben fast alle Führungskräfte (95 %) an, dass ihr Unternehmen MFA zumindest für einige Geschäftsanwendungen verwendet – 55 % sagen, dass sie es für alle Anwendungen verwenden. Diese Zahlen sind im Laufe der Jahre, in denen wir diese Frage gestellt haben, stetig gestiegen. Ein Grund dafür ist, dass MFA nicht nur Best Practice ist, sondern zunehmend gefordert wird. Mehr als die Hälfte (56 %) der von uns befragten Führungskräfte geben an, dass ihr Unternehmen gesetzlich (z. B. HIPAA, PCI DSS, SOX) verpflichtet ist, MFA zu verwenden, und 17 % sind dazu durch eine Cyber-Versicherungspolice verpflichtet.

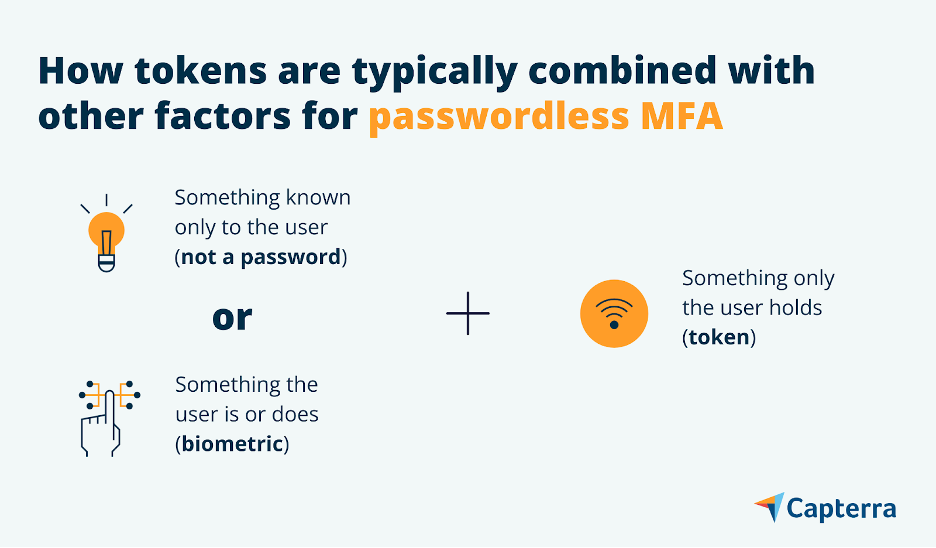

Lassen Sie uns vor diesem Hintergrund einen Blick darauf werfen, wie passwortloses MFA funktioniert.

Aktivieren Sie passwortloses MFA mit Authentifizierungstoken

Ein Authentifizierungstoken ist ein Hardwaregerät (oder Datenobjekt), das mit der Identität einer Person verbunden ist, um den Zugriff auf digitale Assets zu ermöglichen. Es wird davon ausgegangen, dass der Token, typischerweise ein Smartphone oder ein USB-Hardwareschlüssel, im persönlichen Besitz der Identität ist, an die er gebunden ist.

Phone-as-a-Token gibt es seit vielen Jahren und umfasst Out-of-Band (OOB), One Time Password (OTP) und zunehmend QR-Code-Authentifizierung. In letzter Zeit haben Public-Key-Token an Boden gewonnen und könnten sehr wohl die Zukunft der tokenbasierten Authentifizierung sein. Werfen wir einen Blick darauf, wie diese verschiedenen Arten von Token verwendet werden.

Out-of-Band (OOB)-Authentifizierung

Einige OOB-Methoden senden einen Code an Ihre E-Mail oder senden einfach einen „magischen Link“, auf den Sie klicken können, um sofortigen Zugriff auf den Dienst zu erhalten. Es ist erwähnenswert, dass die Verwendung von E-Mail und magischen Links innerhalb eines passwortlosen Schemas fragwürdig ist, da die meisten Menschen ein Passwort verwenden, um auf das E-Mail-Konto zuzugreifen, von dem sie ihr Einmalpasswort oder ihren Link erhalten.

Die OOB-Authentifizierung ist so konzipiert, dass zwei verschiedene Kanäle für die Authentifizierung verwendet werden, z. B. eine Internetverbindung und ein drahtloses Netzwerk. Ein gängiges Beispiel für die OOB-Authentifizierung ist der Empfang einer SMS-Nachricht oder eines automatisierten Sprachanrufs auf Ihrem Telefon mit einem Code, den Sie dann auf einer Website eingeben. Andere Methoden umfassen Push-Benachrichtigungen, die sicherer sind als SMS-Nachrichten.

Authentifizierung mit Einmalpasswort (OTP).

Die OTP-Authentifizierung wird im Allgemeinen mithilfe einer Authentifizierungs-App auf einem Mobiltelefon durchgeführt (obwohl es Hardware-OTP-Geräte gibt), um einen temporären Code zu generieren, der dann eingegeben wird, um Zugriff auf ein digitales Asset zu erhalten.

QR-Codes (Quick Response).

QR-Codes sind überall zu finden, von Restaurants bis hin zu Super-Bowl-Anzeigen, und sie werden zunehmend für Sicherheitszwecke verwendet. Indem Sie mit einem Smartphone einen QR-Code scannen, der im Anmeldebereich einer Website angezeigt wird, können Sie sich authentifizieren. Der Nachteil ist natürlich, dass QR-Codes nicht verwendet werden können, um vom Telefon selbst auf eine Website zuzugreifen.

Public-Key-Token

Token mit öffentlichem Schlüssel authentifizieren sich unter Verwendung asymmetrischer Kryptografie (dh eines Paars aus öffentlichem und privatem Schlüssel) und verwenden häufig ein X.509-Zertifikat. Public-Key-Token können software- oder hardwarebasiert sein, einschließlich USB-Hardwareschlüssel, Smartcards und Bluetooth- oder NFC-fähige Smartphones und Wearables.

Fast Identity Online (FIDO) ist möglicherweise die Zukunft der passwortlosen Authentifizierung und besteht aus einer Reihe von Protokollen, die Public-Key-Token enthalten und speziell darauf ausgelegt sind, die Abhängigkeit von Passwörtern zu verringern. Die FIDO-Authentifizierung verwendet zwei Schritte, einen zum Entsperren des Authentifikators und den nächsten zum Generieren kryptografischer Schlüssel, die für die Authentifizierung bei einem Onlinedienst erforderlich sind.

Der Faktor, der im ersten Schritt zum Entsperren auf dem lokalen Gerät verwendet wird, kann aus jeder verfügbaren Option ausgewählt werden, z. B. ein Fingerabdruck, die Eingabe einer PIN oder das Einstecken eines dedizierten Hardwaregeräts (z. B. YubiKey). Nach dem Entsperren des FIDO-Authentifikators liefert das Gerät den korrekten privaten Schlüssel, der dem öffentlichen Schlüssel des Dienstanbieters entspricht. Die im ersten Schritt bereitgestellten Informationen bleiben privat und verlassen niemals das Gerät des Benutzers.

Authentifizierung mit etwas, das Sie kennen (aber kein Passwort!), etwas, das Sie sind, und allem anderen

Die passwortlose Authentifizierung kann etwas verwenden, das Sie kennen, solange es kein Passwort ist. Die gebräuchlichste Alternative ist eine PIN. Und obwohl eine PIN einem Passwort ähnlich erscheinen mag, ist sie doch ganz anders. PINs werden normalerweise verwendet, um ein lokales Gerät zu entsperren, z. B. eine Debitkarte. Ohne PIN ist Ihre Bankkarte nutzlos. Umgekehrt werden Passwörter mit Informationen abgeglichen, die in einer zentralen Datenbank gespeichert sind, und sind an und für sich angreifbar.

Andere gängige Methoden in diesem Bereich umfassen die Bild- und Mustererkennung. Während der Registrierung werden Sie von einigen Diensten aufgefordert, ein Bild auszuwählen. Dann wählen Sie bei der Authentifizierung Ihr Bild aus mehreren Optionen aus. In ähnlicher Weise erfordert die Mustererkennungsauthentifizierung, dass Sie sich vorab ausgewählte Punkte auf einem Bild oder einem Raster merken.

Die biometrische Authentifizierung wird immer akzeptierter

Die biometrische Authentifizierung verwendet einzigartige physische Merkmale wie Ihr Gesicht oder Ihren Fingerabdruck, um Ihre Identität zu authentifizieren. Biometrische Technologie wird zum Mainstream, insbesondere wenn sie für Sicherheitszwecke verwendet wird. Unsere Umfrage ergab, dass 76 % der Verbraucher die Gesichtserkennung für den Zugriff auf ihren Computer oder ihr Telefon verwenden. Vielleicht noch überraschender ist, dass 64 % damit zufrieden sind, sich damit bei einem Online-Konto anzumelden.

Die biometrische Authentifizierung integriert sich schnell in Phone-as-a-Token-Methoden. Smartphones verfügen über Mikrofone, Kameras und Fingerabdruckscanner, die alle zur Unterstützung einer Reihe von biometrischen Authentifizierungsmodi verwendet werden können, die gleichzeitig den Besitz des Geräts bestätigen.

Die kontextbezogene Authentifizierung bietet Flexibilität für passwortlose Benutzer

Über die aktive Bestätigung Ihrer Identität hinaus erkennen kontextbezogene Authentifizierungsmethoden passiv Risiken anhand von Faktoren wie Standort, Aktivität und Gerätekennungen. Dieser Prozess, der auch als signalbasierte Authentifizierung bezeichnet wird, kann das ultimative passwortlose Szenario ermöglichen, das als Null-Faktor-Authentifizierung (0FA) bekannt ist, wobei dem Benutzer der Zugriff gewährt wird, wenn keine Risikosignale vorhanden sind. Wenn das System unsicher ist, wird der Benutzer einfach nach einer Authentifizierungsmaßnahme wie einer PIN oder einem biometrischen Merkmal gefragt.

Fortgeschrittene Modelle wie Continuous Adaptive Trust (CAT) verwenden maschinelles Lernen, um noch umfangreichere Sätze von Variablen über den Benutzer zu analysieren, um das Risiko zu bestimmen, z. B. das Messen des Tastendrucks oder das Erkennen der spezifischen Bewegung eines Benutzers beim Gehen mit einem Gerät.

Drei Schritte, die Sie unternehmen können, um eine passwortlose Authentifizierung zu implementieren

Wie bereits erwähnt, ist passwortlos (zumindest vorerst) ein Ziel, und jeder Schritt, den Sie in diese Richtung unternehmen, verbessert Ihre allgemeine Sicherheitslage. Lassen Sie uns in diesem Sinne einen Blick auf drei Schritte werfen, die Sie unternehmen können, um die Anzahl der Passwörter in Ihrem Unternehmen zu reduzieren.

Arbeiten Sie mit Stakeholdern zusammen, um Prioritäten und Präferenzen zu ermitteln

Gewinnen Sie Zustimmung von wichtigen Stakeholdern, indem Sie genau erklären, wie die Abkehr von Passwörtern ihren Teams zugute kommt und ihre Arbeit erleichtert. Bestimmen Sie Prioritäten für Sicherheitsverbesserungen, erfahren Sie, wie Arbeitsabläufe beeinträchtigt werden könnten, und ermitteln Sie Präferenzen für neue Authentifizierungsmethoden.

Optimieren Sie vorhandene Tools, die passwortlose Methoden ermöglichen

Machen Sie eine Bestandsaufnahme und nutzen Sie passwortlose Optionen, die Ihnen bereits zur Verfügung stehen. Wenn Ihr Unternehmen beispielsweise bereits Windows 10 verwendet, können Sie Windows Hello for Business verwenden, das eine lokale Authentifizierungsmethode wie biometrische oder gerätebasierte Authentifizierung kombiniert.

Stellen Sie sich folgende Fragen:

- Welche passwortlosen Optionen haben wir bereits verfügbar?

- Können wir aktuelle Authentifizierungsabläufe ändern, um Passwörter zu vermeiden?

- Werden diese Änderungen letztendlich die Reibung für die Benutzer verringern?

Verlagern Sie zukünftige Investitionen auf passwortlose Tools

Um Ihr Unternehmen auf die universelle Einführung der passwortlosen Authentifizierung vorzubereiten, ist es wichtig, Ihren Migrationspfad im Laufe der Zeit zu vereinfachen, indem Sie aktuelle und zukünftige Investitionen nach Möglichkeit verlagern. Berücksichtigen Sie bei der Beschaffung neuer Software die Verfügbarkeit von Authentifizierungsoptionen, die Biometrie, Phone-as-a-Token und neue Protokolle wie FIDO2 nutzen.

Unsere Abhängigkeit von Passwörtern wird bald vorbei sein

Wir werden schließlich in einer Zukunft ankommen, in der Sie sich kein Passwort merken müssen, Server es nicht speichern müssen und Hacker es nicht ausnutzen können. Das ist eine viel sicherere digitale Welt als die, in der wir heute leben. Aber es wird nach und nach geschehen und neue Denkweisen über Sicherheit erfordern, wie z. B. Zero-Knowledge-Beweise und Zero-Trust-Sicherheitsmodelle (auf die wir in kommenden Forschungsberichten eingehen werden).

Der Trend geht weg von Passwörtern und hin zu persönlicheren, kontextbezogenen und reibungslosen Formen der Authentifizierung.

Methodik

Capterra führte die 2022 Passwordless Authentication Survey im Januar 2022 unter 974 Verbrauchern durch, darunter 389 Führungskräfte, die Managementverantwortung oder höher angegeben hatten, um mehr über die Einstellung zu verschiedenen Authentifizierungsmethoden und deren Verwendung durch US-Unternehmen zu erfahren.