14 طريقة لتأمين موقع WordPress الخاص بك - خطوة بخطوة

نشرت: 2022-01-05يجب أن يكون أمان WordPress أولوية قصوى لأصحاب المواقع. لماذا ا؟ لأن هناك ما يصل إلى 90.000 هجوم على مواقع WordPress كل دقيقة.

إذا لم يكن ذلك مقلقًا بدرجة كافية ، فإن Google تضع كل أسبوع في القوائم السوداء حوالي 20000 موقع ويب للبرامج الضارة و 50000 موقع للتصيد الاحتيالي. وعندما يتم إدراج موقع ويب في القائمة السوداء - وإجبار المستخدمين على الموافقة على المخاطر - يؤدي ذلك إلى خسارة حوالي 95٪ من حركة المرور.

على الرغم من أن أحدث إصدار من WordPress هو دائمًا الإصدار الأكثر أمانًا المتاح ، فهناك المزيد الذي يمكنك القيام به لموقعك للتأكد من أنه لا يمكن اختراقه من قبل المتسللين والروبوتات.

فيما يلي بعض النصائح حول أفضل الممارسات لمساعدتك على تأمين موقعك.

- استخدم مضيف ويب جيد

- استخدم فقط سمات الجودة والمكونات الإضافية

- حافظ على WordPress Core والسمات والمكونات الإضافية محدثة

- لا تستخدم "Admin" كاسم مستخدم

- استخدم كلمة مرور قوية

- استخدم المصادقة الثنائية

- الحد من محاولات تسجيل الدخول

- قم بتثبيت شهادة SSL

- تغيير بادئة قاعدة البيانات

- حماية ملفات wp-config.php و. htaccess

- أضف مفاتيح الأمان

- تعطيل تحرير الملف

- منع تنفيذ ملفات PHP

- تعطيل XML-RPC بشكل انتقائي

1. استخدم مضيف ويب جيد

مضيف الويب الجيد هو خط دفاعك الأول ضد الهجمات على موقعك. لذلك لا تختار تلقائيًا الاستضافة المشتركة الرخيصة. بدلا من ذلك ، قم بأداء واجبك.

انتقل مع مضيف حسن السمعة يدعم أحدث إصدارات تقنيات الويب الأساسية ، مثل PHP و MySQL. تأكد من التحقق من أن مضيفك يدعم PHP 7 - إنه إصدار PHP الرسمي الموصى به لبرنامج WordPress.

ضع في اعتبارك اختيار مضيف WordPress مُدار. تم إعداد هذه الخدمات خصيصًا لـ WordPress وتعتني بجميع الجوانب التقنية المهمة للاستضافة ، بما في ذلك الأمان والنسخ الاحتياطي ووقت التشغيل والأداء.

2. استخدم سمات الجودة والمكونات الإضافية فقط

وفقًا لـ WPScan ، فإن 52٪ من ثغرات موقع الويب ناتجة عن المكونات الإضافية بينما 11٪ ناتجة عن السمات. يُعد الجمع بين أكثر من 60٪ من أمان WordPress

أسهل طريقة للتأكد من أن المكونات الإضافية والسمات الخاصة بك يمكن أن تصمد أمام الهجمات هي تنزيلها فقط من مصادر حسنة السمعة. وهذا يشمل WordPress.org ومقدمي الخدمات المتميزة. قد يؤدي التنزيل من المطورين المخادعين الذين يخفون تعليمات برمجية ضارة في سماتهم ومكوناتهم الإضافية إلى تعريض موقعك للخطر.

إذا لم تكن متأكدًا مما إذا كان موقع الويب الذي تريد التنزيل منه آمنًا ، فابحث عن الشهادات والمراجعات للتأكد من جودة صوت المنتج الذي تريده.

تأكد أيضًا من دعم أي مكونات إضافية وموضوعات تستخدمها بشكل جيد وتحديثها بانتظام. إذا لم يتم تحديث المكوِّن الإضافي أو السمة لفترة طويلة ، فمن المحتمل أنه يحتوي على ثغرات أمنية لم يتم إصلاحها أو حتى رمز سيئ قد يجعلك عرضة للاختراق.

أخيرًا ، احتفظ فقط بالمكونات الإضافية والسمات التي تحتاجها وتستخدمها بالفعل. كلما زاد عدد الأشخاص لديك ، زادت مخاطر التعرض للاختراق. لذا قم بمراجعة قائمة المكونات الإضافية والسمات الخاصة بك بانتظام وقم بإلغاء تنشيط وحذف أي شيء لا تحتاج إليه.

3. حافظ على WordPress Core والسمات والمكونات الإضافية محدثة

WordPress هو برنامج مفتوح المصدر تم تطويره وصيانته بواسطة مجتمع عالمي من المتطوعين. مع كل إصدار جديد ، يتم تصحيح أي ثغرات أمنية.

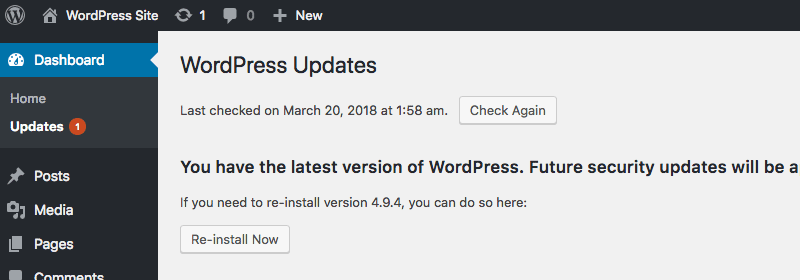

بشكل افتراضي ، يقوم WordPress تلقائيًا بتثبيت التحديثات الثانوية (مثل WordPress 4.9.4). ولكن بالنسبة للإصدارات الرئيسية (مثل WordPress 4.9) ، تقع على عاتقك مسؤولية التحديث يدويًا إلى أحدث إصدار.

تأكد من أن موقعك يعمل دائمًا بأحدث إصدار من WordPress.

هذه التحديثات الأساسية ضرورية لأمان وأداء موقعك. لذا تأكد من الاحتفاظ بنسخة احتياطية من موقعك وتطبيق أي تحديثات أساسية عندما تصبح متاحة.

وبالمثل ، من المهم أيضًا تحديث أي مكونات إضافية وموضوعات بانتظام بحيث تستخدم دائمًا أحدث إصدارات البرامج وأكثرها أمانًا.

4. لا تستخدم "Admin" كاسم مستخدم

لا تستخدم "admin" كاسم مستخدم لموقعك. استخدمت الإصدارات السابقة من WordPress كلمة "admin" كاسم مستخدم افتراضي ، مما يسهل على المتسللين تخمين جزء أقل من اللغز أثناء هجوم القوة الغاشمة.

لكن الإصدارات الأخيرة من WordPress غيرت ذلك ، مما أتاح للمستخدمين الفرصة لإدخال اسم المستخدم الخاص بهم أثناء التثبيت. ومع ذلك ، لا يزال بعض الأشخاص يختارون استخدام "admin" بدلاً من الخروج باسم مستخدم أصلي. فقط لا تفعل.

تريد أن تجعل من الصعب على المهاجمين الضارين اختراق موقعك ، لذلك تستغرق الهجمات وقتًا أطول ويمكنك أنت أو مقدم خدمة الاستضافة تحديد أي هجمات قبل أن تنجح وإيقافها.

5. استخدم كلمة مرور قوية

قم دائمًا بإنشاء كلمات مرور قوية وفريدة من نوعها لحساب مسؤول WordPress وقاعدة البيانات وحساب الاستضافة وعنوان البريد الإلكتروني وأي حسابات FTP. مثل أسماء المستخدمين ، تعد كلمات المرور جزءًا آخر من اللغز الذي يجب على المخترقين تخمينه ، وكلما كانت كلمة المرور أقوى ، زادت صعوبة قيام المتسللين بتسجيل الدخول بنجاح إلى موقعك.

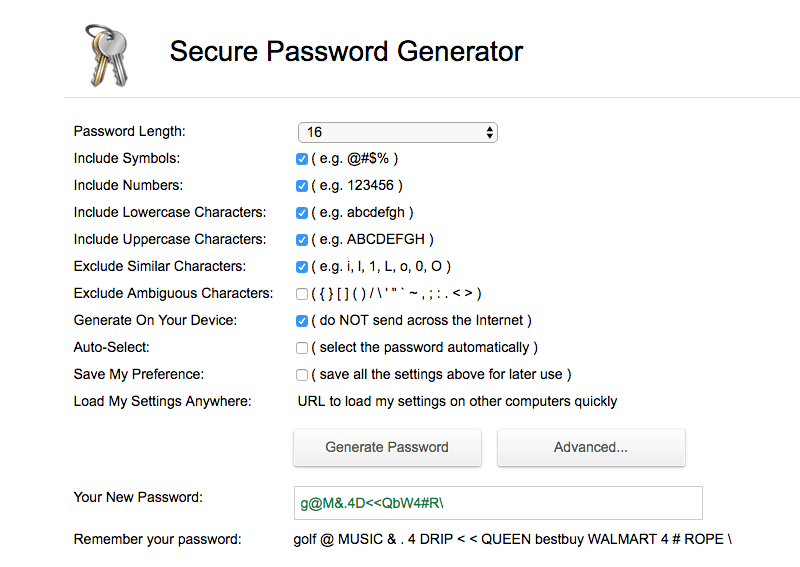

أثناء التثبيت ، سيحاول WordPress فرض كلمة مرور قوية عليك ويطلب منك تحديد مربع إذا قمت بإدخال كلمة مرور ضعيفة. بينما قد ترغب في الحصول على كلمة المرور الخاصة بك ، يمكن لأدوات مثل Secure Password Generator إنشاء كلمة مرور قوية لك.

يتيح لك Secure Password Generator إنشاء كلمات مرور فريدة وعشوائية.

6. استخدم المصادقة الثنائية

حتى مع وجود اسم مستخدم وكلمة مرور قويين ، لا تزال هجمات القوة الغاشمة تمثل مشكلة للعديد من مواقع الويب. هذا هو المكان الذي يمكن أن تساعد فيه المصادقة ذات العاملين.

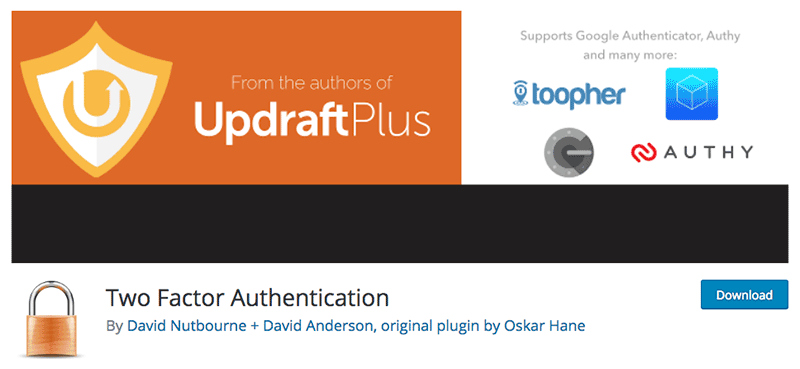

تضيف المصادقة الثنائية خطوة أخرى في عملية تسجيل الدخول ، مما يجبر المستخدمين على إدخال رمز تم إرساله إلى هواتفهم المحمولة بالإضافة إلى إدخال بيانات اعتماد تسجيل الدخول المعتادة. يمكن أن يؤدي ذلك إلى إحباط الهجمات التلقائية وضمان عدم وقوع موقعك ضحية للمتسللين.

يمكن للإضافات مثل iThemes Security تنفيذ المصادقة الثنائية. هناك أيضًا مكونات إضافية مجانية مثل Two Factor Authentication التي يمكنها إضافة طبقة إضافية من الأمان إلى موقعك.

يتيح لك المكون الإضافي Two Factor Authentication إضافة طبقة أخرى من الحماية بسهولة عند تسجيل الدخول إلى موقعك.

7. الحد من محاولات تسجيل الدخول

بشكل افتراضي ، يمكنك محاولة تسجيل الدخول إلى حساب WordPress الخاص بك بقدر ما تريد. على الرغم من أن هذا قد يكون مناسبًا لك إذا نسيت كلمة المرور الخاصة بك ولم تحصل دائمًا على كلمة مرورك بشكل صحيح من أول أو حتى ثالث محاولة ، إلا أنه مناسب أيضًا للمتسللين الذين ينفذون مهاجمي القوة الغاشمة - فهو يمنحهم عددًا غير محدود من محاولات الاختراق تركيبة اسم المستخدم وكلمة المرور الخاصة بك.

يمكن إصلاح ذلك بسهولة عن طريق الحد من عدد محاولات تسجيل الدخول الفاشلة التي يمكن للمستخدم إجراؤها على موقعك. تتيح لك المكونات الإضافية المجانية مثل WP Limit Login Attempts تقييد محاولات تسجيل الدخول وحظر عناوين IP مؤقتًا.

8. قم بتثبيت شهادة SSL

يعد تثبيت شهادة SSL على موقعك أمرًا ضروريًا ، خاصة إذا كان لديك متجر للتجارة الإلكترونية. ليس فقط لأنه سيجعل من الصعب على المتسللين اعتراض المعلومات الحساسة بين متصفحات المستخدم والخادم الخاص بك ، ولكن لأن Google تصر الآن على أن جميع المواقع يجب أن تحتوي على واحد.

بدءًا من يوليو 2018 بإصدار Chrome 68 ، سيتم تمييز صفحات الويب التي يتم تحميلها بدون HTTPS على أنها "غير آمنة". هذا يعني أن المستخدمين الذين يحاولون الوصول إلى المواقع التي ليس لديها شهادة SSL سيحصلون على تحذير بأن الموقع غير جدير بالثقة.

يعد هذا الإعلان صفقة كبيرة لأنه ، وفقًا لـ Cloudflare ، سيشاهد أكثر من نصف زوار الويب هذه التحذيرات.

Let's Encrypt هي سلطة تصديق مجانية توفر شهادات SSL لأصحاب المواقع.

أصبح الحصول على شهادة SSL أكثر سهولة. تقدم Let's Encrypt شهادات مجانية مفتوحة المصدر بينما تقدم شركات الاستضافة بشكل عام واحدة مجانًا (وأحيانًا مجانًا).

9. تغيير بادئة قاعدة البيانات

بشكل افتراضي ، يستخدم WordPress wp_ كبادئة لجميع الجداول في قاعدة بيانات موقعك. هذا يعني أنه إذا كنت تستخدم الإعداد الافتراضي - وهو معرفة شائعة في WordPress - يمكن للقراصنة بسهولة تخمين اسم الجدول الخاص بك ، مما يجعله عرضة لحقن SQL.

طريقة بسيطة لإصلاح ذلك لتغيير البادئة إلى شيء عشوائي ، مثل 5jiqtu69dg_ باستخدام مولد سلسلة عشوائي. لتحديث بادئة الجدول ، افتح ملف wp-config.php في جذر دليل ملفات موقعك وابحث عن هذا السطر:

table_prefix $ = 'wp_'؛

باستخدام المثال الخاص بي ، يمكنك استبدال السطر كما يلي:

$ table_prefix = '5jiqtu69dg_'؛

بعد ذلك ، ستحتاج إلى تحديث البادئة المستخدمة في قاعدة البيانات الخاصة بك. بينما يمكن أن تساعدك المكونات الإضافية للأمان مثل iThemes Security على القيام بذلك بسرعة وسهولة ، يمكنك معرفة كيفية القيام بذلك يدويًا عبر phpMyAdmin هنا.

10. حماية ملفات wp-config.php و. htaccess

يحتوي ملف wp-config.php الخاص بموقعك ، والذي يوجد عادةً في المجلد الجذر لموقع الويب الخاص بك ، على معلومات مهمة حول تثبيت WordPress الخاص بك ، بما في ذلك الاسم والمضيف واسم المستخدم وكلمة المرور لقاعدة البيانات الخاصة بك. وفي الوقت نفسه ، يعد .htaccess ملفًا مخفيًا يضبط تكوين خادم على مستوى الدليل ، ويمكّن الروابط الثابتة جدًا ، ويسمح بعمليات إعادة التوجيه.

من السهل منع الوصول إلى هذه الملفات الهامة. ما عليك سوى إضافة ما يلي إلى ملف htaccess الخاص بك لحماية wp-config.php:

<ملفات wp-config.php> أمر يسمح ، يرفض رفض من الجميع </Files>

بدلاً من ذلك ، يمكنك ببساطة نقل ملف wp-config.php الخاص بك إلى دليل أعلى حيث سيبحث WordPress عنه تلقائيًا هناك.

لإيقاف الوصول غير المرغوب فيه إلى .htaccess ، كل ما عليك فعله هو تغيير اسم الملف في الكود:

<ملفات .htaccess> أمر يسمح ، يرفض رفض من الجميع </Files>

11. إضافة مفاتيح الأمان

تعمل مفاتيح الأمان والأملاح في WordPress على تشفير المعلومات المخزنة في ملفات تعريف الارتباط بالمتصفح ، مما يحمي كلمات المرور والمعلومات الحساسة الأخرى. هناك أربعة مفاتيح أمان إجمالاً: AUTH_KEY و SECURE_AUTH_KEY و LOGGED_IN_KEY و NONCE_KEY .

مفاتيح المصادقة هذه هي في الأساس مجموعة من المتغيرات العشوائية وتجعل من الصعب كسر كلمات المرور الخاصة بك. لا تتطلب كلمة المرور غير المشفرة مثل "wordpress" الكثير من الجهد حتى يتمكن المهاجمون من كسرها. لكن كلمة مرور طويلة وعشوائية مثل "L2 (Bpw 6 #: S.} tjSKYnrR ~ .Dys5c> +> 2l2YMMSVWno4`!٪ wz ^ GOBf}؛ uj *> - tkye" هي أكثر صعوبة في الاختراق.

تعد إضافة مفاتيح الأمان والأملاح عملية يدوية وسهلة التنفيذ. هيريس كيفية القيام بذلك:

- احصل على مجموعة جديدة من مفاتيح الأمان والأملاح. يمكنك إنشاءها بشكل عشوائي هنا.

- بعد ذلك ، قم بتحديث ملف wp-config.php الخاص بك. افتح ملفك وانتقل لأسفل حتى تجد القسم أدناه واستبدل القيم القديمة بالمفاتيح والأملاح الجديدة:

/ ** # @ +

* مصادقة مفاتيح وأملاح فريدة من نوعها.

*

* قم بتغيير هذه العبارات إلى عبارات فريدة مختلفة!

* يمكنك إنشاء هذه باستخدام {link https://api.wordpress.org/secret-key/1.1/salt/ WordPress.org secret-key service}

* يمكنك تغيير هذه في أي وقت لإلغاء جميع ملفات تعريف الارتباط الموجودة. سيؤدي هذا إلى إجبار جميع المستخدمين على تسجيل الدخول مرة أخرى.

*

* منذ 2.6.0

* /

حدد ("AUTH_KEY" ، "أضف متغيرات فريدة هنا") ؛

حدد ("SECURE_AUTH_KEY" ، "أضف متغيرات فريدة هنا") ؛

حدد ("LOGGED_IN_KEY" ، "أضف متغيرات فريدة هنا") ؛

حدد ('NONCE_KEY' ، 'أضف متغيرات فريدة هنا') ؛

تعريف ("AUTH_SALT" ، "إضافة متغيرات فريدة هنا") ؛

حدد ("SECURE_AUTH_SALT" ، "أضف متغيرات فريدة هنا") ؛

حدد ('LOGGED_IN_SALT' ، 'أضف متغيرات فريدة هنا') ؛

حدد ('NONCE_SALT' ، 'أضف متغيرات فريدة هنا') ؛

/ ** # @ - * /- احفظ ملف wp-config.php الخاص بك. سيتم تسجيل خروجك تلقائيًا من موقع WordPress الخاص بك وستحتاج إلى تسجيل الدخول مرة أخرى.

12. تعطيل تحرير الملف

يتميز WordPress بمحرر كود داخلي للمكونات الإضافية وملفات السمات. على الرغم من أن هذا مفيد للمسؤولين الذين يرغبون في إجراء تغييرات سريعة على الملفات ، إلا أنه يعني أيضًا أن المتسللين والمستخدمين رفيعي المستوى يمكنهم أيضًا إجراء تغييرات على الملفات. يمكنك العثور على هذه الميزة بالانتقال إلى المظهر> المحرر في مسؤول WordPress الخاص بك.

يمكنك تعطيل تحرير الملف في ملف wp-config.php الخاص بك. ما عليك سوى فتح الملف وإضافة هذا السطر من التعليمات البرمجية:

تعريف ('DISALLOW_FILE_EDIT' ، صحيح) ؛ستظل قادرًا على تعديل المكونات الإضافية والسمات الخاصة بك عبر FTP أو cPanel ، فقط ليس في مسؤول WordPress.

13. منع تنفيذ ملفات PHP

مجلد شائع للمتسللين لتحميل البرامج الضارة في WordPress هو wp-content / uploads ، ولكن أيضًا wp-include / . لمنع تنفيذ الملفات في هذه المجلدات ، أنشئ ملفًا نصيًا جديدًا في محرر نصوص والصقه في هذا الرمز:

<ملفات * .php> رفض من الجميع </Files>

بعد ذلك ، احفظ هذا الملف باسم .htaccess وقم بتحميله على / wp-content / uploads و wp-include / المجلدات عبر FTP أو cPanel.

14. تعطيل XML-RPC بشكل انتقائي

XML-RPC ، أو XML Remote Procedure Call ، هي واجهة برمجة تطبيقات تساعد على توصيل تطبيقات الويب والجوال بموقع WordPress الخاص بك. تم تمكينه افتراضيًا في WordPress 3.5 ولكن تم اكتشافه منذ ذلك الحين لتضخيم هجمات القوة الغاشمة بشكل كبير.

على سبيل المثال ، إذا أراد أحد المتطفلين تجربة 500 كلمة مرور مختلفة على موقعك ، فعادةً ما يتعين عليهم إجراء 500 محاولة منفصلة لتسجيل الدخول. ولكن باستخدام XML-RPC ، يمكن للمتسلل استخدام وظيفة system.multicall لتجربة عدد كبير من مجموعات أسماء المستخدمين وكلمات المرور في طلب HTTP واحد.

في حين أنه سيكون من السهل تعطيل هذه الميزة تمامًا لموقعك ، إلا أن ذلك يعني فقدان وظائف المكونات الإضافية مثل Jetpack. بدلاً من ذلك ، من الأفضل تحديد طريقة تنفيذ وتعطيل XML-RPC باستخدام مكونات إضافية مصممة خصيصًا.

المكافأة: كيفية التحقق من نقاط الضعف

هناك طريقتان مختلفتان يمكنك من خلالهما التحقق من موقعك بحثًا عن نقاط الضعف: باستخدام ماسح ضوئي للموقع عبر الإنترنت أو باستخدام مكون إضافي.

باستخدام هذه الأدوات المجانية عبر الإنترنت ، كل ما عليك القيام به هو إدخال عنوان URL الخاص بموقعك وسيبدأون في فحص موقعك بحثًا عن نقاط الضعف المعروفة:

فحص أمان WordPress - تتحقق هذه الأداة بشكل سلبي من مشكلات الأمان الأساسية. ستحتاج إلى الترقية إلى خطة متميزة للاختبار المتقدم.

Sucuri SiteCheck - تحقق من موقع الويب الخاص بك بحثًا عن البرامج الضارة المعروفة وحالة القائمة السوداء وأخطاء موقع الويب والبرامج القديمة. مع الترقية الممتازة ، ستقوم هذه الأداة بتنظيف البرامج الضارة وحماية DDoS / القوة الغاشمة وإزالة القائمة السوداء ومراقبة الأمان.

WPScan - يتيح لك برنامج فحص الثغرات الأمنية في WordPress الصندوق الأسود والمُستضاف على GitHub فحص موقعك بحثًا عن نقاط الضعف المعروفة باستخدام المكونات الإضافية والسمات. ستحتاج إلى استخدام Terminal لتشغيل هذا التطبيق. إنه مجاني للاستخدام الشخصي وبرعاية Sucuri.

المكافأة: أفضل ملحقات أمان WordPress

يضيف تثبيت مكون إضافي للأمان على موقع WordPress الخاص بك خط دفاع آخر ضد الهجمات المحتملة. إنها توفر مجموعة واسعة من الميزات للمساعدة في تأمين موقعك - بما في ذلك عمليات فحص الموقع - ويمكنها إخطارك عندما يتم اختراق موقعك.

فيما يلي أهم 3 مكونات إضافية:

وردفنس

المكون الإضافي لأمان Wordfence.

يعد WordFence مكونًا إضافيًا مجانيًا للأمان يتمتع بشعبية كبيرة مع أكثر من 2 مليون تثبيت نشط وخيار ممتاز متاح. إنه يتميز بـ "Threat Defense Feed" الذي يسحب أحدث قواعد جدار الحماية وتوقيعات البرامج الضارة وعناوين IP الضارة ، مما يحافظ على موقع الويب الخاص بك.

يحدد جدار حماية تطبيق الويب حركة المرور الضارة ويحظرها ، بينما تحظر القائمة السوداء لعناوين IP في الوقت الفعلي جميع الطلبات من عناوين IP الضارة ، مما يحمي موقعك مع تقليل الحمل.

يحمي هذا المكون الإضافي من هجمات القوة الغاشمة عن طريق الحد من محاولات تسجيل الدخول وفرض كلمات مرور قوية وإجراءات أمان تسجيل الدخول الأخرى. إذا عثرت على أي نوع من العدوى في موقعك ، فسوف تقوم بإعلامك عن طريق البريد الإلكتروني. يمكنك أيضًا مراقبة حركة المرور إلى موقعك في الوقت الفعلي للتحقق مما إذا كان يتعرض للهجوم.

سوكوري

البرنامج المساعد الأمن Sucuri.

للحصول على مكون أمان إضافي مجاني ، يوفر المكون الإضافي للأمان من Sucuri مجموعة شاملة من الميزات ، بما في ذلك تدقيق نشاط الأمان حتى تتمكن من مراقبة أي تغييرات يتم إجراؤها على موقعك ومراقبة سلامة الملفات وفحص البرامج الضارة عن بُعد ومراقبة القائمة السوداء وإجراءات تعزيز الأمان.

يرشدك قسم "إجراءات الأمان بعد الاختراق" في المكون الإضافي إلى ثلاثة أشياء رئيسية يجب عليك القيام بها بعد حل وسط. يمكنك أيضًا تمكين إشعارات الأمان ، لذلك عند اكتشاف إصابة على موقعك أو اختراقها ، سيتم تنبيهك على الفور.

عند الترقية إلى الإصدار المتميز ، يمكنك الوصول إلى جدار حماية موقع الويب للحصول على حماية إضافية.

أمان iThemes

البرنامج المساعد iThemes Security.

بينما يساعد الإصدار المجاني من iThemes Security في قفل WordPress وإصلاح الثغرات الشائعة وتقوية بيانات اعتماد المستخدم ، فإن الإصدار المحترف يتميز بكل إجراء أمني قد تحتاجه.

هناك مصادقة ثنائية وجدولة فحص البرامج الضارة وتسجيل إجراء المستخدم حتى تتمكن من تتبع وقت تحرير المستخدمين للمحتوى أو تسجيل الدخول أو الخروج. يمكنك تحديث مفاتيح الأمان والأملاح وتعيين انتهاء صلاحية كلمة المرور وإضافة Google reCAPTCHA إلى موقعك.

تشمل الميزات الأخرى مقارنة الملفات عبر الإنترنت ، وتكامل WP-CLI ، وتصعيد الامتياز المؤقت حتى تتمكن من منح وصول مسؤول أو محرر مؤقت إلى موقعك.

استنتاج

لا توجد طريقة صحيحة لحماية موقع WordPress الخاص بك من التهديدات الأمنية. أفضل ما يمكنك فعله هو الحفاظ على تحديث WordPress الأساسي والسمات والمكونات الإضافية وتنفيذ عدد من الحلول المختلفة التي تعمل على تصحيح الثغرات الأمنية وحماية الملفات المهمة وإجبار المستخدمين على تقوية بيانات اعتمادهم.

جدولة النسخ الاحتياطي المنتظم أمر لا بد منه أيضًا. لا تعرف أبدًا متى قد يتعرض موقعك لهجوم ، لذلك من المهم أن تكون جاهزًا وأن تكون لديك خطة جاهزة لاستعادة موقعك بسرعة في حالة الطوارئ.

الاستثمار في مكوّن أمان قوي يتيح لك فحص موقعك بحثًا عن نقاط الضعف ومراقبة الإجراءات وتنبيهك عندما يكون هناك شيء غير صحيح سيساعد أيضًا في تقوية موقعك والتأكد من حمايته جيدًا ضد التهديدات.