3 خطوات للمتابعة بعد خرق البيانات

نشرت: 2022-05-07اتخذ هذه الخطوات الثلاث مباشرةً بعد وقوع حادث خرق لمنع المزيد من الخسارة.

يعني العمل في مكان عمل رقمي استخدام الإنترنت لمشاركة وإدارة موارد الأعمال التي يمكن الوصول إليها عبر الإنترنت على الأجهزة المتوافقة. لكن نموذج مكان العمل المتصل دائمًا والمتصل دائمًا لديه القدرة على تعريض أمان عملك للخطر وجعله عرضة للمخاطر الإلكترونية.

يبحث مجرمو الإنترنت دائمًا عن مثل هذه النهايات السائبة لاقتحام شبكة مؤسستك وسرقة المعلومات الحساسة عن طريق تجاوز آلية الأمان. تُعرف هذه العملية باسم خرق البيانات.

إذا كنت شخصًا مسؤولاً عن إدارة أمن تكنولوجيا المعلومات في عملك ، فيجب أن تعرف كيفية التعامل مع خرق البيانات - الاستجابة الفورية وخطوات الاسترداد التي يجب اتخاذها وأصحاب المصلحة لإشراكهم لحل أسرع.

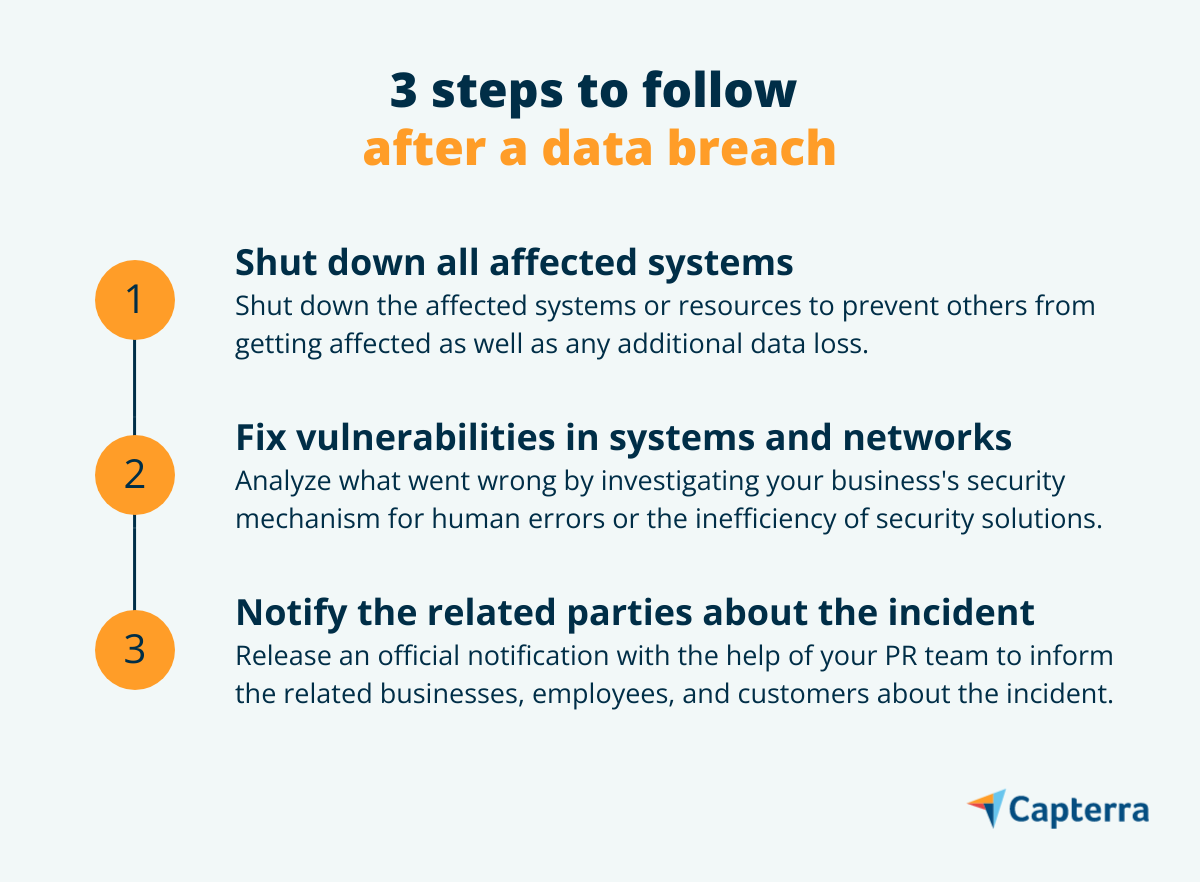

في هذه المقالة ، نوضح الخطوات الثلاث التي يجب عليك اتباعها بعد وقوع حادث خرق لمنع المزيد من الخسارة والأضرار ذات الصلة. ولكن قبل أن نصل إلى ذلك ، دعونا أولاً نفهم ما هو خرق البيانات وكيف يؤثر على الشركات في جميع أنحاء العالم.

ما هو خرق البيانات؟

خرق البيانات أو تسرب البيانات هو حادث أمني يسرق فيه المتسللون البيانات السرية أو الحساسة أو يحصلون عليها من خلال تجاوز آلية الأمان. يمكن أن تكون هذه البيانات معلومات تجارية سرية (على سبيل المثال ، تقرير الائتمان ، بيانات اعتماد الحساب المصرفي) أو معلومات العميل (على سبيل المثال ، عناوين البريد الإلكتروني وأرقام الضمان الاجتماعي).

يحاول المتسللون اختراق البيانات باستخدام أنواع مختلفة من تقنيات الهجوم الإلكتروني ، مثل سرقة الهوية أو زرع فيروس في نظام ما أو العبث بالبنية التحتية لتكنولوجيا المعلومات لمنع وصول المستخدم إلى موارد تكنولوجيا المعلومات.

تأثير خرق البيانات

تعرضت العلامة التجارية الرياضية الشهيرة Puma مؤخرًا لحادث خرق للبيانات أثر على أكثر من 6000 فرد ، بما في ذلك الموظفين والعملاء. تم شن الهجوم باستخدام برامج الفدية - أي الاحتفاظ بالمعلومات مقابل المال. وبالمثل ، فقدت شركة Unacademy الناشئة لتكنولوجيا التعليم أكثر من 20 مليون سجل مستخدم في حادث خرق للبيانات في عام 2020.

تسلط هذه الأمثلة الضوء على أن خروقات البيانات يمكن أن تؤثر على الشركات من جميع الأحجام. للحد من التأثير ، يجب أن يتخذ عملك إجراءات أمان البيانات الصحيحة بعد الهجوم - في حالة مواجهة هجوم.

الخطوة رقم 1: أغلق جميع الأنظمة المتأثرة

ابدأ بإغلاق الأنظمة المتأثرة بالاختراق لمنع الأنظمة الأخرى من التعرض للاختراق. بمجرد الانتهاء من ذلك ، قم بتغيير بيانات اعتماد تسجيل الدخول لجميع حسابات الأعمال والخوادم التي تحمل معلومات حساسة.

قم بتعبئة فريق من الخبراء لتحديد السبب الجذري لخرق الأمان ومصدره وما إذا كان المخترق لا يزال قادرًا على الوصول إلى أنظمتك. ضم خبراء من أمن تكنولوجيا المعلومات والمخاطر ، والقانون ، والطب الشرعي ، والعمليات ، والموارد البشرية ، والاتصالات ، والإدارة العليا في هذا الفريق - اعتمادًا على حجم عملك.

أثناء اتخاذ هذه الإجراءات الأمنية ، احرص على عدم إتلاف أي دليل من الحادث ؛ سيساعد فريق الطب الشرعي في التحقيق والعلاج.

الخطوة رقم 2: إصلاح الثغرة الأمنية في الأنظمة والشبكات المتأثرة

بعد عزل الأنظمة أو الموارد أو الشبكات المتأثرة ، حدد النقاط الضعيفة في آلية أمان شركتك التي فتحت الأبواب أمام المتسللين. ابدأ بالتحقيق في كيفية مشاركة موظفيك وعملائك لمعلومات العمل ، حيث تمثل الأخطاء البشرية غالبية حوادث خرق البيانات. وفقًا لأبحاث الصناعة ، تحدث 22٪ من خروقات البيانات بسبب أخطاء بشرية.

بمجرد تحديد سبب الاختراق ، قم بإجراء سلسلة من اختبارات تجزئة الشبكة لتحديد الشبكات الفرعية الأقل أمانًا. تُجري هذه الاختبارات فحصًا للمنافذ على شبكة مؤسستك بحثًا عن عناوين IP للجهاز غير المصرح به. يتم التحقق من صحة تجزئة الشبكة على أنها تعمل بشكل صحيح في حالة عدم العثور على عناوين IP غير مصرح بها.

في حالة اختراق شبكة فرعية ، قم بعزلها لمنع إصابة شبكة الشركة بأكملها. اطلب من خبراء الطب الشرعي جمع جميع المعلومات حول عنوان IP غير المصرح به أو العناوين التي من المحتمل أن يتم من خلالها شن الهجوم ، وإعداد تقرير خرق البيانات لتنفيذ خطة الاسترداد.

يجب أن يتضمن هذا التقرير تفاصيل حول النهايات الضعيفة في الشبكة التي مكّنت الوصول غير المصرح به والتقنية التي يستخدمها المتسلل لشن الهجوم. سيسمح لك التقرير بتحليل مدى قوة أو ضعف آلية أمان البيانات الحالية لديك وكذلك تحديد طرق تقويتها لمنع الهجمات المستقبلية.

الخطوة # 3: إخطار الأطراف ذات الصلة بشأن الخرق

الخطوة الأخيرة هي إخطار جميع أصحاب المصلحة المتأثرين بالخرق. أولاً ، تحدث إلى جهات إنفاذ القانون لتحديد ما إذا تم انتهاك أي قوانين اتحادية أو قوانين خاصة بالولاية أثناء الانتهاك. إذا كانت الإجابة بنعم ، اطلب منهم اقتراح خطوات علاجية لتجنب الدعاوى القضائية.

بعد ذلك ، قم بإصدار إعلان إعلامي رسمي يوضح حدوث الخرق ، وشدة فقدان البيانات ، والأشخاص (العملاء والموظفين) المتضررين من الانتهاك. الحفاظ على الشفافية في الإبلاغ عن الإجراءات التصحيحية المتخذة لوقف الخرق. سيساعدك هذا على استعادة ثقة الأطراف ذات الصلة.

ضع في اعتبارك إشراك فريق العلاقات العامة (PR) لإيصال الرسالة بشكل فعال. توقع أيضًا الأسئلة التي قد تطرحها الأطراف ذات الصلة حول الحادث. بعض الأسئلة الشائعة هي:

- هل تم تسريب معلوماتنا الشخصية ، مثل تفاصيل الاتصال والمصرفية؟

- ما هي إجراءات حماية البيانات التي تم اتخاذها للتخفيف من حدة الهجوم؟

- هل هناك أي خطوات يمكن أن نتخذها في نهايتنا لتقليل الخسائر؟

إذا كانت عملياتك التجارية تتضمن جمع البيانات الشخصية للعملاء - على سبيل المثال ، رقم الضمان الاجتماعي أو رقم بطاقة الائتمان أو المعلومات الصحية - وتم اختراق هذه البيانات أثناء الاختراق ، فيجب عليك إبلاغ المؤسسات على الفور مثل البنك وخلية الجرائم الإلكترونية المحلية. سيسمح لهم ذلك بمراقبة الحسابات المخترقة بحثًا عن أي تنبيه احتيال أو تتبع شكاوى مماثلة من العملاء.

تعزيز أمن تكنولوجيا المعلومات لمنع انتهاكات البيانات

يمكن أن يؤدي خرق البيانات إلى شل عملك. يخسر متوسط الشركة الأمريكية حوالي 8.2 مليون دولار بسبب انتهاكات البيانات ، وفقًا لتقرير جارتنر (البحث الكامل متاح لعملاء جارتنر).

يمكن أن يؤدي تنفيذ خطة الاستجابة لحوادث الأمن السيبراني إلى التعافي الفعال. استخدم الخطة لمراقبة أنظمتك ، واكتشاف الحوادث الأمنية ، وتنفيذ طرق الوقاية أو الاسترداد لتقليل الخسارة الناتجة. يمكنك أيضًا استخدام أدوات برمجية لتقوية الوضع الأمني لشركتك ومنع الهجمات في المستقبل.

حلول برمجية لتأمين عملك من خروقات البيانات:

- يوفر برنامج منع فقدان البيانات رؤية واضحة لاستخدام البيانات في جميع أنحاء عملك ويضمن الامتثال للسياسات واللوائح لمواجهة التهديدات مثل الكشف عن البيانات الحساسة أو فقدان البيانات العرضي.

- يراقب برنامج أمان الشبكة ، المقترن بجدار ناري ، حركة مرور الشبكة باستمرار لتحديد محاولات التسلل وإخطار الأحداث المشبوهة لفريق أمن تكنولوجيا المعلومات لمزيد من التحقيق.

- يراقب برنامج اكتشاف نقطة النهاية والاستجابة (EDR) التهديدات النشطة التي تستهدف نقاط نهاية الشبكة والتحقيق فيها والاستجابة لها بشكل مستمر. يساعد في تحديد التطبيقات الضارة المحتملة والبرامج الضارة الجديدة في الوقت الفعلي.

- يؤمن برنامج المصادقة متعدد العوامل بيانات اعتماد حسابات عملك لمنع محاولات سرقة الهوية.

- يقوم برنامج التدريب على الوعي الأمني بتثقيف موظفيك حول كيفية التعرف على الهجمات الإلكترونية واتخاذ تدابير وقائية لحماية البيانات والتعافي بشكل فعال من الخسارة.

هل ما زلت فضوليًا؟ استكشف مقالات Capterra حول الأمن السيبراني وإدارة تكنولوجيا المعلومات.