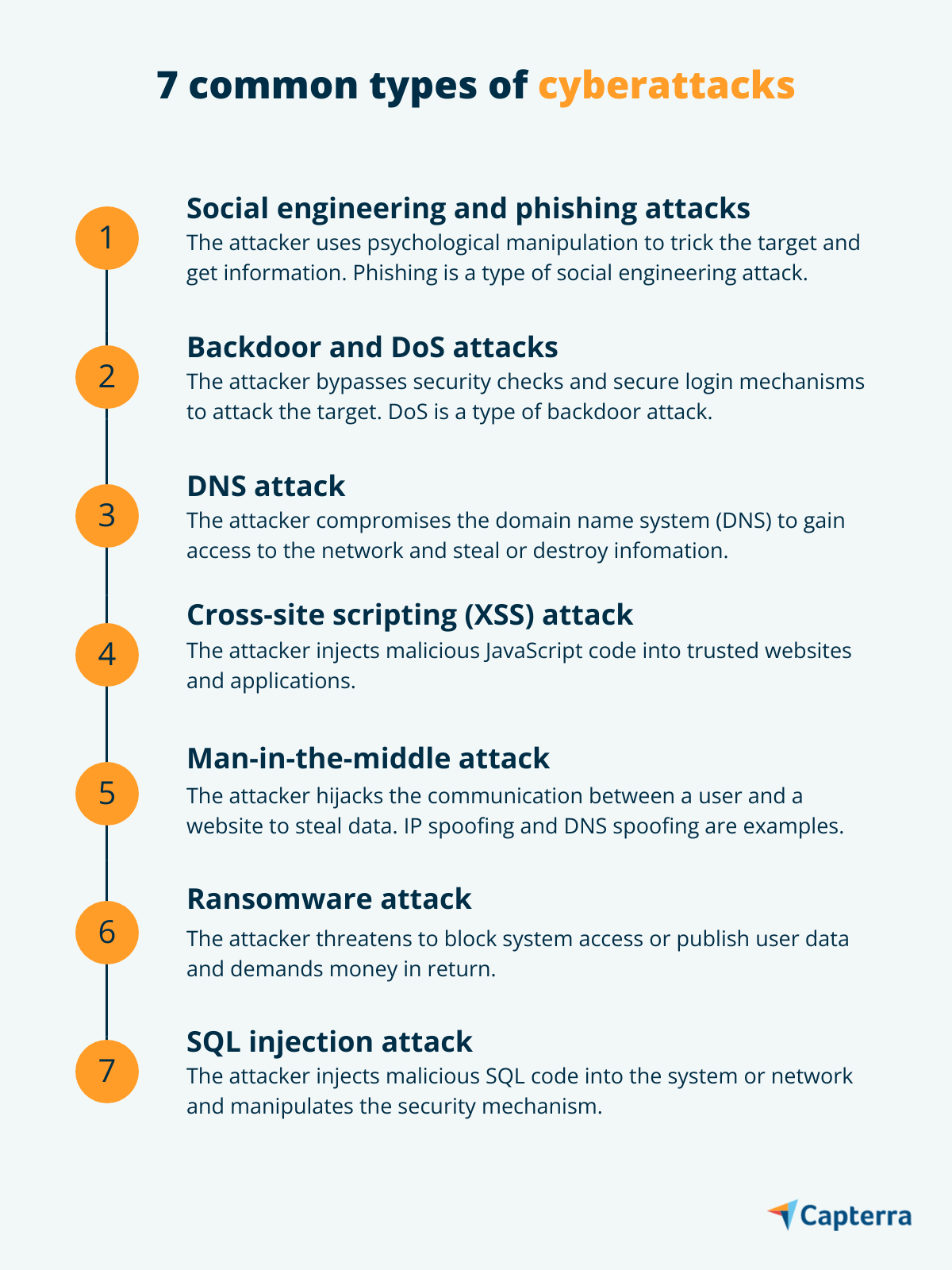

7 أنواع شائعة من الهجمات الإلكترونية

نشرت: 2022-05-07قم بحماية عملك من هذه الأنواع السبعة الشائعة للهجمات الإلكترونية.

يستخدم مجرمو الإنترنت أدوات وتقنيات مختلفة لمهاجمة الشركات. على سبيل المثال ، أوقف هجوم إلكتروني جميع العمليات الجراحية العاجلة في مستشفى جمهورية التشيك المزدحم الذي يقاتل ضد COVID-19. وقعت شركة توصيل أغذية في ألمانيا ضحية لهجوم رفض الخدمة الموزع (DDoS) ، مما أدى إلى خسارة فادحة بسبب توقف عمليات التسليم. تلقى المسؤولون الحكوميون في الولايات المتحدة عددًا كبيرًا من هجمات التصيد الاحتيالي بعد تمرير مشروع قانون الإغاثة.

تزعم تنبؤات جارتنر أن مجرمي الإنترنت سيكونون قد قاموا بتسليح بيئات التكنولوجيا التشغيلية (OT) بحلول عام 2025 لإيذاء البشر أو قتلهم. يشير هذا إلى أن تقنيات الهجوم الإلكتروني ستستمر في التطور للتوصل إلى إصدارات أفضل للبرامج الضارة تؤدي إلى خسائر أكبر للشركات.

يعتبر هذا الموقف أكثر قلقًا بالنسبة للشركات الصغيرة ومتوسطة الحجم (SMBs) ، حيث لا تمتلك نفس الموارد لمحاربة الهجمات الإلكترونية مثل الشركات الكبيرة. بصفتك مالكًا للشركات الصغيرة والمتوسطة ، فأنت بحاجة إلى بناء آلية دفاع وإعداد فريقك لتقليص الخسائر الناتجة عن الجرائم الإلكترونية.

في هذه المقالة ، قمنا بإدراج سبع هجمات إلكترونية الأكثر شيوعًا وشاركنا بعض النصائح لمنعها. تثقيف نفسك وفريقك بشأن هذه الهجمات الإلكترونية لبناء الوعي ومنع الجرائم الإلكترونية.

الهندسة الاجتماعية وهجوم التصيد

يتلاعب هجوم الهندسة الاجتماعية بالهدف للوصول إلى المعلومات السرية. يستخدم المهاجم التلاعب النفسي - أي التأثير من خلال الاستغلال العاطفي - لخداع الهدف لإعطاء معلومات مثل التفاصيل المصرفية أو كلمات المرور.

التصيد هو هجوم هندسة اجتماعية شائع الاستخدام حيث يستخدم المجرم الإلكتروني رسائل البريد الإلكتروني أو إعلانات مواقع الويب للتلاعب بالهدف والحصول على المعلومات. يتم استهداف معظم الشركات الصغيرة والمتوسطة بهجمات التصيد الاحتيالي نظرًا لامتلاكها شبكة صغيرة ، ومن السهل على المهاجم تحديد من هو أكثر عرضة للوقوع فريسة والكشف عن المعلومات.

ما يجعل هجوم الهندسة الاجتماعية خطيرًا هو أنه يستفيد من الأخطاء البشرية بدلاً من الثغرات التكنولوجية. يمكن أن يكون الهجوم على شكل رسالة من صديق / زميل ، أو بريد إلكتروني يطلب تبرعات ، أو رسالة من شخص غير معروف ، أو بريد إلكتروني ترويجي مع عرض "جيد جدًا لدرجة يصعب تصديقها".

إلى جانب التصيد الاحتيالي ، هذه بعض الأنواع الأخرى من هجمات الهندسة الاجتماعية:

- الاصطياد: يزرع المهاجمون طُعمًا مادية أو عبر الإنترنت مثل ترك محرك أقراص محمول مصاب ببرامج ضارة في مكان عام أو وضع إعلان جذاب يؤدي إلى موقع ويب غير مرغوب فيه أو صفحة مقصودة.

- برنامج Scareware: يرسل المهاجمون إشعارات بالتهديد تطالب المستخدمين بتثبيت برنامج يوفر الحماية من الهجمات الإلكترونية.

- التحريف: ينشئ المهاجمون سيناريو لخداع الهدف وإقناعهم بالكشف عن معلومات تجارية أو شخصية (على سبيل المثال ، إرسال بريد إلكتروني يتظاهر بأنه شريك تجاري يطلب معلومات حول مشروع لم يتم إطلاقه بعد).

- التصيد بالرمح: يرسل المهاجمون رسائل بريد إلكتروني تستهدف شخصًا أو شركة (على سبيل المثال ، إرسال بريد إلكتروني يتظاهر بأنه شريك موارد بشرية يطلب من الموظفين التوقيع على كتيب سنوي).

نصائح لمنع هجمات الهندسة الاجتماعية:

|

هجوم مستتر و DoS

يكتسب هجوم الباب الخلفي إمكانية الوصول إلى نظام كمبيوتر أو بيانات مشفرة عن طريق تجاوز فحوصات الأمان وآليات تسجيل الدخول. ينفي الهجوم عملية المصادقة لتسجيل الدخول الآمن ويسمح بالوصول إلى التطبيقات أو الشبكات أو الأجهزة التي تحمل معلومات حساسة. يسمح الهجوم أيضًا بإطلاق الأوامر عن بُعد وتحديث البرامج الضارة.

هجوم رفض الخدمة (DoS) هو أحد الأنشطة الضارة التي يمكن أن يؤدي إليها هجوم مستتر. في هجوم DoS ، يقوم المهاجم بإغراق النظام أو الشبكة المستهدفة بحركة مرور غير عادية تؤدي إلى رفض مؤقت أو دائم للخدمة للمستخدمين. عند استخدام هذه التقنية لاختراق أجهزة متعددة (كمبيوتر محمول ، هاتف ذكي ، وما إلى ذلك) في شبكة شركة ، تُعرف باسم هجوم DDoS.

تشمل الأنواع الأخرى من هجمات الباب الخلفي ما يلي:

- باب خلفي مدمج: يتم إنشاء مدخل خلفي للمهندسين أثناء برمجة أداة برمجية للوصول مباشرة إلى كود HTML الخاص بها وإصلاح الأخطاء. يستفيد مجرمو الإنترنت من هذا الباب الخلفي لاختراق النظام والوصول إلى المعلومات الحساسة أو زرع فيروس في الأجهزة التي تحتوي على البرنامج.

- Trojan backdoor: برنامج ضار ، إذا تم تنزيله ، يمنح النظام وصولاً غير مصرح به إلى المهاجم. إنه مصمم خصيصًا لاختراق الأنظمة والموارد عالية الأمان.

نصائح لمنع هجمات الباب الخلفي:

|

هجوم DNS

يشبه نظام اسم المجال (DNS) دليل الهاتف الذي يترجم عناوين IP الملائمة للآلات إلى عناوين URL يمكن للبشر قراءتها. هذا يجعل DNS مكونًا مهمًا للشركات وكذلك هدفًا رئيسيًا للهجمات الإلكترونية.

أثناء هجوم DNS ، يتم اختراق نظام اسم المجال ، مما يسمح للمهاجم بالوصول إلى الشبكة وسرقة المعلومات أو إتلافها. فيما يلي الأنواع المختلفة للهجمات الإلكترونية التي تنطوي على تهديد أمان DNS:

- نفق DNS: يستخدم المهاجمون محلل DNS لإنشاء نفق بين الضحية والمهاجم. يسمح هذا النفق للبرامج الضارة باجتياز فحوصات الأمان والوصول إلى الضحية.

- خوارزمية إنشاء المجال: ينشئ المهاجمون مجالات وعناوين IP جديدة ، حيث يقوم برنامج الأمان بحظر العناوين السابقة. وهذا يساعدهم على الهروب من الإجراءات الأمنية ومواصلة محاولات الهجمات.

- التمويه السريع: يستخدم المهاجمون العديد من المجالات وعناوين IP الوهمية للتشويش على عناصر تحكم IP والهروب منها والدخول إلى شبكة آمنة.

- المجالات المسجلة حديثًا: ينشئ المهاجمون أشكالًا مختلفة من المجالات الحالية لخداع المستخدمين. هذه المجالات متاحة فقط لفترة قصيرة ، مما يجعل من الصعب اكتشافها.

نصائح لمنع هجمات DNS:

|

هجوم البرمجة النصية عبر المواقع (XSS)

البرمجة النصية عبر المواقع - المعروفة أيضًا باسم هجوم XSS - هي تقنية تتلاعب بالشبكات أو التطبيقات لإرسال كود JavaScript ضار إلى متصفح المستخدمين. ببساطة ، يقوم المهاجم بحقن تعليمات برمجية ضارة في مواقع الويب والتطبيقات الموثوقة.

عندما يقوم المستخدم بزيارة موقع ويب تم اختراقه ، يتم اختراق مسار الاتصال بين المستخدم والنظام الأساسي بواسطة المهاجم. بهذه الطريقة ، يمكن للمهاجم سرقة معلومات مهمة ، مثل التفاصيل المصرفية وبيانات اعتماد تسجيل الدخول ، أو تنفيذ إجراءات نيابة عن المستخدم.

تشمل أنواع الهجمات الإلكترونية التي تتضمن XSS ما يلي:

- XSS المنعكس: يرسل المهاجم تعليمات برمجية ضارة إلى متصفح المستخدم من خلال شبكة أو تطبيق مخترق.

- XSS المخزنة: يقوم المهاجم بحقن تعليمات برمجية ضارة مباشرة في متصفح المستخدم.

- XSS المستند إلى DOM: يعدل المهاجم التعليمات البرمجية من جانب العميل على شبكة أو تطبيق مخترق.

نصائح لمنع هجمات XSS:

|

رجل في منتصف الهجوم

Man-in-the-middle (MITM) هو نوع من الهجمات الإلكترونية حيث يقوم المهاجم باختطاف الاتصال بين المستخدم وموقع الويب ومراقبته سرًا لسرقة المعلومات. يقوم بإنشاء موقع ويب مشابه ولكن مع وجود فيروس في التعليمات البرمجية الخاصة به يتيح التنصت.

على سبيل المثال ، تتلقى بريدًا إلكترونيًا من البنك الذي تتعامل معه يطلب منك تحديث KYC الخاص بك للخدمات المصرفية عبر الإنترنت. من المحتمل أن تصدق الاتصال وتبدأ في اتباع التعليمات. ومع ذلك ، تتم مراقبة هذه العملية من قبل مهاجم قام بزرع فيروس في موقع الويب ، والمعلومات (التفاصيل المصرفية أو بيانات اعتماد تسجيل الدخول أو تفاصيل KYC) التي تدخلها مرئية للمهاجم.

فيما يلي الأنواع المختلفة لهجمات MITM:

- انتحال عنوان IP: يخفي المهاجمون هوية البرامج الضارة ويقدمونها للمستخدمين كرابط شرعي للوصول إلى الموارد.

- انتحال DNS: يعترض المهاجمون طلبات DNS ويعيدون توجيه المستخدمين إلى مواقع ضارة تشبه الموقع الأصلي.

- انتحال HTTPS: يستبدل المهاجمون أحرف المجال الآمن بأحرف غير ASCII تشبه الأحرف الأصلية.

- سرقة البريد الإلكتروني: يحصل المهاجمون على وصول غير مصرح به إلى حساب البريد الإلكتروني للمستخدم ومراقبة الاتصالات لأغراض ضارة.

- التنصت على شبكات Wi-Fi: يخدع المهاجمون المستخدمين للاتصال بشبكة ضارة من خلال تسميتها على أنها شبكة Wi-Fi فعلية. يُعرف هذا الهجوم أيضًا باسم هجوم التوأم الشرير.

- تجريد SSL: يقلل المهاجمون الاتصال بين هدفين إلى تنسيق غير مشفر لشن هجوم MITM.

نصائح لمنع هجمات MITM:

|

هجوم رانسوم وير

حوالي 27٪ من حوادث البرمجيات الخبيثة التي تم الإبلاغ عنها في عام 2020 كانت بسبب برامج الفدية ، وفقًا لشركة Gartner. وهذا يجعل برنامج الفدية أحد الأنواع البارزة للهجمات الإلكترونية التي تهدد بنشر بيانات الضحية أو حظر الوصول إليها ، والمطالبة بالمال أو الفدية في المقابل.

في حين أن هجمات برامج الفدية منتشرة بالفعل ، فقد تصاعدت مع بيئة العمل عن بُعد التي يسببها الوباء ، الأمر الذي ينذر بالخطر وقادة الأمن والمخاطر لتشديد أساليب الأمن السيبراني الخاصة بهم. على الرغم من أنه غير شائع ، إلا أن هجوم برامج الفدية يمكن أن يؤدي إلى إغلاق الشركة.

فيما يلي أنواع هجمات رانسوم وير:

- Locker ransomware: يقوم المهاجمون بإغلاق المستخدمين تمامًا خارج نظامهم أو قفل وظائف الكمبيوتر الأساسية ، مع عرض مبلغ الفدية على شاشة القفل.

- Crypto ransomware: يقوم المهاجمون بتشفير ملفات المستخدمين ووثائقهم. بينما لا يزال بإمكان المستخدمين رؤية بياناتهم على النظام ، لا يمكنهم الوصول إليها بدون مفتاح فك التشفير.

نصائح لمنع هجمات برامج الفدية:

|

هجوم حقن SQL

حقن SQL (SQLi) هو نوع من الهجمات الإلكترونية التي تستخدم رمز لغة الاستعلام المهيكلة (SQL) للتلاعب بأمان الشبكة أو النظام والوصول إلى المعلومات. بمجرد حقنها في النظام أو الشبكة ، تمكّن شفرة SQL المهاجم من سرقة المعلومات أو حذفها أو تعديلها ، مما يؤدي إلى خرق البيانات.

تشمل الأنواع المختلفة لهجمات SQLi ما يلي:

- داخل النطاق SQLi: يستخدم المهاجمون نفس القناة لشن الهجوم وجمع المعلومات.

- SQLi الاستنتاجية: يرسل المهاجمون البيانات إلى الخادم ويلاحظون الاستجابات لمعرفة المزيد عن هيكله.

- SQLi خارج النطاق: يستخدم المهاجمون قدرة الخادم لإنشاء طلبات DNS أو HTTPS ونقل البيانات.

نصائح لمنع هجمات SQLi:

|

موارد إضافية للمساعدة في منع الهجمات الإلكترونية

تسير ضوابط التكنولوجيا وإدراك الموظفين جنبًا إلى جنب عندما يتعلق الأمر بمنع الهجمات الإلكترونية. هناك الكثير من أدوات الأمن السيبراني وبرامج التدريب على الوعي الأمني التي يمكن أن تساعدك في بناء آلية دفاع ضد الهجمات الإلكترونية.

ثقف نفسك وأعضاء فريقك حول الأمن السيبراني وتعلم طرق ضمان السلوك الآمن ، ليس فقط في مكان العمل ولكن في كل وقت. تحقق من هذه المدونات ذات الصلة بالأمن السيبراني:

- 4 نصائح من الخبراء لتحسين الأمن السيبراني لشركتك الصغيرة

- 5 دروس من الشركات الصغيرة التي كانت أهدافًا للهجوم الإلكتروني

- 11 شهادة للأمن السيبراني لتحضيرك لحرب الويب

- لماذا تستخدم الذكاء الاصطناعي في استراتيجية الأمن السيبراني الخاصة بك