8 طرق لحماية أعمالك الصغيرة من الهجمات الإلكترونية

نشرت: 2022-05-07منع الهجمات الإلكترونية لحماية بيانات الأعمال الحساسة.

هل بياناتك آمنة من الهجمات الإلكترونية؟ هل لديك أي تدابير معمول بها لمنع الهجمات الإلكترونية؟ ما هو حجم تأثير الهجمات الإلكترونية على الأعمال التجارية المشابهة لشركتك؟

هذه بعض الأسئلة الشائعة التي ستواجهها بصفتك صاحب عمل صغير يخطط لأمن المؤسسة. زادت الهجمات الإلكترونية على الشركات الصغيرة ومتوسطة الحجم (SMBs) بنسبة 424٪ في عام 2020 وحده ، ويتصاعد هذا الرقم بشكل أكبر بسبب جائحة COVID-19.

هذا يدل على أن عملك الصغير يمكن أن يكون تحت تهديد الهجمات الإلكترونية. ونظرًا لأن الوقاية خير من العلاج ، فإن تبني تدابير وقائية في الوقت الحالي سيحمي عملك من الانتهاكات في المستقبل ويقلل من الخسارة الناتجة ، إن وجدت.

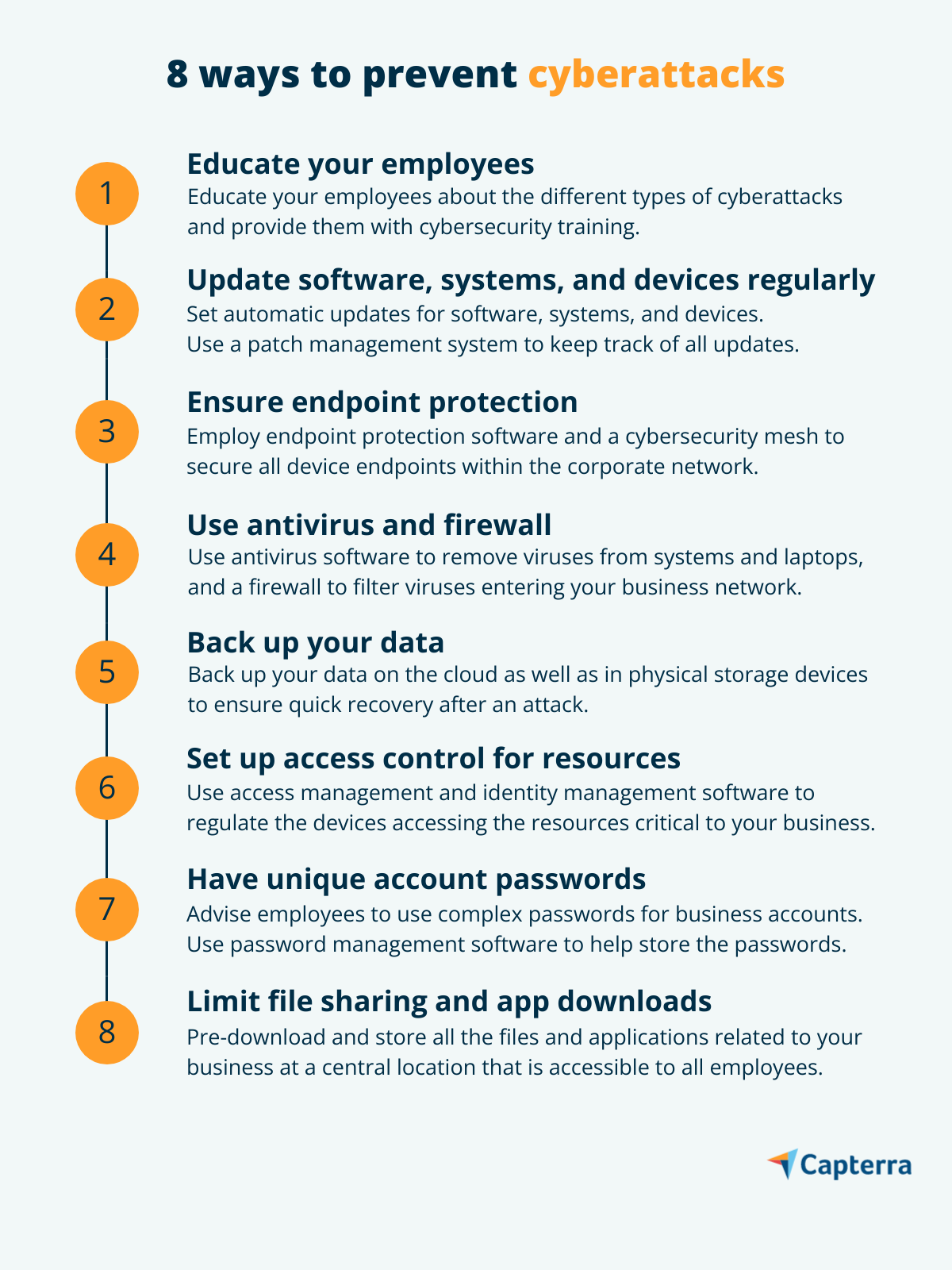

في هذه المقالة ، قمنا بتجميع ثماني طرق بسيطة يمكن لشركتك الصغيرة من خلالها منع الهجمات الإلكترونية. ولكن قبل أن نبدأ ، دعونا أولاً نفهم ماهية الهجوم الإلكتروني.

الهجوم الإلكتروني هو محاولة غير مصرح بها للوصول إلى نظام كمبيوتر أو مورد أو جهاز داخل شبكة الشركة. يستخدم مجرمو الإنترنت أساليب مختلفة ، مثل البرامج الضارة والتصيد الاحتيالي وبرامج الفدية لشن هجوم.

يمكن للمتسلل إرسال بريد إلكتروني يطلب فيه التفاصيل المصرفية ، ويقترح تنزيل برنامج ، ويطلب تبرعًا ، وما إلى ذلك. إذا اتخذ الهدف إجراءً بشأن أيٍّ من هذه ، فإن المتسلل يسرق المعلومات المخزنة في الجهاز المستخدم أو يقيد وصول المستخدم إليها.

إذا لم يكن لديك آلية أمنية للتعامل مع مثل هذه التهديدات الإلكترونية ، فقد تكون في خطر مثل خسارة الأموال (على سبيل المثال ، مدفوعات الفدية والتحويلات الاحتيالية) أو المساومة على البيانات السرية (مثل براءات الاختراع وأسرار العمل والأبحاث و تطوير). يمكن أن تؤدي الهجمات الإلكترونية الشديدة إلى إغلاق الأعمال بشكل دائم.

للمساعدة في تجنب مثل هذه التهديدات لعملك ، نقترح ثماني طرق بسيطة لمنع الهجمات الإلكترونية. لا تتضمن هذه النصائح بالضرورة شراء تقنية جديدة ، وتركز معظمها على وعي الموظفين والضوابط الداخلية.

ثقف موظفيك على الأمن السيبراني

يعد نقص الوعي بالأمن السيبراني بين الموظفين أحد الأسباب الرئيسية للهجمات الإلكترونية. عندما لا يكون موظفوك على دراية بكيفية إطلاق الهجمات الإلكترونية ، وما الذي يتم مهاجمته ، وكيفية تحديد محاولة هجوم ، فمن المرجح أن يرتكبوا أخطاء مثل تنزيل ملف مصاب بفيروس.

لتجنب هذه الأخطاء المكلفة ، قم بتثقيف موظفيك حول الأمن السيبراني. سيساعدهم ذلك على تحديد محاولة الهجوم بشكل استباقي واتخاذ الإجراءات الوقائية الصحيحة للحد من الخسارة.

ضع في اعتبارك تدريب موظفيك على الموضوعات التالية:

- كلمة المرور والمصادقة: نصائح لتعيين رموز أمان وكلمات مرور قوية ، وفوائد المصادقة متعددة العوامل.

- أمان الجهاز المحمول: طرق حماية الأجهزة المحمولة التي تحتوي على بيانات حساسة من التطبيقات الضارة.

- خصوصية وسائل التواصل الاجتماعي: ضوابط الخصوصية على وسائل التواصل الاجتماعي لمنع اختراق الحساب.

- السلوك الآمن في العمل عن بُعد: ممارسات العمل الآمن عن بُعد لمنع انتهاكات البيانات.

- استخدام الإنترنت والبريد الإلكتروني: طرق التعرف على رسائل البريد الإلكتروني ومواقع الويب والإعلانات المشبوهة.

توصيات للتدريب على التوعية الأمنية

ابدأ التدريب التوعوي أثناء الإعداد. لا تنتظر وقوع حادث. بدلاً من ذلك ، قم بتدريب موظفيك من البداية - قبل أن يتمكنوا من الوصول إلى الأنظمة والموارد الضرورية لعملك. ضع في اعتبارك التعلم التجريبي. ابتعد عن الجلسات النظرية الطويلة لأنها قد تكون مملة. حاول أن تجعل التدريب أكثر اعتمادًا على الخبرة والمراقبة لتوليد اهتمام المتعلمين. أيضًا ، ضع في اعتبارك استخدام برنامج تدريب للتوعية الأمنية لهذه المهمة.قم بتحديث البرامج والأنظمة والأجهزة بانتظام

يقوم المطورون بتشفير برامجهم وأنظمة التشغيل والأجهزة الخاصة بهم برموز أمان (تتماشى مع أحدث اتجاهات الأمان) لمنع الوصول غير المصرح به. يجب عليك تحديثها بانتظام ، لأن آليات الأمان القديمة أكثر عرضة للهجمات الإلكترونية.

يبحث المهاجمون دائمًا عن روابط ضعيفة في نظام الأمان ، ويمكن أن يؤدي فقدان التحديث الأمني إلى السماح لهم بشن هجوم. بفضل الآليات القديمة ، يسهل على المهاجمين التنصت أو اختراق برنامج أو نظام وسرقة المعلومات.

إذا كانت إدارة التحديثات لأنظمة متعددة تبدو وكأنها تحدٍ ، فإليك بعض الاقتراحات للمساعدة في تجاوزها:

- استثمر في نظام إدارة التصحيح لتتبع جميع تحديثات البرامج والنظام. إليك بعض الأدوات المجانية لتجربتها.

- قم بتشغيل التحديثات التلقائية لجميع الأنظمة الأساسية للبرامج والأنظمة والأجهزة ومتصفحات الويب.

- حافظ على تحديث المكونات الإضافية لمتصفح الويب ، مثل Flash و Java.

ضمان أمن نقطة النهاية

تشير نقطة النهاية إلى أي جهاز (هاتف محمول أو سطح مكتب أو كمبيوتر محمول أو هاتف ذكي) يرسل معلومات أو يستقبلها داخل شبكة شركتك. يُطلق على تشفير أجهزة نقطة النهاية باستخدام رموز الأمان اسم أمان نقطة النهاية. لا يمكنك تأمين الأجهزة يدويًا ، ولكن يمكن لبرنامج حماية نقطة النهاية القيام بذلك نيابةً عنك.

يقوم البرنامج بتشفير أجهزتك باستخدام رمز أو مفتاح سري لحمايتها من الوصول غير المصرح به. يضيف هذا طبقة إضافية من الأمان ، حيث لا يمكن للمهاجمين فك شفرة الرمز السري أو المفتاح للحصول على وصول غير مصرح به.

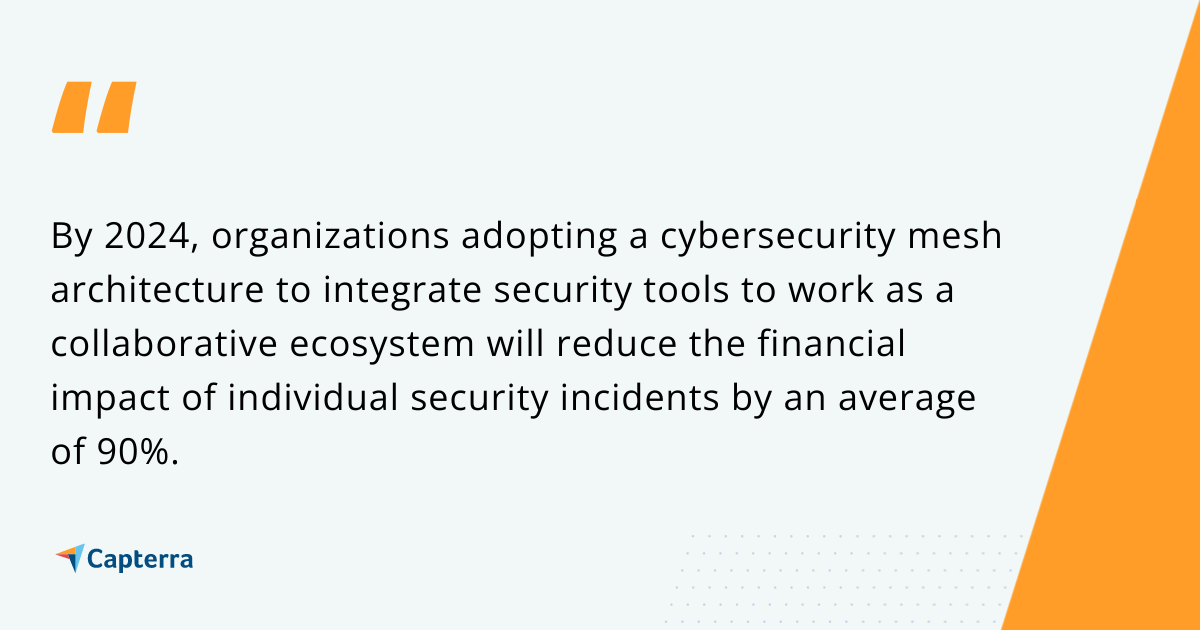

يمكنك أيضًا استخدام شبكة الأمن السيبراني ، وهي تقنية دفاعية مماثلة تؤمن بشكل مستقل كل جهاز من الأجهزة داخل شبكة شركتك. يقوم بإنشاء معلمات أمان فردية في كل نقطة وصول ، ويتم إدارة جميع نقاط الوصول بواسطة فريق الأمان والمخاطر لديك.

شبكة الأمن السيبراني مناسبة لبيئة العمل عن بعد حيث يتم الوصول إلى الموارد والأنظمة من قبل الموظفين باستخدام أجهزة مختلفة من مواقع مختلفة. إنه يفرض عملية تحقق صارمة من المستخدم والمصادقة للسماح بالوصول ، وبالتالي ضمان أمان أفضل للبيانات.

استخدم برنامج مكافحة الفيروسات وجدار الحماية

يعد برنامج مكافحة الفيروسات والجدار الناري من بين أكثر طرق منع الهجمات الإلكترونية شيوعًا لتقوية آلية أمان شركتك. استخدم برنامج مكافحة الفيروسات لاكتشاف الفيروسات وإزالتها من أجهزة الكمبيوتر وأجهزة الكمبيوتر المحمولة الخاصة بشركتك.

قم بتزويده ببرنامج جدار الحماية لمراقبة وتصفية الفيروسات التي تحاول الدخول إلى أجهزتك أو شبكة عملك. جدار الحماية عبارة عن تقنية أمان للشبكة تمنع محاولات الدخول غير المصرح بها ، وتمنع الهجوم في مرحلة مبكرة. تمتلك معظم أنظمة التشغيل مثل Mac و Windows جدران حماية خاصة بها — جدار حماية Windows وجدار حماية Mac.

قم بعمل نسخة احتياطية من بياناتك

يعد النسخ الاحتياطي للبيانات من أكثر جوانب الأمن السيبراني إهمالًا. يمكن أن يؤدي إهماله إلى خسارة الموارد أو المالية لعملك. لذلك ، احرص دائمًا على نسخ المعلومات المهمة لعملك احتياطيًا - عبر الإنترنت (التخزين السحابي) وكذلك دون الاتصال بالإنترنت (القرص الصلب أو ذاكرة الكمبيوتر).

وجه موظفيك لجعل النسخ الاحتياطي للبيانات عادة. سيساعد القيام بذلك على استعادة أي معلومات مفقودة وضمان التدفق السلس للعمل إذا أصبح عملك ضحية لهجوم إلكتروني.

فيما يلي بعض النصائح لإدارة عملية النسخ الاحتياطي للبيانات:

- استخدم برنامج النسخ الاحتياطي للبيانات.

- انسخ بياناتك احتياطيًا على منصات تخزين متعددة وبائعين سحابيين مختلفين.

- قم بتشغيل النسخ الاحتياطي التلقائي للبيانات للأنظمة والموارد.

- قم دائمًا بتشفير منصات تخزين البيانات الخاصة بك برمز أمان.

- ابق على علم بوقت استعادة البيانات للأنظمة الأساسية التي تستخدمها. هذا مفيد بعد الهجوم.

قم بإعداد التحكم في الوصول إلى الموارد

يجب أن يكون لعملك مخزون من الموارد - كل منها مفيد لأصحاب المصلحة المحددين ويتم مشاركتها وفقًا لذلك. على سبيل المثال ، لا يحتاج شريك الموارد البشرية الخاص بك إلى معلومات تتعلق بالامتثال القانوني. هذه المعلومات هي مصدر قلق فريقك القانوني ويجب أن تقتصر عليهم. وبالمثل ، شارك فقط موارد الأعمال ذات الصلة مع موظفيك أو فرقك.

نوصي باستخدام برنامج إدارة الوصول وبرنامج إدارة الهوية لتنظيم وتتبع كيفية مشاركة المعلومات مع موظفيك. قم بإنشاء قائمة محددة بالمستخدمين المصرح لهم الذين يمكنهم الوصول إلى الأنظمة والموارد. سيرسل لك البرنامج إشعارًا في حالة حدوث محاولة وصول غير مصرح بها ، ويمكنك على الفور تغيير / تحديث حقوق المستخدم لمنع حدوث خرق أمني.

امتلك كلمات مرور فريدة للحساب

يمكن للمهاجمين تخمين كلمات مرور تسجيل الدخول البسيطة بسهولة. بالإضافة إلى ذلك ، يعيد معظم الموظفين استخدام كلمات المرور الخاصة بهم لحسابات تجارية متعددة ، مما يجعل جميع الحسابات عرضة للمتسللين. تشير الأبحاث إلى أن 91٪ من الأشخاص يعرفون أن إعادة استخدام كلمة مرور لحسابات متعددة يمثل خطرًا أمنيًا ، ومع ذلك يستمر 66٪ في القيام بذلك على أي حال.

اطلب من موظفيك الاحتفاظ بكلمات مرور فريدة ومعقدة لتسجيل الدخول للحسابات والموارد التي تحمل معلومات حساسة. سيساعد وجود مجموعة فريدة من الأحرف والأرقام في كلمات المرور وتغيير كلمات المرور على فترات منتظمة في تعزيز أمان الأعمال.

يمكن أن يمثل تذكر كلمات مرور متعددة تحديًا لموظفيك. قم بتزويدهم ببرنامج إدارة كلمات المرور لتسجيل كلمات مرور متعددة واستدعائها عند الحاجة.

نصائح لتحسين أمان تسجيل الدخول

عزز آلية الأمان الخاصة بك من خلال المصادقة متعددة العوامل ، وهي تقنية تستخدم مفتاح أمان أو إشعار الدفع ، بالإضافة إلى اسم المستخدم وكلمة المرور ، للتحقق من هوية المستخدم الذي يحاول الوصول. يساعد في منع أي سرقة للهوية ويضمن فقط للمستخدمين المصرح لهم الوصول إلى أنظمة العمل والموارد الخاصة بك.تقييد مشاركة الملفات وتنزيلات التطبيق

تعد مشاركة الملفات وتنزيلات التطبيقات من بين الأنشطة الأكثر شيوعًا على الإنترنت. لذلك ، فهي أهداف رئيسية لمجرمي الإنترنت لزرع فيروس. لمنع تعرض أنظمتك ومواردك للعناصر الخبيثة ، مثل الفيروسات ، عبر هذه الأنشطة ، قم بتقييدها / تقييدها لموظفيك.

حظر مشاركة وتنزيل الملفات والتطبيقات عبر مصادر خارجية ، مثل متصفحات الويب. بدلاً من ذلك ، قم بإتاحتها على الأنظمة الأساسية الداخلية مثل التخزين السحابي الخاص. يمكنك أيضًا تنزيل جميع الملفات والتطبيقات المطلوبة مسبقًا وتخزينها في موقع مركزي يمكن لجميع الموظفين الوصول إليه.

نقترح استخدام برنامج التخزين السحابي وبرامج التعاون الجماعي لتسهيل مشاركة الملفات وتنزيلها بشكل آمن لموظفيك. أيضًا ، قم بتثقيف موظفيك حول كيفية التعرف على هجوم التصيد الاحتيالي ، حيث يتم إطلاق معظم هذه الهجمات من خلال روابط تنزيل الملفات.

تعزيز الأمن السيبراني لشركتك الصغيرة

الآن بعد أن عرفت الطرق المختلفة لحماية شركتك الصغيرة من هجوم إلكتروني ، ماذا يجب أن تفعل بعد ذلك؟ ابدأ بتعلم كيفية بناء خطة استجابة لحوادث الأمن السيبراني تساعد في إدارة خروقات البيانات وتخفيف الخسارة.

فيما يلي بعض موارد Capterra الإضافية حول كيفية تعامل الشركات الصغيرة مثل شركتك مع الهجمات الإلكترونية:

- 5 دروس من الشركات الصغيرة التي كانت أهدافًا للهجوم الإلكتروني

- 11 شهادة للأمن السيبراني لإعدادك لحرب الويب

- 4 نصائح من الخبراء لتحسين الأمن السيبراني لشركتك الصغيرة

- يظهر أمن البيانات باعتباره الشغل الشاغل للشركات الصغيرة