الأمن السيبراني للمؤسسات في عالم ما بعد كوفيد

نشرت: 2020-07-01لا تخطئ في معني - Covid-19 لم ينته بعد. ومع ذلك ، بالنسبة للعديد من الشركات التجارية ، حان الوقت لاستئناف العمليات في سياق ما بعد Covid. مع تطور هذا الانتقال ، سيكون أحد أكثر الاهتمامات إلحاحًا للشركات الكبرى هو الآثار المستمرة للأمن السيبراني للمؤسسات حيث يصبح العمل عن بُعد طبيعيًا بشكل متزايد.

كانت العديد من الشركات التجارية من بين الأفضل تجهيزًا لهذا المستوى من التحول الرقمي ، ولديها موارد كافية وربما حتى الاستعدادات. ومع ذلك ، مع المخاطر والتكاليف الهائلة المرتبطة بالانتهاكات الأمنية ، وموجة جديدة من التهديدات الأمنية المتعلقة بـ covid ، سيتعين على مؤسسات المؤسسات التصرف بسرعة لضمان أمن كل من موظفيها وبيانات أعمالهم مع الحفاظ أيضًا على السيولة والتكيف مع أي وقت مضى - تغيير السياسات واللوائح.

جدول المحتويات

تكلفة الأمن السيبراني

تكلفة خسائر الأمن السيبراني للمؤسسات

تكلفة أنظمة الأمن السيبراني للمؤسسات

أكثر تهديدات الأمن السيبراني انتشارًا للمؤسسات

العمل عن بعد والأمن السيبراني للمؤسسات

كيف غيّر كوفيد الأمن السيبراني

موجة جديدة من الهجمات الإلكترونية وعمليات الاحتيال

متطلبات الشبكة ذات الثقة الصفرية

استراتيجيات وحلول لتحسين الأمن السيبراني للمؤسسات

تقنيات الثقة المعدومة

استراتيجيات توحيد البائعين

أنظمة الدخول الموحد (SSO)

تكلفة الأمن السيبراني

هناك طريقتان للنظر في تكلفة الأمن السيبراني. هناك التكلفة المباشرة لأنظمة الأمن السيبراني للمؤسسات ومن ثم هناك تكلفة الخسائر الناجمة عن انتهاكات الأمن السيبراني. إليك كيفية تقسيم هذه التكاليف للشركات التجارية.

تكلفة خسائر الأمن السيبراني للمؤسسات

وفقًا لـ TechRepublic ، بلغ متوسط تكلفة اختراق بيانات المؤسسة في عام 2018 1.41 مليون دولار ، وهو نمو كبير مقارنة بمتوسط 1.23 مليون دولار في العام السابق. لوضع هذا في المنظور الصحيح ، كان هناك ما يقرب من 10000 انتهاك للبيانات في عام 2019 ، مما أثر على بيانات أكثر من أربعة مليارات مستخدم. ومع ذلك ، كشفت الدراسة نفسها أيضًا أن الشركات التي تتمتع بحماية إلكترونية قوية تكبدت نصف خسائر الشركات التي لا تمتلكها. لكن هذه الأنظمة لها تكاليفها الخاصة.

تكلفة أنظمة الأمن السيبراني للمؤسسات

تزداد رغبة المنظمات المؤسسية في الاستثمار في تكنولوجيا المعلومات والأمن السيبراني مع استمرار تزايد مخاطر التهديدات الرقمية. في الواقع ، بلغ متوسط الإنفاق على أنظمة أمن تكنولوجيا المعلومات 18.9 مليون دولار في عام 2019 ، بزيادة هائلة عن متوسط أمريكا الشمالية البالغ 8.9 مليون دولار في عام 2018. والسبب في أن الشركات الكبرى مستعدة لتخصيص هذا المستوى من الاستثمار في تكنولوجيا المعلومات هو أن الانتهاكات الأمنية تكلف أكثر من الدولارات والسنتات المباشرة - يمكن أن تسبب أيضًا ضررًا لا يمكن إصلاحه لسمعة الشركة.

أكثر تهديدات الأمن السيبراني انتشارًا للمؤسسات

لم تكن هناك تهديدات إلكترونية أكثر مما هي عليه اليوم. تتمحور معظم التهديدات التي تُبقي صانعي القرار في المؤسسة مستيقظين ليلاً حول البنى التحتية السحابية الجديدة والمتطورة. المدرجة أدناه هي بعض التهديدات السيبرانية الأكثر انتشارًا في عام 2020:

- تسرب البيانات. معظم الشركات هي موطن لمخازن البيانات الكبيرة ، ومع هذه المتاجر تأتي درجة كبيرة من المخاطر. غالبًا ما يستهدف مجرمو الإنترنت هذه البيانات بقصد نسخ أو نقل أو مجرد عرض المعلومات الحساسة (مثل المعلومات المالية والمعلومات الصحية الشخصية وما إلى ذلك).

- برامج الفدية. هذا النوع من الهجوم هو نوع من تسريب البيانات يتضمن سرقة بيانات الشركة وتشفيرها ، وإعادتها إلى الشركة المعنية. تزداد شعبية هذا النوع من الهجمات حيث أصبح مجرمو الإنترنت أكثر مهارة في اختراق البيانات المخزنة عبر الخدمات السحابية.

- واجهات برمجة التطبيقات غير الآمنة. على عكس الاستضافة الخاصة ، يشارك مقدمو الخدمات السحابية واجهاتهم مع مجموعة متنوعة من المستخدمين عبر العديد من المؤسسات. هذا يترك الأمان بشكل حصري تقريبًا في أيدي مزود الخدمة السحابية ، مما يخلق فرصًا للهجوم الإلكتروني من المصادقة إلى عملية التشفير. من أفضل الطرق لمكافحة هذه المشكلة استخدام أنظمة وتقنيات الدخول الموحّد (SSO).

- مصادقة عامل واحد. إذا كنت مؤسسة في عام 2020 ، فأنت بحاجة إلى استخدام مصادقة متعددة العوامل في جميع عمليات تسجيل الدخول الخاصة بك ، وإلا فإنك تترك الباب مفتوحًا لمجرمي الإنترنت. تعد خيارات البرامج مثل LastPass و Google Authenticator مفيدة ، ولكن أفضل حماية متعددة العوامل تأتي في شكل خيارات أجهزة مثل Yubico's YubiKey ، والتي تتطلب من المستخدم استخدام "مفتاح" مادي لفرض هويته.

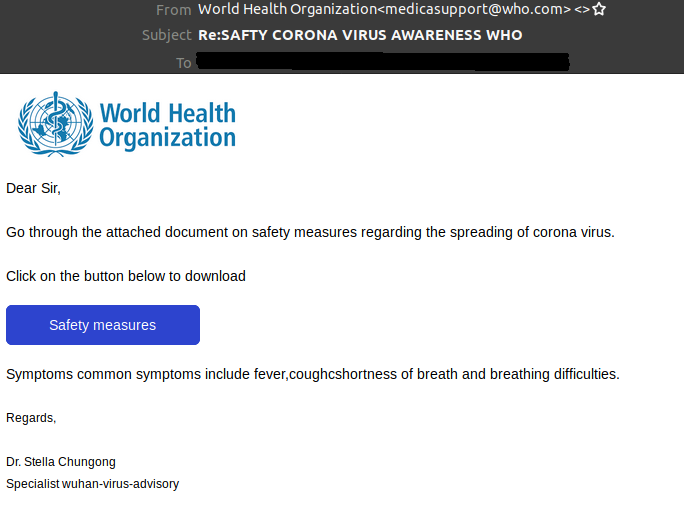

- حيل الخداع. يعود تكتيك المدرسة القديمة هذا بقوة حيث أن Covid-19 قد خلق فرصة للمحتالين لاستغلال عدم اليقين العام. نجح المحتالون الذين ينتحلون صفة الهيئات الحكومية والتنظيمية الرئيسية مثل مركز السيطرة على الأمراض ومنظمة الصحة العالمية في استخدام الروابط الخبيثة لاختراق الأجهزة الشخصية وأجهزة الشركة ببرامج ضارة

المصدر: HornetSecurity

- انترنت الأشياء. هذا تهديد آخذ في التطور. نظرًا لظهور المزيد من الأجهزة التي تدعم الإنترنت في مكان العمل والمنزل ، يعمل المستخدمون بشكل فعال على خلق مخاطر جديدة مع كل اتصال. على الرغم من وجود حالات قليلة للهجمات الإلكترونية التي تُعزى إلى الأجهزة التي تدعم الإنترنت ، فمن المحتمل أن يصبح هذا تهديدًا متزايدًا.

تنتشر هذه المخاوف بشكل متزايد في مؤسسات المؤسسات لأن الشركات الكبرى من المرجح أن تصبح أهدافًا للهجمات الضارة. حقيقة الأمر هي أن برامج الفدية المستخدمة ضد KPMG ستكون أكثر فاعلية بكثير مما لو تم استخدامها ضد متجر الساندويتش الموجود في الشارع. تعد الشركات على مستوى المؤسسات أيضًا موطنًا للعديد من الموظفين مما يخلق نطاقًا أكبر من الفرص للهجمات الضارة.

الآن ، مع عودة عالم الأعمال إلى العمل (أو بالأحرى إلى غرفة النوم الاحتياطية أسفل القاعة) ، سيصبح التوسط الأمني أكثر صعوبة من أي وقت مضى.

العمل عن بعد والأمن السيبراني للمؤسسات

مثل المخاطر السيبرانية المختلفة ، هناك أيضًا وسائل مختلفة لإجراء العمل عن بُعد. النوعان الأساسيان هما:

- العمل عن بعد مع معدات الشركة. لا تحتاج إلى شرح ، ولكن هذا من شأنه أن يصف الموظفين الذين يستخدمون أجهزة الكمبيوتر المحمولة الخاصة بالشركة ، والهواتف ، وغيرها من المعدات لأداء واجبات العمل عن بُعد. في هذا السيناريو ، يمكن للشركات تنظيم جميع الأجهزة التي يستخدمها موظفوها ، ولكنها مجبرة على الاعتماد على الشبكات الشخصية لدعم هذه الأجهزة.

- العمل عن بعد مع المعدات الشخصية. يشير هذا إلى النموذج الذي يستخدم فيه الموظفون الهواتف الشخصية وأجهزة الكمبيوتر المحمولة والأجهزة الأخرى لأداء واجبات عملهم. في هذا النموذج ، تضطر الشركات إلى الاعتماد على الأجهزة الشخصية ، وحماية البرامج الضارة ، وكذلك الشبكات لحماية معلوماتها.

من الواضح أن أحد هذه الخيارات أكثر أمانًا من الآخر ، لكنها ليست دائمًا معادلة بسيطة. مع العمل من المنزل ، يمكن أن تلعب العديد من العوامل الصغيرة التي تخرج عن سيطرة الشركة.

على سبيل المثال ، ضع في اعتبارك أن أحد الموظفين ربما يستخدم طابعة قديمة ، ومن الأسهل عليهم إرسال المستندات بالبريد الإلكتروني إلى عنوانهم الشخصي لتتم طباعتها من الكمبيوتر المنزلي الذي تم توصيله بالفعل بالطابعة. أو إذا كان كمبيوتر الشركة بطيئًا للغاية ويعيق أداء العمل ، فقد يختار الموظفون بديلاً شخصيًا حتى يكونوا أكثر فعالية في عملهم.

حالات كهذه تسلط الضوء على الفجوات الملازمة لبيئات العمل غير المنظمة. عندما يكون الجميع في نفس الموقع الفعلي ، باستخدام نفس الشبكة والأجهزة المملوكة للشركة ، يكون الأمان أسهل بكثير في المراقبة.

كيف غيّر كوفيد الأمن السيبراني

نحن نعرف جميع الكلمات التي تشير إلى تأثير فيروس Covid- 19 على العالم الحديث . تم إجبار الشركات في جميع أنحاء العالم على تمكين التجارة الإلكترونية. لقد أجبروا على التكيف مع بيئات العمل عن بعد. وقد أُجبروا على التحول الرقمي قبل سنوات من الترقب.

ولكن ، أدى Covid-19 أيضًا إلى ظهور حقبة جديدة من تداعيات الأمن السيبراني للمؤسسات.

موجة جديدة من الهجمات الإلكترونية وعمليات الاحتيال

كلفت عمليات الاحتيال Covid-19 أكثر من 18000 أمريكي أكثر من 13.4 مليون دولار منذ بداية العام ، وكلفت الكنديين 1.2 مليون دولار إضافية .

اتخذ هذا الاحتيال عدة أشكال مختلفة. ومن أبرزها عمليات انتحال الشخصيات الحكومية المرتبطة بمساعدة المستخدمين في الحصول على فحوصات التحفيز أو مساعدة SERB عاجلاً / أسرع. استندت عمليات الاحتيال الأخرى حول المساعدة في السداد على إلغاء السفر وانتحال هوية البريد الإلكتروني للأعمال ، بالإضافة إلى عدد من المواقع المزيفة التي تبيع أدوات التنظيف والأقنعة التي تشتد الحاجة إليها.

على الرغم من أن معظم هذه الهجمات كانت تستهدف الأفراد وليس الشركات ؛ لا تزال أعمال هؤلاء الضحايا معرضة للخطر.

تتضمن بعض الآثار التجارية ما يلي:

- انتحال هوية البريد الإلكتروني للأعمال. وشهدت منظمتنا هذا مباشرة. غالبًا ما يحب مجرمو الإنترنت نسخ عناوين البريد الإلكتروني الخاصة بالعمل (بشكل عام C-suite) واستخدامها في محاولة للحصول على معلومات شخصية أو تجارية قيمة من الموظفين.

- الخسائر التجارية من الانتهاكات الشخصية. عندما تضرب هجمات التصيد الاحتيالي على أجهزة الشركة ، قد لا تغزو البرامج الضارة المعلومات الشخصية فحسب ، بل قد تغزو أيضًا معلومات العمل القيمة التي يمكن الوصول إليها من خلال هذا الجهاز أو الخدمات السحابية الموجودة عليه.

من المهم أن يتخذ الأفراد والشركات على حد سواء خطوات لحماية أنفسهم من هذه التهديدات الجديدة. تتمثل الخطوة الأولى دائمًا في الوعي ، ولكن يمكن أن توفر التدابير الوقائية والتكنولوجيا مزيدًا من الحماية لك ولعملك من الضرر الذي يمكن أن يتعرض له المحتالون.

متطلبات الشبكة ذات الثقة الصفرية

ببساطة ، انعدام الثقة هو مبدأ جديد (ish) يشير إلى عدم الوثوق بأي إجراء. إنه يفرض بشكل أساسي مراقبة أوثق لسلوك المستخدم بهدف اكتشاف السلوك المشبوه قبل حدوث الانتهاكات الإلكترونية الكبرى. إذا تم نشره بشكل صحيح ، فيمكنه تحسين الأمان وتجربة المستخدم في نفس الوقت.

إليك كيف تبحث شبكات انعدام الثقة عن الشركات التجارية:

- تظل عمليات المصادقة القياسية أو المصادقة متعددة العوامل كما هي.

- يتم نشر الذكاء الاصطناعي لبناء ملفات تعريف سلوكية لكل مستخدم ضمن شبكة عملك.

- يساعد الذكاء الاصطناعي فريق تكنولوجيا المعلومات لديك في تحديد السلوك غير الطبيعي والمحفوف بالمخاطر بحيث يمكن اتخاذ إجراءات العلاج على الفور.

- تشمل المراقبة: تفاعلات المستخدم مع التطبيقات ، والشبكات المستخدمة ، والأجهزة المستخدمة ، ومتغيرات التاريخ والوقت ، والعديد من العوامل الأكثر تقدمًا.

مع النمو في العمل عن بعد ، من المرجح أن المزيد والمزيد من المنظمات ستتبنى شبكات الثقة الصفرية وتنشر التكنولوجيا لدعم هذا المستوى المتزايد من الأمان.

استراتيجيات وحلول لتحسين الأمن السيبراني للمؤسسات

هناك تصور خاطئ شائع مفاده أن الأمان لم يكن أكثر تقدمًا من قبل وأن التقنيات الجديدة مثل blockchain محصنة ضد التهديدات السيبرانية. ومع ذلك ، فإن مجرمي الإنترنت يتطورون بسرعة مثل العقبات التكنولوجية التي يواجهونها.

المغزى من القصة؟

لا أحد ولا شركة محصنة ضد التهديدات السيبرانية وهذا واضح بشكل متزايد مع تكيف الاقتصاد العالمي مع التحول الثقافي من العمل من المنزل. ومع ذلك ، هناك خطوات يمكن اتخاذها ، واستراتيجيات يمكن نشرها ، وتقنيات يمكن الاستفادة منها لتخفيف هذه التهديدات بشكل أفضل. هنا القليل منهم

تقنيات الثقة المعدومة

يمكن لبرامج إدارة الأمان والهوية هذه أن تمكّن المؤسسات بشكل أفضل من إطلاق برامج شبكات بدون ثقة. وفقًا لـ G2 ، فإن بعض أفضل التقنيات المتاحة لدعم عدم الثقة هي Okta و SecureAuth Identity Platform و BetterCloud و Centrify Zero Trust Privilege. تحقق من القائمة الكاملة هنا لمعرفة المزيد.

استراتيجيات توحيد البائعين

يُعد مقدمو الخدمات السحابية ضروريين لنمو المؤسسة وتطويرها ، لكنهم يمثلون أيضًا نقطة ضعف رئيسية فيما يتعلق بالأمن السيبراني للمؤسسة. أحد أفضل الأساليب لتقليل هذا التهديد هو أن تقوم الشركات بتقليل عدد البائعين المعتمدين على السحابة الذين يتعاملون معهم. يمكن أن يؤدي التركيز على الشركاء الموثوق بهم وتقليل تشتت بيانات الأعمال عبر مختلف البائعين إلى القضاء على جزء كبير من تهديدات تسرب البيانات وبرامج الفدية.

تحقق من الخطوات الخمس لترتيب حزمة تكنولوجيا مؤسستك لمعرفة المزيد.

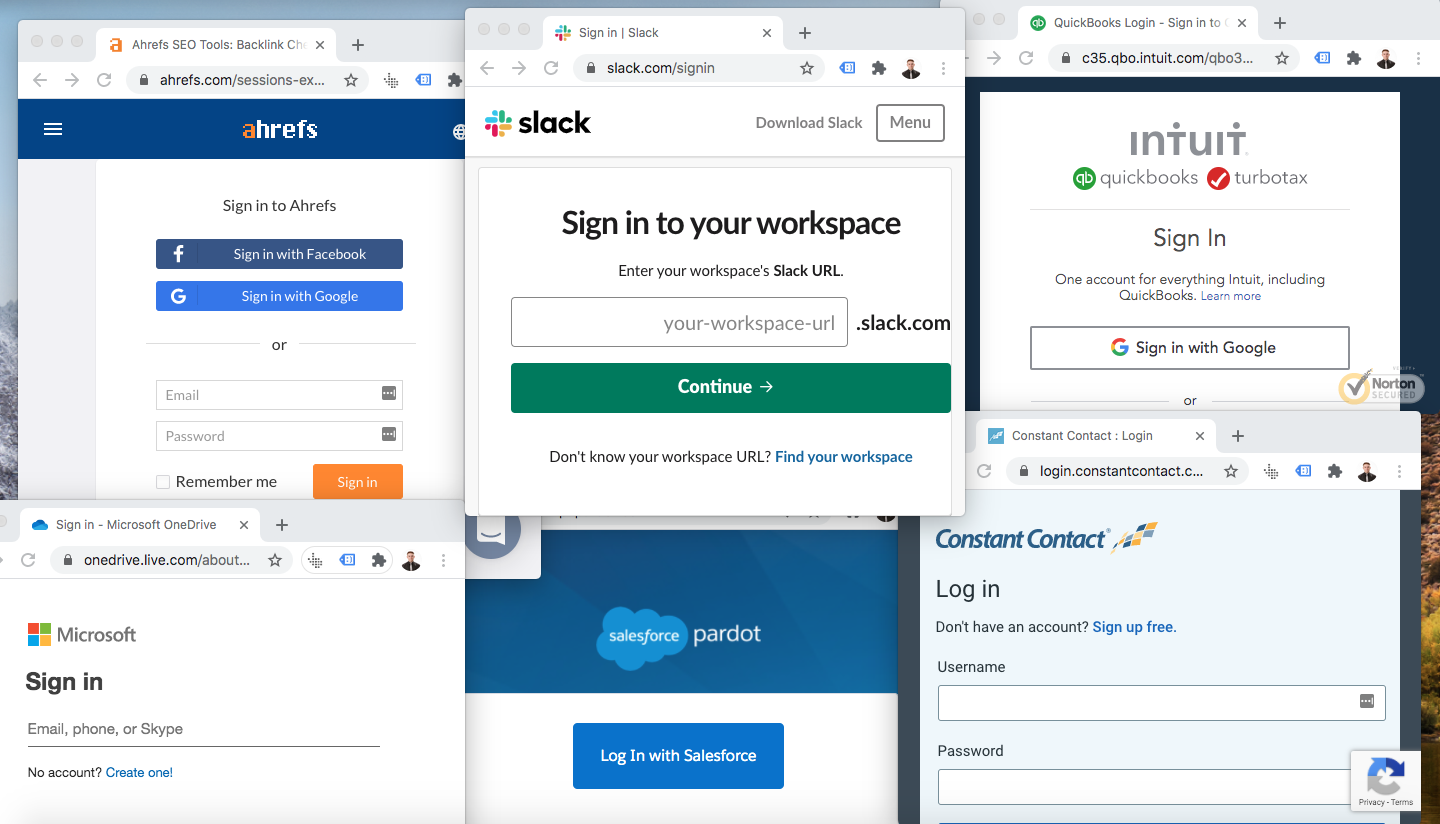

أنظمة الدخول الموحد (SSO)

تسجيل الدخول الأحادي هو مبدأ مشابه لمبدأ توحيد البائعين. يتمثل مفهوم الدخول الموحد في أنه يمكن للمستخدمين الوصول إلى عدد من التطبيقات المختلفة من خلال بوابة مصادقة واحدة. هناك عدة طرق لتحقيق تسجيل الدخول الأحادي.

أولاً ، يمكن أن تساعد التقنيات المستندة إلى السحابة مثل AuthAnvil و OneLogin في تمكين SSO لعملك. يعمل هذا من خلال وجود بائعين متعددين يستدعيون بشكل أساسي خادمًا منفصلاً (مثل OneLogin) لتحديد ما إذا كان المستخدم المحدد قد تم تسجيل دخوله أم لا. إذا كان الأمر كذلك ، يتم تبادل المفاتيح ، ويتم منح الوصول. يمكن أن يقلل ذلك من مكالمات الدعم ومشاكل تكرار كلمة المرور ، ولكن من الضروري أن تعمل مع موفر موثوق به وأن تستفيد من المصادقة الثنائية أو القياسات الحيوية أو البطاقات الذكية لتأمين عملية الدخول الموحد (SSO).

ثانيًا ، هناك منصات للتجارة الإلكترونية أقامت بالفعل علاقات مع مئات البائعين ، ويمكن تحقيق تسجيل الدخول الفردي من خلال إنشاء حساب مع النظام الأساسي ، مما يتيح الوصول إلى مئات التطبيقات الأخرى من خلال تجربة واحدة داخل النظام الأساسي. هذه إحدى الفوائد العديدة لمنصات التجارة السحابية مثل Vendasta. تحقق من Vendasta Enterprise Platform لمعرفة المزيد.