كيفية إنشاء خطة الاستجابة لحوادث الأمن السيبراني: دليل خطوة بخطوة

نشرت: 2022-05-07إدارة انتهاكات البيانات وتخفيف الخسارة من خلال خطة الاستجابة لحوادث الأمن السيبراني.

يمكن أن تكون التكلفة المتزايدة للتعامل مع الهجمات الإلكترونية معيقة للشركات الصغيرة والمتوسطة الحجم (SMBs) ، خاصةً إذا لم يكن لديها خطة الكشف والاسترداد الصحيحة.

من المتوقع أن يتجاوز الأثر المالي لهجمات النظام السيبراني المادي (CPS) على الشركات 50 مليار دولار بحلول عام 2023 ، وفقًا لأبحاث Gartner. تشمل هذه التكلفة التأمين والتقاضي والتعويض والغرامات التنظيمية وفقدان السمعة. تتوقع Gartner أيضًا أنه بحلول عام 2025 ، سيكون 75٪ من الرؤساء التنفيذيين (CEOs) مسؤولين شخصيًا عن حوادث CPS.

تحقيقًا لهذه الغاية ، سيساعد وجود خطة استجابة لحوادث الأمن السيبراني شركتك الصغيرة على مراقبة الأنظمة بدقة ، واكتشاف أي حادث أمني ، وتنفيذ طرق الوقاية أو الاسترداد لتقليل الخسارة.

في هذه المقالة ، نشرح كيفية إنشاء خطة استجابة لحوادث الأمن السيبراني في خمس خطوات. ولكن قبل أن ندخل في التفاصيل ، لنبدأ بفهم خطة الاستجابة للحوادث الإلكترونية ولماذا يجب أن يكون لديك واحدة لشركتك الصغيرة.

ما هي خطة الاستجابة لحوادث الأمن السيبراني؟

خطة الاستجابة لحوادث الأمن السيبراني عبارة عن مجموعة موثقة من التعليمات التي تساعد الشركات على اكتشاف الهجمات الإلكترونية بسرعة وكفاءة ، وعزل أي نظام أو شبكة متأثرة (ردًا على الهجوم) ، والتعافي من الخسارة الناتجة.

نظرًا لأن الهجوم السيبراني يمكن أن يؤثر على مؤسستك عبر الوظائف ، يجب أن تراعي الخطة التي تصممها جميع الوظائف والإدارات ، بما في ذلك الموارد البشرية والتمويل وخدمة العملاء والشؤون القانونية وسلسلة التوريد واتصالات الموظفين والعمليات التجارية.

فيما يلي مقارنة سريعة بين شركتين مع أو بدون عملية استجابة لحوادث الأمن السيبراني. بينما يتعرض كلاهما للخطر من خلال نفس الهجوم ، يمكن أن تقلل الأعمال "ب" من التأثير بسبب التخطيط السليم.

الأعمال أ (ليس لديه CIRP) | الأعمال ب (لديه CIRP) |

|---|---|

يكتشف حادثًا أمنيًا ولكن ليس متأكدًا من كيفية الرد. | يرصد حادثة أمنية مع نوعها. |

يستغرق إعداد تقرير مفصل للإعلان عدة ساعات. | الإعلان عن الحادث بسرعة بعد التأكد من ذلك مع كبير مسؤولي أمن المعلومات وخبراء الاستجابة للحوادث. |

نظرًا لأن تحديد الحادث والإعلان عنه استغرق وقتًا ، فقد انتشر الخرق الأمني إلى العمليات التجارية الأخرى إلى جانب النظام المتأثر في البداية. | يعزل على الفور النظام والمستخدم والكائن المتأثر عن بقية العمليات التجارية. |

لا يوجد شريك في الطب الشرعي لجمع الأدلة للفريق القانوني وتقديم المشورة بشأن التعافي. | يدعو الشريك في الطب الشرعي لجمع الأدلة على الهجوم وتقديم المشورة بشأن التعافي. |

لا يمكن أن يحدث الاسترداد بسبب نقص الأدلة ، مما أدى إلى الخسارة. | أنقذ التعافي في الوقت المناسب العمل من الخسارة. |

الخطوة رقم 1: ضع خطة عمل

بناء خطة عمل هو العمود الفقري لعملية التخطيط للاستجابة للحوادث بأكملها. يجب أن تحتوي وثيقة الخطة على العناصر التالية:

بيان المهمة

يحدد بيان المهمة بوضوح الغرض من عملية التخطيط للاستجابة للحوادث ، مما يمكّنك أنت وأصحاب المصلحة الآخرين من فهم نطاق العمل الذي يتم القيام به. نظرًا لأن كل من أصحاب المصلحة المشاركين في عملية التخطيط قد لا يكونون خبراء في الأمن والمخاطر ، فإن بيان المهمة - مع شرح المصطلحات والتعريفات - سيساعدهم على البقاء على نفس الصفحة واتخاذ قرارات حاسمة عند الحاجة.

فيما يلي بعض الأمثلة على بيانات المهمة:

- الدفاع ضد تهديدات الأمن السيبراني

- بناء فريق الاستجابة للحوادث

- التحقيق في الهجمات الإلكترونية وأنواعها ، والإعلان عن تأثيرها على الأعمال

- جمع الأدلة على الهجوم والعمل مع سلطات إنفاذ القانون للتحقق من تأثر أي لوائح قانونية

تحديد الأدوار والمسؤوليات

إن التحديد الواضح لأدوار ومسؤوليات أصحاب المصلحة سيجعل عملية التخطيط محتملة للغاية - سيكون لكل فرد اتجاه للعمل ، ولن يكون هناك أي لبس. يمكنك تحديد الأدوار والمسؤوليات من خلال إنشاء مخطط سائق وخاضع للمساءلة ومستشار ومستنير (DACI).

يحدد مخطط DACI - المعروف أيضًا باسم مخطط RACI - أي من أصحاب المصلحة يشاركون في أي مرحلة وما يتوقع منهم القيام به. إنه بمثابة تمثيل مرئي للدور الوظيفي الذي يلعبه كل صاحب مصلحة. إليك نموذج DACI مجاني لتبدأ.

د- سائق | الأفراد الذين يقودون مهمة (على سبيل المثال ، CISO)  |

|---|---|

أ- مسئول | الأفراد المسؤولون عن نجاح المهمة (على سبيل المثال ، مدير المشروع) |

ج- استشاري | الأفراد الذين يحتاجون إلى استشارتهم للحصول على معلومات أو تأكيد (على سبيل المثال ، خبراء في الموضوع) |

أبلغت | الأفراد الذين يحتاجون إلى إطلاعهم على تقدم المهمة والتحديثات (على سبيل المثال ، القيادة). |

الخطوة رقم 2: اجمع الموارد لدعم التخطيط الخاص بك

بمجرد نجاحك في التخطيط ، فإن الخطوة التالية هي جمع الأدوات والموارد لدعم خطتك. على سبيل المثال ، إذا حددت استخراج البيانات خرق لأمن البيانات حيث تتم سرقة أو إزالة أو نقل البيانات الهامة للأعمال من قبل مستخدمين غير مصرح لهم. كخطر محتمل ، إذن يجب أن يكون لديك أدوات مثل برنامج منع فقدان البيانات في المكان.

بعض الأساسيات للتأكد من أنك مجهز بالموارد المناسبة هي:

حالات الاستخدام للمراقبة الأمنية

تشكل المراقبة الأمنية أساس تنفيذ خطتك في الوقت المحدد واكتشاف الحوادث بدقة ، مما يجعلها خطوة حاسمة في العملية. دراسة حالات الاستخدام - أمثلة حية لأساليب مراقبة الحوادث المستخدمة سابقًا في الشركة - وتنفيذ الأساليب التي أثبتت جدواها في عملية المراقبة الحالية لن يؤدي فقط إلى زيادة تحملك للمخاطر ولكن أيضًا يساعد في التخطيط لأهداف الاستجابة.

كشف القضايا الأمنية

يعد العثور على الموارد المناسبة لاكتشاف مشكلات الأمان وإصلاحها عبر وظائف العمل أمرًا مهمًا مثل وجود حالات استخدام. يمكنك استخدام برنامج إدارة الحوادث لتسجيل الحوادث المختلفة المتعلقة بتكنولوجيا المعلومات والإبلاغ عنها وتحديد أولوياتها ، من انتهاكات أمن البيانات إلى أعطال النظام. يقوم البرنامج بتعيين تذاكر لموظفي تكنولوجيا المعلومات ويرسل إخطارات إلى أصحاب المصلحة بمجرد ظهور مشكلة لتقليل وقت التوقف عن العمل إلى الحد الأدنى.

الخطوة رقم 3: ضع الأشياء معًا

تتمثل الخطوة التالية في تجميع كل العمل الشاق الذي قمت به حتى الآن في التخطيط وجمع الموارد. يذهب الجزء الأكبر من جهودك في هذه الخطوة إلى تحديد نطاق البيانات التي تم جمعها وفهمها ومواءمتها مع المراحل المختلفة لخطة العمل المعدة. الهدف هو التحقق من استعداد فريقك لبدء بناء خطة استجابة للحوادث الأمنية.

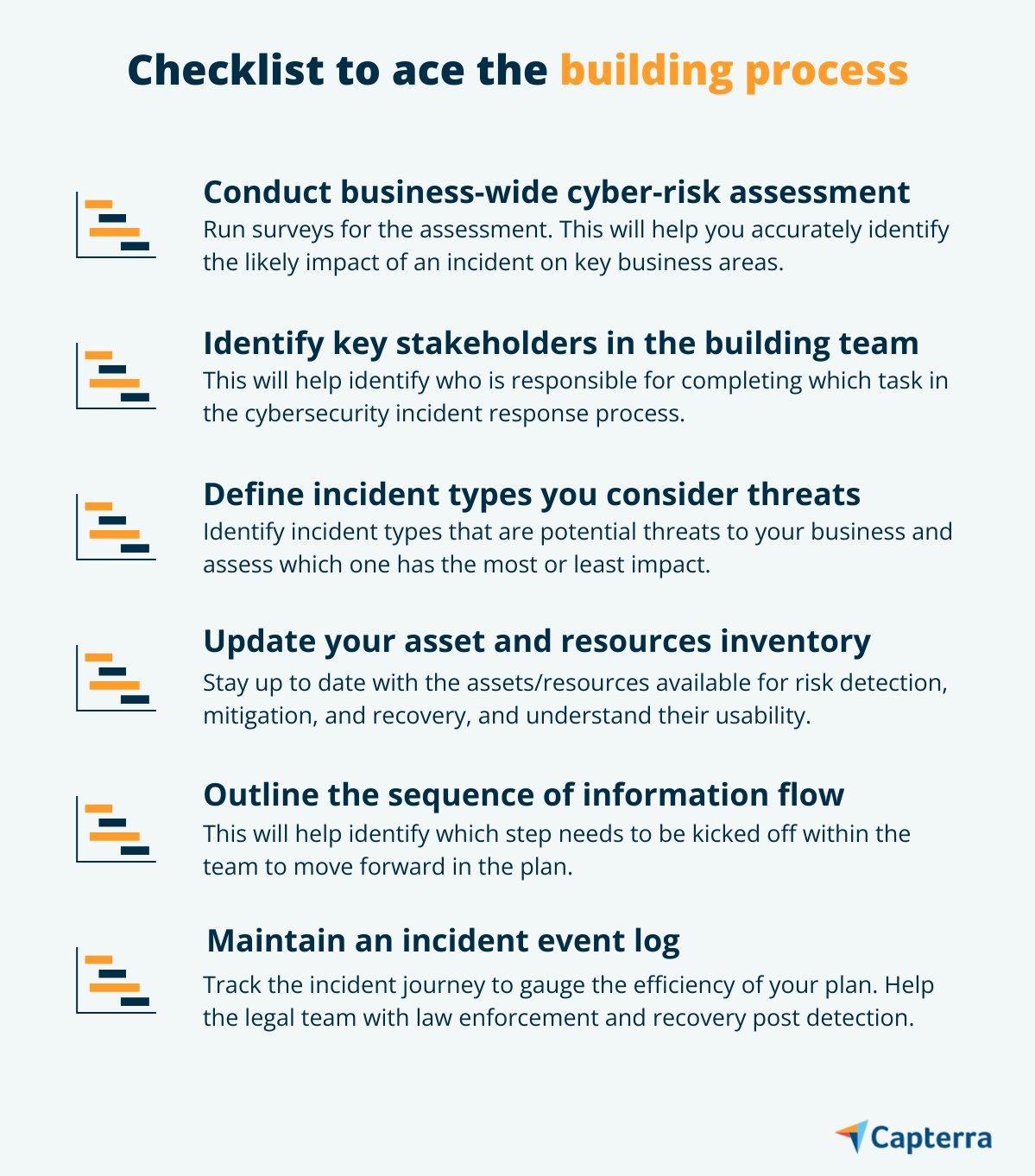

الخطوة رقم 4: قم بتنفيذ عملية البناء

بمجرد أن يصبح كل شيء في مكانه ، تكون جاهزًا للبدء في بناء خطة الاستجابة لحوادث الأمن السيبراني الخاصة بك. تأكد من إبلاغ الخطة والموارد المحددة بشكل جيد إلى أعضاء فريق الاستجابة للحوادث وأصحاب المصلحة الآخرين. سيساعد هذا في تقليل تأثير الحادث الأمني.

الخطوة # 5: التعلم والتحسين والارتجال

الآن بعد أن قمت ببناء خطة الاستجابة لحوادث الأمن السيبراني ، حان الوقت لتحليل عملية البناء بأكملها ، وتوثيق ما تعلمته - كل من الأخطاء والنجاح - واستخدامها لزيادة تحسين عملية البناء وتحسينها. يمكن أن يكون التحسين أي شيء من استخدام مجموعة مختلفة من الموارد إلى إشراك أعضاء الفريق الإضافيين في عملية بناء الخطة. ومع ذلك ، كل هذا يعتمد على كيفية ظهور خطة الاستجابة لحوادث الأمن السيبراني الخاصة بك.

يمكن أن يكون التحسين مصحوبًا بجولة من تمارين التعلم والتدريب لزيادة ضبط العملية وتعظيم كفاءة الفريق.

يعد إنشاء خطة استجابة لحوادث الأمن السيبراني أفضل آلية دفاع

يمكن أن يساعد وجود CIRP فريق الأمان الخاص بك في الاستجابة للحوادث بشكل استباقي وموحد ، وبالتالي تعزيز قدرته على الاستجابة للحوادث. كل ما تحتاجه هو الموارد والأدوات وخطة العمل المناسبة لتحديد تدفق العمل.

لذا ، ابدأ في بناء خطة الاستجابة لحوادث الأمن السيبراني اليوم!

هل تريد معرفة المزيد عن الأمن السيبراني؟ تحقق من هذه الموارد الإضافية:

- أفضل أدوات برامج الأمن السيبراني

- 4 نصائح من الخبراء لتحسين الأمن السيبراني لشركتك الصغيرة

- كيف تنمي عملك مع الأمن السيبراني؟

- 11 شهادة للأمن السيبراني لإعدادك لحرب شبكة الإنترنت العالمية

- 7 أنواع شائعة من الهجمات الإلكترونية