دليل المرور من AZ Bot: احم نفسك من الاحتيال على الإعلانات

نشرت: 2022-06-17هل حركة البوت هي رقم واحد لأن حملتك لا تجلب أي أرباح؟

دائما تقريبا الجواب: لا .

هل تأكل جزءًا من أرباحك ، وتحول حملاتك المربحة إلى حملات جيدة؟

في كثير من الأحيان ، الإجابة هي: نعم .

الروبوتات مثل الفيروسات. إنهم لا يحاولون قتل مضيفيهم (حملاتك) لكنهم يتغذون عليهم بدلاً من ذلك. إذا أكلت الروبوتات جميع الأرباح ، فلن يقوم أحد بتشغيل أي حملات على الإطلاق وستصبح الروبوتات (أو بالأحرى الأشخاص الذين يديرونها) عاطلة عن العمل.

لا يوجد حل سحري واحد للتخلص من جميع برامج الروبوت. سيكونون هنا ، جنبًا إلى جنب مع المعلنين الذين يتغذون عليهم. يحتوي كل مصدر حركة على قدر من حركة مرور الروبوت. نحن مقدرون جميعا للمشاركة في سباق التسلح المستمر.

مع هذا المقال ، أريد أن أعطيك الأدوات المناسبة لمثل هذا السباق.

مرور بوت عام 2022

يشير أحدث تقرير إلى أن حركة مرور الروبوتات تمثل تهديدًا نما بنسبة 25٪ منذ الربع الأول من عام 2021. تتوفر تقنية احتيال أكثر تعقيدًا بتكلفة إجمالية أقل ، مما يجعل هدف المعلنين أسهل.

غالبًا ما تقدم الروبوتات السيئة نفسها كمستخدمين للهاتف المحمول ، بعد التحول العام في كيفية تصفح الأشخاص للإنترنت في عام 2022.

هل يمكنني محاربة الروبوتات بمفردي؟

هناك العديد من الأشياء التي يمكنك القيام بها لمحاربة حركة مرور الروبوت بنفسك ، دون أي برنامج خاص ، وأنا أصفها أدناه. يتضمن ذلك إعداد فخاخ الروبوت ، وإدراج المصادر الجيدة في القائمة البيضاء ، وحظر عناوين IP المشبوهة ، وما إلى ذلك.

بالإضافة إلى ذلك ، أقدم لك أيضًا حل Voluum مخصصًا للتعامل مع الروبوتات. يطلق عليه مجموعة مكافحة الاحتيال وقد تم تصميمه للعمل على العديد من المستويات.

- هل تريد اكتشاف سلوك يشبه الروبوت؟ لدى Voluum مقاييس لذلك.

- تريد تقديم مطالبة في منصة مصدر حركة المرور الخاصة بك؟ يحتوي Voluum على أكثر التقارير دقة والتي قد تساعدك في ذلك.

- هل تريد حظر بعض نطاقات IP أو وكلاء المستخدم؟ هناك واجهة مستخدم بسيطة لذلك في Voluum.

- هل تخشى أن تؤدي الروبوتات المعروفة وغير الخبيثة إلى تحريف إحصائياتك؟ يقوم Voluum بترشيحها تلقائيًا.

هناك الكثير الذي يمكنك القيام به للرد!

لمن هذه المقالة تهدف؟

عندما أكتب "أنت" في هذه المقالة ، أعني كل من لديه مشاكل مع حركة مرور الروبوت أو ليس على دراية بالموضوع ولكنه يريد معرفة المزيد. هذا يشمل:

- المسوقون التابعون

- وكالات الدعاية والإعلان

- أقسام التسويق

- الناشرون

تؤثر مشكلة الروبوتات على هذه الأطراف بطرق مختلفة وبدرجة مختلفة. ومع ذلك ، سنغطي موضوع الاحتيال في الإعلانات بطريقة تسمح لهم جميعًا بالعثور على شيء مفيد.

الجزء 1: اعرف عدوك

لنبدأ بشيء بسيط ، لكنه مهم جدًا: فهم ما هو حقًا حركة مرور الروبوت.

ما هو البوت المرور؟

كما ناقشنا على نطاق واسع في مقالتنا التمهيدية حول حركة مرور الروبوتات ، فإن الروبوتات عبارة عن برامج أو نصوص برمجية صغيرة مصممة لأداء مهام بسيطة ومتكررة عبر الإنترنت.

يقومون بمهام مثل:

- فحص المواقع

- تحميل وتحديث صفحات الويب

- النقر فوق الروابط

هذا لا يبدو كلي العلم على الإطلاق. وفي بعض الحالات ، لا يكون الأمر كذلك. الشيء المهم الذي يجب تذكره هو أنه ليست كل برامج الروبوت سيئة.

اسمحوا لي أن أكرر ذلك.

لا تسبب بعض برامج الروبوت أي ضرر لك وقد يتسبب حظرها في حدوث مشكلات لحملاتك.

دعنا نتحدث أكثر عن الروبوتات الجيدة والسيئة.

روبوتات جيدة

تُستخدم برامج الروبوت الجيدة بشكل أساسي بواسطة محركات البحث الكبيرة ، مثل Google (Googlebot) أو Microsoft (Bingbot) أو Baidu (Baidu Spider) ، لأغراض الزحف على الويب.

تقوم هذه الروبوتات بفحص محتوى موقع ويب معين للسماح لمحرك البحث بمعرفة ما يدور حوله هذا الموقع ومدى ملاءمته لمعايير البحث المختلفة.

تشمل أنواع البوتات الجيدة الأخرى ما يلي:

- روبوتات مجمِّع المحتوى التي تفحص الصفحات بحثًا عن محتوى مثير للاهتمام يمكن عرضه لاحقًا على موقع مجمع

- روبوتات مقارنة الأسعار التي تقارن أسعار المنتجات على مواقع بائعي التجزئة المختلفة وتقدم تقريرًا إلى موقع فحص الأسعار

- روبوتات التحقق من حقوق النشر التي تبحث عن مواد محمية بحقوق الطبع والنشر وتبلغ مؤسسات إدارة حقوق الطبع والنشر باستخدامها

- روبوتات مراقبة مواقع الويب التي تتحقق مما إذا كان موقع ويب معين قيد التشغيل

- الروبوتات التي تمكن من أداء المعاملات عبر الإنترنت

إذا كنت قلقًا بشأن إحصائياتك التي تعتقد أن برامج زحف الويب سيتم احتسابها كزيارات بشرية ، فاعلم أن Voluum يسمح لهذه الروبوتات بالدخول إلى الحملات ولكنه يستبعدها من التقارير. هذا يعني أنه لا يتم احتسابها ضمن حصة أحداث خطة التسعير الخاصة بك.

تتبع الروبوتات الجيدة بعض القواعد القياسية ، لذلك إذا كنت لا تزال ترغب في حظرها من المحتوى الخاص بك ، فإن الشيء الوحيد الذي عليك فعله هو إضافة علامة "no index" إلى صفحتك المقصودة.

سهل هكذا.

إذا اتبعت جميع برامج الروبوت هذه التعليمات البسيطة فقط!

الروبوتات الخبيثة

ما يُفهم عمومًا تحت مصطلح "الروبوتات" هو تلك البرامج أو البرامج النصية ذات النوايا السيئة.

يمكنك النظر إلى الأموال التي تخسرها بسبب الاحتيال في الإعلانات على أنها ضريبة على الطبيعة السيئة للبشر. لا يقوم البشر ذوو الطبيعة الطيبة بإنشاء روبوتات ضارة.

حقيقة أنك تقرأ هذا المقال هي شهادة على الطبيعة البشرية.

على أي حال ، عادةً ما تقوم الروبوتات الخبيثة ببعض الأشياء التالية:

- كشط محتوى الموقع

- انتحال شخصية بشر حقيقيين

- إرسال بريد عشوائي لك أو للآخرين برسائل غير مرغوب فيها

- انقر فوق الروابط وأعد تحميل صفحة الويب

أكثر الروبوتات التي ستواجهها هي الأخيرة. تلك التي تهاجم مواقع الناشرين وتضخّم بشكل مصطنع عدد الزيارات أو مرات الظهور لجعل هذه الصفحات تبدو أكثر جاذبية في نظر المعلن.

كلما زاد عدد برامج الروبوت التي تمر عبر موقع الويب الخاص بالناشر ، زاد المبلغ الذي يدفعه المعلن مقابل حركة المرور. حركة المرور التي لن تجلب أي تحويلات وبالتالي لا إيرادات. لكن هذا شيء واحد فقط.

دعنا نتعمق في جميع الطرق التي يمكن أن تضر بك فيها حركة مرور الروبوتات.

كيف تلتهم الروبوتات أموالك

في معظم الحالات ، لا تستهدفك حركة مرور الروبوتات. انها ليست شخصية. لدى الروبوتات أهدافًا يحتاجون إلى تحقيقها وأنت وحملاتك وإحصائياتك والمال الذي تكسبه ، ما هي إلا أضرار جانبية.

هدفهم الأساسي هو جلب بعض المال لمنشئيهم. وهناك طريقتان رئيسيتان ، واتباعهما ، نوعان من الاحتيال الإعلاني يحاولان تحقيق ذلك بالضبط. أصفها بإيجاز أدناه ، ولكن إذا كنت تريد معرفة المزيد ، فراجع الجزء الأول من دليل احتيال الإعلانات الرقمية.

الاحتيال العام

يتكون هذا النوع من الاحتيال في الإعلانات من روبوتات بسيطة مصممة لتضخيم عدد الزيارات أو النقرات بشكل مصطنع لبعض الإعلانات أو مواقع الويب.

تشير التقديرات إلى أن أكثر من ثلاثة أرباع زيارات الروبوت تنتمي إلى هذه الفئة. هذه أخبار جيدة في بحر الأخبار السيئة ، لأن مثل هذه الروبوتات البسيطة تظهر أنماط سلوك معينة تجعل التعرف عليها أمرًا سهلاً. من السهل إنشاء روبوتات الاحتيال العامة ومن السهل اكتشافها. يستخدمون التقنيات التالية لتحقيق أهدافهم:

- تكديس الإعلانات - وضع عدة إعلانات فوق بعضها البعض لإظهار أفضل الإعلانات فقط مع الحصول على إحصائيات عرض لجميع الإعلانات الموجودة في المجموعة

- التجميع - وضع عدة شبكات تحت معرف موقع واحد

- مراكز البيانات - توليد الكثير من حركة المرور الاصطناعية الناشئة من الخوادم في مراكز البيانات.

- روبوتات بسيطة - بينغ أو تنشيط الروابط من عنوان IP واحد

لا شيء يتوهم هنا. سوف تتعلم كيفية الدفاع عن نفسك من مثل هذه الروبوتات في الجزء الثاني من هذا الدليل.

احتيال متطور

لست بحاجة إلى تحقيق اختراق في علوم الكمبيوتر لتحلق دون رادار نموذجي لاكتشاف الروبوت. أنت فقط بحاجة إلى شيء أكثر فخامة من روبوت يتكون من خمسة أسطر من التعليمات البرمجية.

يمثل الاحتيال المعقد مشكلة أقلية من حيث حجم حركة المرور ، ولكنه قد يتسبب في مشكلات للمعلنين أكثر من عمليات الاحتيال العامة.

هذا النوع من الاحتيال يحاكي السلوك البشري لدرجة أنه يمكن أن يولد تحويلات مزيفة. إنه أمر خطير للغاية ، خاصة بالنسبة لحملات CPA. نظرًا لعدم وجود أموال حقيقية وراء هذه التحويلات المزيفة ، سيتم أخيرًا اكتشاف إرسال حركة مرور مليئة بالروبوتات نحو عرض ما ويمكن أن يتسبب في مشاكل لك.

لا تهتم الشبكات التابعة بشكل خاص إذا كنت قد أرسلت مثل هذه الزيارات عن قصد أم لا ، فهم يريدون فقط حماية مالكي عروضهم. هذا يعني أن سمعتك في شبكة تابعة معينة قد تنهار ، وقد يتم حظر حسابك وحجب أموالك.

هناك عدة طرق يمكن من خلالها للروبوتات المعقدة تسجيل التحويلات:

- الأجهزة أو الروبوتات المخترقة . يمكن لشبكات الأجهزة هذه تكرار أنماط السلوك القياسية ، بما في ذلك نسب النقر إلى الظهور الشرعية أو وكلاء المستخدم المتعددين أو حتى حركات الماوس.

- انقر فوق الحقن . يصيب هذا النوع من الاحتيال الأجهزة المحمولة بشكل أساسي ويعمل باستخدام تطبيق منخفض الجهد (على سبيل المثال ، تطبيق مصباح يدوي) يقوم المستخدم بتثبيته غير مدرك أن الغرض الوحيد منه هو اعتراض رصيد لتثبيت تطبيق آخر.

- البرمجيات الخبيثة . في هذا النوع من الاحتيال ، يتم خداع المستخدم لتثبيت رمز ضار على متصفح الويب الخاص به. من الآن فصاعدًا ، سيعرض متصفح الويب هذا الإعلانات بغض النظر عن الموقع الذي يشاهده المستخدم حاليًا.

- انقر و بوت المزارع . هذه مؤسسة كاملة توظف كل من الروبوتات والعاملين البشريين لزيادة مقاييس التحويل لعملائهم بشكل مصطنع.

اسمحوا لي أن أكون صريحا بوحشية:

من الصعب جدًا حماية نفسك من هذا النوع من الروبوتات.

الأشياء التي يمكن أن تساعد المستخدمين على الوقوع تحت القواعد القياسية لـ "الصحة الرقمية" ، مثل استخدام برنامج مكافحة فيروسات أو عدم النقر فوق أزرار "تنزيل" المشبوهة. لابد من محاربة العملية على نطاق واسع من قبل سلطات إنفاذ القانون المحلية.

إذن ، لماذا تعتبر الروبوتات خطرة على وجه التحديد؟

انه سهل.

جهود التحسين الخاصة بك جيدة فقط مثل البيانات التي تبني عليها قراراتك. إذا تعرضت البيانات للتلف أو الخلل أو العبث بها ، فلن تتمكن من القيام بعملك بشكل صحيح.

سوف تقوم بخفض المصادر ذات حركة المرور البشرية الحقيقية والمزايدة على تلك التي يتم ضخها بشكل مصطنع.

سوف تتخلى عن أجهزة الهبوط الجيدة لصالح أولئك الذين يزورهم الروبوت.

ستلقي باللوم على عروضك التي لا تجلب تحويلات كافية مع العديد من الزيارات المصطنعة إليها.

أخيرًا ، ستدفع مقابل حركة المرور ولكنك لن تحصل على ربح كبير.

كم عدد الروبوتات الموجودة؟

حسنًا ، لقد تحدثنا عن أنواع مختلفة من الروبوتات والطرق التي يمكن أن تؤثر بها على حملاتك. حان الوقت الآن للإجابة على السؤال: ما مدى انتشار هذا النوع من الاحتيال؟

إذا كنت تسأل نفسك ما إذا كنت قد تعرضت بالفعل للاحتيال في الإعلانات ، فإن الإجابة البسيطة هي: نعم.

انتشاره يجعل من المستحيل تجنبه دون اتخاذ بعض الإجراءات أو استخدام أدوات مكافحة الاحتيال.

نصف حركة الإنترنت عبارة عن روبوتات .

هل تعتقد أنك كنت محظوظًا بما يكفي للعمل بجزء جيد فقط؟

الطريقة الوحيدة هي اتخاذ الإجراءات. المزيد عن ذلك في الجزء الثاني.

الجزء 2: قهر عدوك

بمجرد أن تتعرف على حجم ونوع تهديد الروبوت ، فقد حان الوقت لبدء محاربته. يتكون الإجراء النموذجي من ثلاث خطوات:

- تحديد الروبوتات

- منعهم أو إعادة توجيههم

- تخفيف الخسائر

أنماط سلوك البوت

الروبوتات ليست بشرًا عاديين بقصد الشراء. مهما كانت ذكية ، فغالبًا ما تكون هناك بعض الإشارات أو التلميحات الباهتة التي قد تكشف حقيقة وجود آلات وراء حركة المرور هذه.

يسرد الجزء الثاني من دليل الاحتيال الرقمي الخاص بنا كل هذه الإشارات بالتفصيل ولكن دعني أخبرك بأهمها:

- عناوين IP الخاصة بمركز البيانات . يجب أن يكون لدى الروبوتات أو مزارع النقر عناوين IP. غالبًا ما تأتي من مراكز البيانات - مجموعات من الخوادم التي تعمل باستخدام نطاقات معينة من عناوين IP. بعض هذه النطاقات متاحة للجمهور. يمكنك تحليل حركة المرور الخاصة بك بحثًا عن النقرات التي تنشأ من مراكز البيانات المعروفة.

- المُحيلون غير المعروفين . المُحيل هو صفحة يأتي منها الزائر. في بعض الأحيان لا يمكن تحديده ولكن عادةً ما يشكل المُحيل غير المعروف جزءًا هامشيًا فقط من حركة المرور. إذا لاحظت ارتفاعًا في حركة المرور من إحالة غير معروفة ، فقد يعني ذلك أنها مزيفة.

- المواضع المشبوهة . يأتي الزوار البشريون النموذجيون من مواقع معروفة لناشرين معروفين. تميل الروبوتات إلى أن تأتي من أسماء مواقع طويلة الذيل ذات مظهر مريب. انظر في التقارير لمعرفة ما إذا كان بإمكانك تحديد المواضع التي يُحتمل أن تكون غير جديرة بالثقة.

- حركة مرور غير مستوية . لا توجد معجزات. عادة ما يكون أي ارتفاع شرعي في حركة المرور مرتبطًا بشيء قمت به: إطلاق حملة جديدة أو إعادة صياغة الحملة القديمة. لا يكتشف الناس فجأة حملتك ويحبونها بمفردهم. لذلك إذا لاحظت أي زيادة غير عادية في عدد الزيارات ، فقد تكون علامة على الاحتيال في الإعلانات.

- الوقت القليل الذي يقضيه في الموقع . إذا قمت بقياس الوقت الذي تقضيه على صفحة الويب الخاصة بك ، فقد تكتشف سلوكًا يحدث بشكل أسرع من رد فعل الإنسان العادي. لا يوجد شخص حقيقي ينقر على زر CTA في 0.1 من الثانية. إذا اكتشفت مثل هذا السلوك المرتفع بشكل غير معقول ، فقد يشير ذلك إلى نشاط الروبوت ، حيث يتم عادةً برمجة برامج الروبوت لأداء أسرع ما يمكن.

يمكنك البحث عن إشارات النشاط المشبوه في أي أداة تتبع أو تحليلية تقريبًا. من خلال كونك شاملًا ، يمكنك الحد من الأنواع الشائعة للاحتيال على الإعلانات.

إدارة المخاطر

عندما يتعلق الأمر بالاحتيال المعقد ، يمكنك التخفيف من مخاطر تعرض حملاتك للروبوتات باتباع بعض بروتوكولات الأمان في المقام الأول.

- شبكات الإعلانات البيطرية . تكره شبكات الإعلانات الشرعية الروبوتات بقدر ما تكرهها أنت. يعد التعاون مع الروبوتات جريمة قصيرة الأمد. هذه الشبكات الإعلانية التي تهدف إلى السمعة الطيبة والأرباح المستدامة ستهتم بالروبوتات من تلقاء نفسها. سيقومون بفحص ناشريهم وإزالة أولئك الذين يظهرون علامات على نشاط الروبوت. سيعوضون أيضًا عن الأموال المفقودة من نقرات الروبوت.

- تحقق من الشركاء المحتملين . انظر إلى كل موقع سيتم عرض إعلاناتك عليه. كن يقظًا لأحجام كبيرة من حركة المرور القادمة من المجالات المسجلة حديثًا.

- افحص حركة المرور الخاصة بك . انتقل إلى قائمة المجالات التي ترتبط بها إعلاناتك. ابحث عن تلك التي لا تريد أن تظهر إعلاناتك عليها. قد يبدو الأمر مملاً ولكن هذه العملية ضرورية للحفاظ على صحة حملاتك.

- راقب المقاييس المتقدمة . هناك العديد من القياسات التي تكتشف السلوك الشبيه بالروبوت ، حتى من النوع المعقد. من أهم هذه المقاييس وقت التحويل أو الاحتفاظ بالمستخدم أو مقاييس توزيع حركة المرور المختلفة. يتبع كل برنامج مسارًا محددًا قد يكون من الممكن اكتشافه باستخدام هذه المقاييس.

- الإبلاغ عن كل عملية احتيال . يزيد عدد المطالبات المتعلقة بالموقع أو الموضع أو الناشر نفسه من صحة مطالبتك. لا تتردد في الإبلاغ حتى عن الاحتيال المحتمل.

- استثمر في حلول الطرف الثالث . هناك العديد من المنصات المصممة لاكتشاف الروبوتات باستخدام تقنيات مختلفة. احسب ما إذا كان هذا الشيء له مزايا مالية في حالتك.

إستراتيجيات لمحاربة حركة مرور الروبوتات

بغض النظر عن مصدر حركة المرور أو حل التتبع الذي تستخدمه ، هناك بعض الأشياء التي يمكنك القيام بها بنشاط لإعادة برامج الروبوت.

1. استخدم حظر IP / UA

معظم أجهزة التتبع لديها هذه الميزة. يمكنك استخدامه لمنع حركة المرور الواردة من:

- نطاقات عناوين IP أو عناوين IP الفردية

- وكلاء المستخدم

يمكنك تحليل تقاريرك لاكتشاف ما إذا كان عنوان IP معين يولد الكثير من الزيارات بدون تحويلات. مع وكلاء المستخدم ، لا تحاكي العديد من برامج الروبوت وكلاء المستخدم جيدًا وتميل إلى إدراجها كنوع جهاز غير معروف أو غير معروف.

في بعض الأحيان ، تقدم برامج الروبوت نفسها على أنها أجهزة أو إصدارات متصفح قديمة حقًا. على سبيل المثال ، إذا لاحظت الكثير من حركة المرور القادمة من أجهزة Windows Phone ، فيجب أن تكون مريبًا.

2. قم بإعداد مصائد الروبوت

منذ الأيام الأولى للتسويق عبر الإنترنت ، كان الناس يحاولون الإمساك بالروبوتات عن طريق وضع روابط غير مرئية على مواقعهم الإلكترونية لا يمكن لأي شخص النقر عليها. لن تتمكن من رؤية مثل هذا الرابط ولكنه سيبقى موجودًا في كود HTML للصفحة المقصودة.

الفكرة هي أن الروبوتات لا تستهلك المحتوى بأعينها (ليس لديها أي محتوى) ولكن عن طريق مسح الشفرة نفسها. وهم يميلون إلى النقر فوق أول شيء يمكنهم فعله.

غالبًا ما يشار إلى هذه الروابط على أنها موضع جذب ، لأنها تجذب الروبوتات مثل العسل الذي يجذب النحل. Honeypot هو معيار الصناعة عندما يتعلق الأمر بمكافحة حركة مرور الروبوتات.

يجب أن تدفع روابط موقع الجذب هذه الروبوتات خارج مسار تحويل حملتك إلى أي صفحة آمنة. يوصى بتنفيذ عداد نقرة بسيط إن أمكن. بهذه الطريقة ستتمكن من قياس عدد المرات التي تم فيها تنشيط هذا الرابط. لن تقوم فقط بحماية حملتك من حركة مرور الروبوت ولكن أيضًا ستقيس حجم تهديد الروبوت في هذه الصفحة المقصودة المحددة.

3. إنشاء قوائم بيضاء / قوائم سوداء

هذه أساسيات التسويق بالعمولة ولكن إنشاء قوائم بالمصادر المؤكدة (القائمة البيضاء) أو السيئة (القائمة السوداء) يعد ممارسة جيدة عندما يتعلق الأمر بمحاربة الروبوتات.

مصادر الربحية المؤكدة خالية من الروبوتات.

قد تصيب الروبوتات المصادر السيئة وغير المربحة.

باستخدام كلتا القائمتين بحكمة وتحديثهما بانتظام ، يمكنك التأكد من أنك ستعمل مع الزوار من البشر فقط.

قد تنشأ المشكلة من حقيقة أن العديد من مصادر حركة المرور لا تدعم حملات القائمة البيضاء. ومع ذلك ، يمكن تجاوز ذلك باستخدام Voluum Automizer.

أحدث إضافة إلى سلة الميزات المفيدة في Voluum هي Automizer ، وحدة متطورة لأتمتة المهام. باستخدامه ، يمكنك إنشاء قوائم بيضاء أو قوائم سوداء تلقائيًا عن طريق إنشاء قواعد تضيف أسماء المواضع إلى القائمة إذا كان هذا الموضع يطابق الشروط المحددة في القاعدة.

يمكنك بعد ذلك استخدام القواعد مرة أخرى لإيقاف المواضع غير المربحة التي كانت مدرجة في القوائم السوداء مؤقتًا أو شراء الزيارات من المواضع المربحة فقط.

لوضعها قريبًا ، يمكنك استخدام القوائم البيضاء حتى إذا كان مصدر حركة المرور الخاص بك لا يسمح لك بذلك.

4. تعيين ترشيح التردد

حل سهل التنفيذ هو استخدام ميزة تصفية التردد الموجودة في معظم مصادر حركة المرور. تسمح لك تصفية التردد بتحديد عدد المرات التي يشاهد فيها الزائر إعلانك.

في معظم الحالات ، 3 مرات في الساعة كافية. أي شيء فوقه ربما يكون نصًا آليًا.

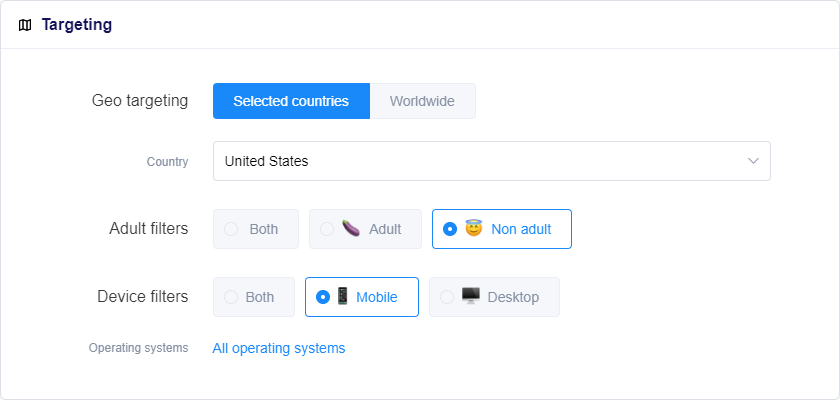

5. صقل استهداف حركة المرور الخاصة بك

مرة أخرى ، هذا أحد الأشياء التي تفعلها عادةً أثناء تحسين الحملة على أي حال. لكن الأمر مختلف قليلاً هذه المرة.

الهدف من ذلك هو التأكد من حصولك بالفعل على حركة المرور التي تستهدفها. على سبيل المثال ، إذا كنت تستهدف بلدًا واحدًا ، دعنا نقول الولايات المتحدة ، ولاحظت في متتبعك أن لديك بعض الزيارات القادمة من جنوب إفريقيا ، فقد يعني هذا أن هناك بعض الأنشطة الضارة وراء تلك الزيارات.

6. منع المصادر التي تظهر أنماط سلوك غير عادية

كما قلنا من قبل ، تتصرف حركة مرور الروبوتات بشكل مختلف عن حركة المرور البشرية العادية. سوف يلتقطها المسوق ذو الخبرة على الفور. غالبًا ما تتميز حركة مرور الروبوتات بما يلي:

- معدلات ارتداد عالية

- قمم غير عادية

- نقص مفاجئ في الأداء

تحديد مصادر مثل هذه الزيارات غير المتكافئة وحظر m في مصدر حركة المرور الخاصة بك.

7. استخدم الحلول التلقائية

العديد من أدوات التتبع أو مصادر حركة المرور الأكثر تقدمًا من أنواع مختلفة من أتمتة حركة المرور. ينصب تركيزهم الأساسي على التحسين التلقائي ، ومع ذلك ، فإن التحسين موضوع وثيق الصلة بحركة مرور الروبوت.

جزء من جهود التحسين هو إزالة الروبوتات.

يمكن لهذه الحلول القائمة على الخوارزمية إيقاف المصادر التي لا تجلب لك ربحًا تلقائيًا بسبب الروبوتات أو لأسباب أخرى.

وبالمثل ، غالبًا ما تحتوي أجهزة التتبع أو الأنظمة الأساسية الأخرى على ميزات القاعدة التلقائية التي تطلق إجراءات محددة عند استيفاء الشروط.

بهذه الطريقة يمكنك إيقاف المصادر غير المربحة حتى عندما تكون بعيدًا أو تتلقى تنبيهًا عند حدوث تدفق مفاجئ للزيارات دون حدوث زيادة مقابلة في التحويلات.

8. وقت المشاركة

إذا كان حل التتبع الخاص بك يمكنه قياس جوانب مختلفة من المشاركة ، فيمكنك اكتشاف حركة مرور الروبوت العامة بسهولة.

المشاركة السريعة مثل وقت التثبيت المنخفض أو الوقت المستغرق في الموقع أقل من 300 مللي ثانية عادةً ما يصرخ "حركة مرور الروبوت".

Voluum Anti-Fraud-Kit. فوليوم لمكافحة الاحتيال-كيت

يحتل Voluum موقعًا مركزيًا في قمع الحملة بأكمله. وبسبب ذلك ، فإن الفريق الذي يقف وراءها على دراية تامة بالمشكلات التي يواجهها عملاؤه في برامج الروبوت. بعد كل شيء ، تتدفق الروبوتات أيضًا عبر Voluum.

هذا هو السبب في أن Voluum لديه مجموعة مكافحة الاحتيال. لقد وصفنا هذه الميزة في إحدى مقالاتنا السابقة.

باختصار ، هذا ليس حلاً سحريًا من زر واحد. على العكس من ذلك ، فهي عبارة عن مجموعة من الميزات المصممة لمعالجة مشكلة احتيال الإعلانات بالكامل في تعقيدها.

لا سحر في تصميمه ، فقط تألق في شموليته.

1. المقاييس

الطريقة الأساسية لتحديد برامج الروبوت هي مقاييس مكافحة الاحتيال. تقيس هذه المقاييس كلاً من الزيارات (تنشيط عنوان URL للحملة) والنقرات (عمليات تنشيط عنوان URL للنقر على الصفحة المقصودة).

أ. مراكز البيانات

يوضح هذا المقياس ما إذا كانت الزيارات تأتي من مراكز البيانات المعروفة.

إنها مجموعات من الخوادم التي لها مجموعات خاصة بها من عناوين IP المخصصة لها. غالبًا ما تُستخدم مراكز البيانات لإنشاء حركة مرور روبوت ولكن هذا ليس هو الحال دائمًا. يستخدم موفرو VPN أيضًا مراكز البيانات ro لإعادة توجيه مستخدميهم.

إذا كنت تتوقع الكثير من حركة المرور القادمة من اتصالات VPN ، فلا ينبغي أن يثير هذا المقياس أي مخاوف. وإلا فهو علم أحمر.

ب. المُحيلون

يوضح هذا المقياس سمعة المُحيل. المُحيل هو صفحة ويب جاء منها الزائر. يقوم Voluum بالوصول إلى العديد من محركات مكافحة الفيروسات أو أدوات فحص مواقع الويب أو أدوات تحليل عناوين URL لتحديد السمعة العامة للمحيل.

غالبًا ما تأتي الزيارات الزائفة من المُحيلين السيئين.

ج. النقرات السريعة

يعرض هذا المقياس الزيارات أو النقرات التي تقل عن 800 مللي ثانية. نادرًا ما ينقر أي شخص على إعلان أسرع من ثانية واحدة.

د. أحداث متكررة

يوضح هذا المقياس ما إذا كان عنوان IP واحد قد أنتج أكثر من 60 حدثًا في الدقيقة. هذا المقياس هو بالأحرى مؤشر واضح لحركة الروبوتات.

ه. كثرة أحداث الحملة

يوضح هذا المقياس ما إذا كان عنوان IP واحد قد أنتج أكثر من 60 حدثًا في الدقيقة بهدف حملة واحدة تتجاوز التفاعل البشري العادي.

F. جهاز غير معروف

يوضح هذا ما إذا لم يتم التعرف على نوع الجهاز ما يحدث غالبًا مع زيارات الروبوت.

ز. روبوتات المكتبة

يوضح هذا ما إذا تم التعرف على الزيارة على أنها روبوت مكتبة.

في بعض الأحيان ، يمكن لوكيل المستخدم الخاص بالزائر تقديم نفسه كروبوت. ليس من الضروري أن تكون نواياها سيئة ولكن يجب أن تؤخذ بعين الاعتبار.

ح. إصدار نظام تشغيل غير مدعوم

يشير هذا المقياس إلى نقرة أو زيارة إذا جاءت من نظام تشغيل غير مدعوم أو متوقف.

الزيارة التي تأتي من نظام تشغيل قديم ولم يعد صالحًا للاستخدام لفترة طويلة من غير المحتمل أن يكون هناك إنسان حقيقي وراء هذه الزيارة.

أنا. وكيل مستخدم غير معروف

يشير هذا المقياس إلى زيارة أو نقرة إذا لم يتم التعرف على وكيل مستخدم الزائر. قد يشير هذا إلى حركة مرور الروبوت.

2. حركة مشبوهة

في Voluum ، تعتبر حركة المرور التي تم وضع علامة عليها بواسطة واحد على الأقل من المقاييس المذكورة أعلاه "مشبوهة".

ومع ذلك ، عليك أن تتذكر أنه لا يوجد أي من المقاييس المذكورة أعلاه هو مؤشر واضح للنشاط الاحتيالي. ومع ذلك ، عند استخدامها بحكمة وفهم عام لما تعنيه هذه المقاييس ، يمكن أن تساعدك في تحديد مصادر حركة المرور السيئة.

في بعض الأحيان يكفي علم واحد. في حالات أخرى ، يجب أن يخبرك رفع العديد من الأعلام بالتحقيق. إنها دائمًا مسألة احتمالية.

3. حان وقت التحويل

جميع مقاييس مكافحة الاحتيال المذكورة أعلاه مرتبطة إما بزيارات أو نقرات. ومع ذلك ، فإن التحقيق في التحويلات يمكن أن يجلب لك أيضًا معلومات مهمة عن نشاط الروبوت المحتمل.

المنطق هو نفسه وراء مقياس النقرات السريعة. يقيس وقت التحويل المدة التي يستغرقها المستخدم لإجراء التحويل.

نظرًا لأن التحويلات يمكن أن تختلف من حيث النوع والإجراء المطلوب من المستخدم ، فلا يوجد تمييز بسيط بين "الإنسان" أو "سريع جدًا بالنسبة للإنسان". يمكنك تكوين حد وقت التحويل الذي تعتبره منخفضًا جدًا أو مرتفعًا جدًا.

على سبيل المثال ، إذا تطلب حدث التحويل من المستخدم تنزيل تطبيق أو ملء نموذج معقد ، فمن المنطقي افتراض أنه سيتطلب أكثر من بضع ثوانٍ فقط. عيِّن الحد الأدنى لوقت التحويل بحيث لا يقل عن 30 ثانية أو أكثر ، اعتمادًا على حدسك.

على العكس من ذلك ، فإن عروض SOI البسيطة تتطلب القليل من الجهد من المستخدم ، لذلك لا ينبغي أن يستغرق التحويل وقتًا طويلاً. عيّن الحد الأدنى للوقت للتحويل إلى 15 ثانية أو أي قيمة أخرى تراها محتملة.

أي شيء أقل من هذه القيمة يمكن أن يكون من أصل روبوت.

يوفر لك Voluum أيضًا متوسط الوقت للتحويل ، لذلك متوسط الوقت الذي يستغرقه المستخدم لإجراء التحويل. يمكنك استخدامه لضبط مقاييس وقت التحويل المنخفض والعالي.

4. سجل المرور

يسجل Voluum كل حدث بدقة ولكنه يقدم بياناتك في شكل أكثر ملاءمة وتجميعًا وسهل التحليل. يمكنك معرفة عدد الزيارات أو النقرات أو التحويلات لكل حملة أو بلد أو جهاز أو موضع أو لكل بُعد آخر يزيد عن 30. ومع ذلك ، يمكنك فقط مشاهدة آخر 100 نقرة أو زيارة في Voluum.

في بعض الحالات ، التي تتعلق عادةً بتقديم مطالبة لمنصة مصدر حركة المرور الخاصة بك ، تحتاج إلى إجراء تحليل أكثر تعمقًا. تحتاج إلى التحقق من حركة المرور الخاصة بك على أساس النقر فوق.

هذا هو المكان الذي يكون فيه سجل المرور مفيدًا.

ينشئ سجل المرور ملف CSV قابل للتنزيل يمكنك استيراده إلى أي برنامج لتحرير جداول البيانات ، مثل Microsoft Excel. يحتوي هذا الملف على بيانات عند كل نقرة.

5. مواضع الجذب

مصيدة الروبوت التي ناقشناها سابقًا متاحة في Voluum في شكل نص برمجي سهل التنفيذ. يحتوي هذا النص البرمجي على ارتباط مرئي فقط لبرامج الروبوت. بمجرد تنشيط هذا الرابط ، يقوم Voluum بتسجيله لمساعدتك في تحديد مصادر الروبوتات.

تظهر عمليات تنشيط ارتباط مواضع الجذب في العمود المنفصل في Voluum.

جرب أو اشتري

ليس عليك أن تأخذ كلامي على مجموعة مكافحة الاحتيال. يمكنك أن تأخذ هذه الميزة لتجربة قيادة لمدة أسبوعين وتقرر بنفسك كيف تعمل من أجلك.

التخلص من حركة مرور الروبوت باستخدام Voluum Anti-Fraud Kit

لقد وصلنا الآن إلى جوهر هذه المقالة: كيفية التخلص من الروبوتات السيئة.

لقد قمنا بالفعل بتغطية هذا الموضوع من الألف إلى الياء في دليلنا التفصيلي حول التخلص من برامج الروبوت. لكن النقاط الرئيسية مذكورة أدناه.

1. تحديد خيارات استهداف حركة المرور

أولاً ، تحتاج إلى معرفة ما يمكنك القيام به في مصدر حركة المرور الخاصة بك. ليس هناك فائدة من تحديد شريحة من الزيارات مع وجود غزو محتمل للروبوت لا يمكنك استبعاده.

تسمح لك معظم مصادر حركة المرور بالاستهداف حسب البلد أو الجهاز أو نظام التشغيل. هؤلاء الأكثر تقدمًا لديهم المزيد من الخيارات التي تتضمن إصدارات من نظام التشغيل أو شركات النقل. انتقل إلى منصة مصادر حركة المرور الخاصة بك وتعرف على الخيارات المتاحة لك.

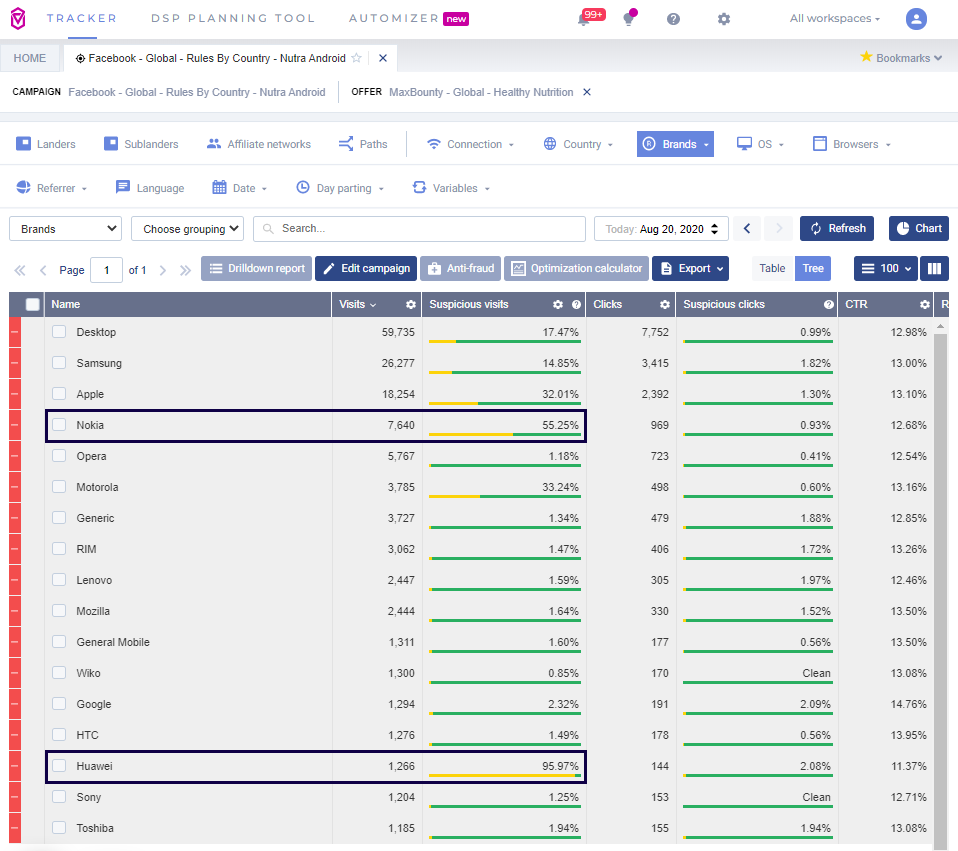

2. تحديد مصادر حركة البيانات في Voluum

ثانيًا ، استخدم جميع المقاييس التي وصفتها حتى الآن لتحديد أجزاء حركة المرور التي تحتوي على أكبر عدد من برامج الروبوت.

تحتاج إلى البحث عن الأماكن التي لديها أكبر حصة من حركة المرور المشبوهة.

تعمق في تقارير Voluum وحاول تحديد شركات الاتصالات أو عناوين IP أو وكلاء المستخدم أو مزودي خدمة الإنترنت أو المواضع أو الأجزاء الأخرى من حركة المرور التي تحتوي على نسبة عالية من:

- حركة مشبوهة

- نقرات غير مرئية من موضع الجذب

- وقت قليل للتحويل

ألق نظرة على المثال التالي ببيانات محاكاة:

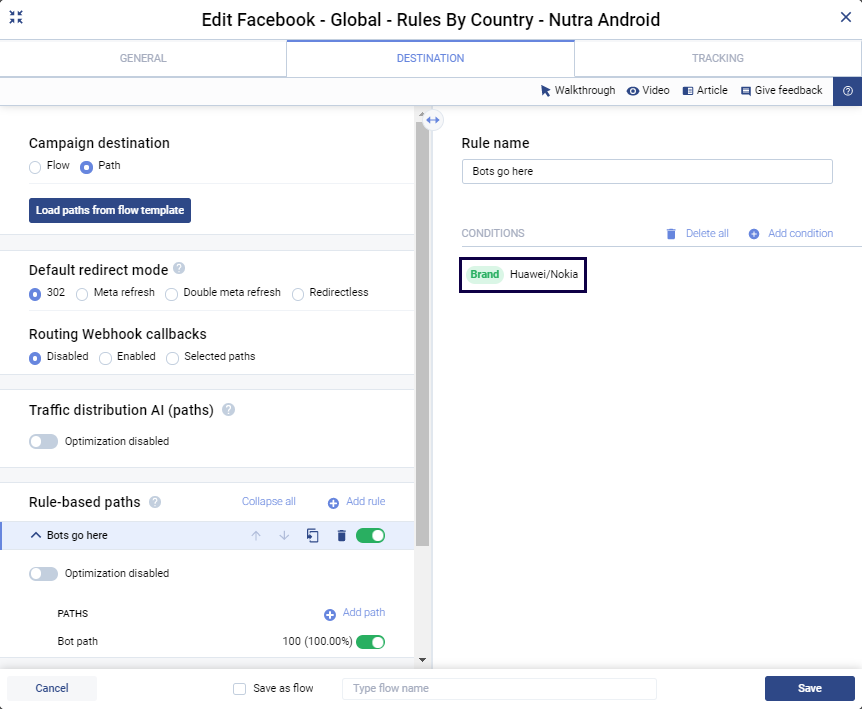

يمكنك أن ترى أن علامتي هاتف ، Nokia و Huawei ، لديهما نسبة عالية من حركة المرور المشبوهة. وعدد النقرات الخاصة بهم يتضاءل مقارنة بـ Apple أو Samsung. يمكنك أن تفقد حركة المرور هذه دون أي ندم.

هذا يقودنا إلى النقطة الثالثة.

3. استبعاد جزء من حركة المرور

ارجع إلى النظام الأساسي لمصدر حركة المرور واستبعد الماركتين التجاريتين للهاتف من خيارات الاستهداف.

من الآن فصاعدًا ، لن تضطر إلى الدفع مقابل حركة المرور التي لا تجلب أي تحويلات بعد الآن. احصائياتك نظيفة. سمعتك في الشبكة التابعة محمية.

الفقير الذي كان يدير هذه الروبوتات يموت حزنا.

إذا كان النظام الأساسي لمصدر الزيارات لا يمنحك خيار استبعاد جزء من حركة المرور التي تريدها (لنفترض أنه لا يمكنك استبعاد علامات تجارية معينة) ، فيمكنك إعادة توجيه هذا الجزء من حركة المرور خارج مسار تحويل حملتك باستخدام المسارات المستندة إلى قواعد Voluum.

المسارات المستندة إلى القواعد تعيد توجيه حركة المرور إلى مركبات هبوط مختلفة وعروض إذا كانت تفي بالمعايير المحددة. يمكنك إنشاء واحد يوجه حركة المرور القادمة من أجهزة Huawei و Nokia بعيدًا عن عرضك الرئيسي.

سيحميك هذا من اتهامات الشبكة التابعة المحتملة بأنك ترسل لهم حركة مرور سيئة.

4. التخفيف من الخسائر

إذا كان لا يزال لديك بعض حركة مرور bot ، فيمكنك استخدام سجل حركة المرور لتحديد فترات زمنية محددة أو عناوين IP التي تسببت في حركة مرور bot. يمكن أن يدعم هذا التحليل التفصيلي مطالباتك لمصدر حركة المرور.

5. بوت منع حركة المرور

بصرف النظر عن اتباع القواعد العامة حول العمل مع الشبكات الموثوقة فقط ، يمكنك أيضًا استخدام ميزة Automizer الخاصة بنا للحد من الخسائر المحتملة الناجمة عن الاحتيال في الإعلانات.

يمنحك Automizer خيار إنشاء قواعد تلقائية للحملات التي تستخدم مصادر حركة المرور المدعومة. أنشئ قواعد تتفاعل مع التغييرات المفاجئة في حركة المرور ، مثل انخفاض الربحية أو ارتفاع نسبة النقر إلى الظهور بشكل غير معقول.

يمكنك إنشاء قواعد توقف هذا النوع من حركة المرور (موضع أو حملة كاملة) أو على الأقل إرسال إشعار إليك على هاتفك المحمول ، حتى تتمكن من تسجيل الدخول إلى Voluum ومعرفة ما يحدث.

من الممارسات الجيدة الأخرى إنشاء قوائم بالمواضع الجيدة والسيئة (معرّفات المواقع وأسماء الأدوات). مرة أخرى ، يمكنك إنشاء قواعد تتحقق مما إذا كانت حركة المرور مدرجة في قائمتك أم لا ثم إيقافها مؤقتًا أو إنشاء تنبيه.

أخيرًا ، يمكنك حماية صفحتك المقصودة من الروبوتات باستخدام حلول مختلفة من نوع captcha.

استخدم ميزات الأتمتة لمحاربة الروبوتات

يأتي Voluum مع وحدة أتمتة مدمجة تسمى Automizer تتيح للمستخدمين مزامنة التكاليف عبر الأنظمة الأساسية وإطلاق إجراءات معينة باستخدام "if / then logic". يمكن أن تعمل ميزة توفير الوقت أيضًا معجزات للمستخدمين الذين يعانون من حركة مرور الروبوتات.

لقد ذكرنا بالفعل خيار استخدام Automizer لإنشاء واستخدام القوائم البيضاء أو القوائم السوداء ، ولكن يمكن أن يساعدك Automizer في أكثر من ذلك بكثير.

كما ذكرنا من قبل ، عادة ما تظهر حركة مرور الروبوتات نفسها في بعض أنماط حركة المرور غير العادية. تعد معدلات الزيارات المرتفعة جنبًا إلى جنب مع نسبة النقر إلى الظهور المنخفضة و / أو معدلات التحويل المنخفضة بمثابة ضوء أحمر فوري.

لمزيد من المعلومات حول Automizer أدعوك لقراءة مقالتنا حول هذا الموضوع. للحصول على 5 أمثلة على القواعد التلقائية ، إليك هذه المقالة. لكن الحد الأدنى الذي نوصي بتعيينه لأي شخص مهتم بمكافحة حركة مرور الروبوتات هو القاعدة التي نود أن نطلق عليها "كاشف الشذوذ".

سترسل لك هذه القاعدة تنبيهًا عندما يكون هناك ارتفاع غير عادي في حركة المرور قد يشير إلى زيادة في حركة مرور الروبوت. على سبيل المثال ، يمكن أن تنبهك هذه القاعدة عندما يكون عدد الزيارات أعلى بنسبة 50٪ من عدد الزيارات من الساعة الماضية.

النضال المستمر مع حركة مرور الروبوتات

لن يتم حل المعركة مع الروبوتات أبدًا ، ولن يتم الفوز بها أبدًا ، وقد تُفقد ، ولكن فقط إذا تخلت عن حذرك.

لا ينبغي أن يكون التحقق من حركة المرور الخاصة بك بحثًا عن برامج الروبوت والقيام بكل ما تم وصفه في الجزء 2 من هذه المقالة شيئًا لمرة واحدة. يجب أن تكون عادة شبيهة بالتحقق من ربحية الإعلانات أو العروض أو اختبار زوايا جديدة.

الروبوتات هي وستظل دائمًا جزءًا من حياة الشركات التابعة.

يمكنك التحكم في وتيرة انتشار الروبوت ، والحد من الخسائر ، واستعادة الأموال التي تم إنفاقها على الروبوتات ، والتبديل إلى شرائح حركة المرور الجديدة وغير المكتشفة التي قد تكون خالية من الاحتيال الإعلاني.

يمكنك استخدام Voluum للقيام بكل ذلك ، لخوض حرب أفضل وإبعاد حركة المرور الاحتيالية. محترف أو مبتدئ ، يستحق كل شخص أن يكون Voluum إلى جانبه.

اشترك الآن واحمي نفسك من الروبوتات.