أفضل 8 ممارسات لأمان تطبيق الهاتف المحمول الخاص بك في عام 2022

نشرت: 2022-01-04تعد تطبيقات الهاتف المحمول من أهم مصادر الدخل للعديد من الشركات. اقتربت عائداتهم من 693 مليار دولار في عام 2021 ومن المتوقع أن تصل إلى 935 مليار دولار في عام 2023. ومع ذلك ، فإن هذه الزيادة الهائلة تأتي على حساب تهديدات الهجمات الإلكترونية. هذا هو السبب في أن أمان تطبيقات الأجهزة المحمولة أمر بالغ الأهمية.

وفقًا لتقرير Mobile Security Report 2021 ، واجهت 97٪ من المؤسسات هجمات متعلقة بالهواتف المحمولة ، حيث قام 46٪ من الموظفين بتنزيل تطبيق ضار واحد على الأقل. وقد أدى ذلك إلى العديد من المخاوف المتعلقة بالأعمال التجارية وأمن بيانات المستخدم الذين يتفاعلون مع العلامات التجارية لأغراض مختلفة. يتبادلون البيانات مع العلامات التجارية على التطبيقات أثناء هذه التفاعلات ، مما يؤدي إلى التعرض الخبيث دون تدابير أمنية مناسبة.

لهذا السبب تحتاج إلى إجراءات أمان موثوقة لتجنب مخاطر البيانات وحماية عملائك. تحقق من أفضل الممارسات المختلفة التي يمكنك استخدامها لضمان أمان تطبيقات الأجهزة المحمولة .

- تشفير البيانات

- أكواد آمنة

- مصادقات المستخدم

- الامتثال والنزاهة

- واجهات برمجة التطبيقات الآمنة

- مشغلات الأمان

- امتيازات البيانات

- حاويات آمنة

- حماية عملك

1. تشفير البيانات

يستخدم العديد من المستخدمين الكثير من التطبيقات عبر الأجهزة وأنظمة التشغيل. لذلك تحتاج إلى التأكد من عدم تعرض البيانات التي يتم تبادلها عبر التطبيق بسبب ضعف أي نظام تشغيل أو جهاز.

تتمثل إحدى طرق القيام بذلك في تشفير البيانات عبر التطبيقات. التشفير هو عملية خلط البيانات إلى درجة تصبح فيها غير قابلة للقراءة من قبل المتسللين. هناك طريقتان لتشفير البيانات:

- التشفير المتماثل

- التشفير غير المتماثل

تستخدم التشفير المتماثل نفس مفتاح الأمان لتشفير البيانات وفك تشفيرها. في الوقت نفسه ، يحتوي التشفير غير المتماثل على مفاتيح أمان مختلفة للتشفير وفك التشفير. من أفضل الممارسات الأخرى التي يجب اتباعها لأمان تطبيقات الأجهزة المحمولة الترميز الآمن.

2. رموز آمنة

يحتوي كل تطبيق في جوهره على بنية مبنية على عدة أجزاء من التعليمات البرمجية. لذلك ، عندما يتعلق الأمر بأمان تطبيقات الأجهزة المحمولة ، يمكن أن تكون الرموز الآمنة مهمة للغاية.

وفقًا لتقرير من IT Pro Portal ، تظهر 82٪ من الثغرات الأمنية في التعليمات البرمجية المصدر للتطبيق. هذا يعني أنك بحاجة إلى التأكد من خلو الكود المصدري من الأخطاء وعدم وجود ثغرات أمنية.

يمكن أن يمنحك الاستعانة بمصمم تطبيقات محترف راحة البال لأن أمان تطبيق الهاتف الخاص بك محكم الإغلاق. إلى جانب وجود خبير على متن الطائرة ، يعد اختبار تطبيقات الهاتف المحمول هو أفضل طريقة للتأكد من أن الشفرة آمنة ، ولا توجد أخطاء يمكن للقراصنة استغلالها.

3. مصادقة المستخدم

تمتلك تطبيقات الهاتف المحمول أكبر عدد من المساهمات من خلال UGC (محتوى من إنشاء المستخدم). يمكن أن يتعرض المحتوى الذي ينشئه المستخدمون لهجمات إلكترونية بدون وجود نظام مصادقة مستخدم مناسب. يمكن للقراصنة الوصول إلى المعلومات الحيوية للمستخدمين الذين يستفيدون من هجمات الهندسة الاجتماعية.

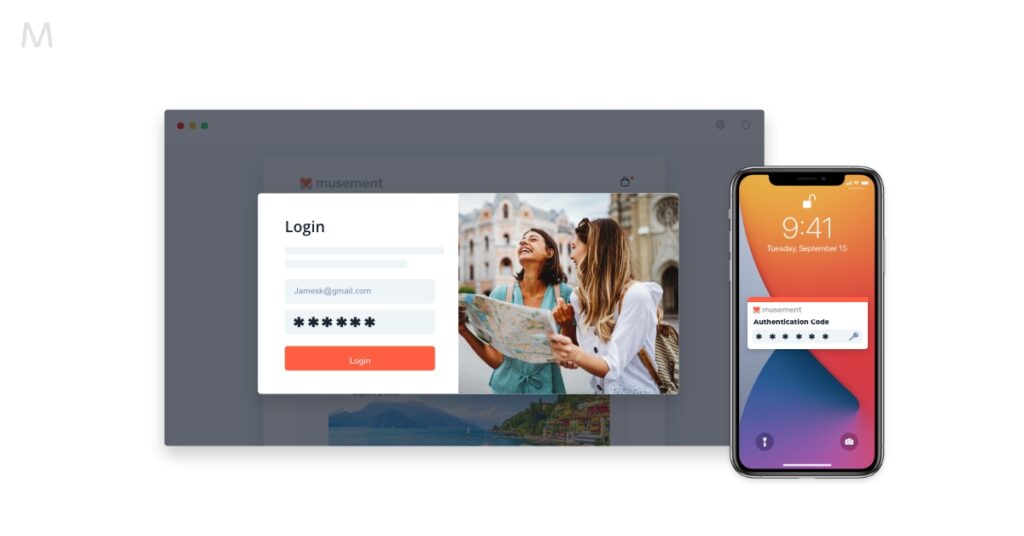

بمجرد وصولهم إلى حسابات المستخدمين ، يصبح الحقن الضار أمرًا سهلاً من خلال المحتوى الذي ينشئه المستخدمون. هنا ، يمكنك استخدام عمليات مصادقة المستخدم مثل المصادقة متعددة العوامل. ومع ذلك ، على عكس عملية المصادقة التقليدية ، هناك طبقة إضافية من الأمان باستخدام كلمات المرور لمرة واحدة أو الرموز المميزة أو مفاتيح الأمان أو غيرها.

على سبيل المثال ، تسمح عملية المصادقة الثنائية للمستخدمين بالتحقق من هويتهم من خلال OTP المستلمة على الجهاز. جزء أساسي آخر من أمان تطبيقات الهاتف المحمول هو الامتثال.

4. الامتثال والنزاهة

عند تشغيل أي تطبيق جوال ، يجب أن يجتاز معايير أمان معينة ويتبع المتطلبات. قد تكون هناك إجراءات أمنية محددة يجب على المطورين اتباعها تحت توجيه متجر التطبيقات. يمكن أن تكون هذه الإجراءات خاصة بعملية تنزيل التطبيق وتثبيته.

تستخدم الهواتف الذكية الحديثة متاجر التطبيقات لتوزيع التطبيقات الموقعة على المستخدمين أو البرامج التي تحتاج إلى توقيع رمز. تضمن هذه العملية أن النظام الأساسي يوزع فقط التطبيقات التي تم فحصها مسبقًا.

يمكن للمطورين إرسال تطبيقاتهم إلى المتجر ويتم التحقق من صحة هوياتهم ومتطلبات أمان التطبيق. إذا كان كل شيء يتوافق مع إرشادات نظام التشغيل ، فسيكون التطبيق متاحًا للتنزيل.

على الرغم من أن هذا قد يبدو شاقًا ، إلا أنه يصبح سهلاً مع وجود العديد من خيارات علامات الترميز المتاحة في السوق. بالإضافة إلى ذلك ، يمكنك الحصول بسرعة على شهادة توقيع رمز رخيصة وفعالة من حيث التكلفة لتطبيقك لضمان الامتثال والنزاهة. إنه يثبت أن الكود لم يتم العبث به منذ إنشائه وأنه يأتي من ناشر حقيقي.

تساعد هذه الشهادة المطورين على تشفير المعلومات المتعلقة بهويتهم ، والتي يتم فك تشفيرها بشكل أكبر من خلال مفتاح عام يُعرض على المستخدمين. هناك جانب آخر تحتاج إلى فهمه حول أمان التطبيق وهو واجهات برمجة التطبيقات أو واجهة برمجة التطبيقات.

5. واجهات برمجة التطبيقات الآمنة

تعد واجهات برمجة التطبيقات (API) ضرورية لدمج خدمات الجهات الخارجية وكذلك تحسين الوظائف. يسمح للأنظمة غير المتجانسة بالتفاعل مع بعضها البعض وتسهيل تبادل البيانات. ومع ذلك ، لتحسين أمان التطبيق ، فأنت بحاجة إلى واجهات برمجة تطبيقات آمنة ولا تعرض البيانات المتبادلة. أفضل طريقة لضمان أمان واجهة برمجة التطبيقات هي الاستفادة من أذونات الوصول إلى البيانات.

6. مشغلات الأمن

يمكنك الاستفادة من مشغلات محددة لتنبيه أنظمتك في حالة التلاعب بكود مصدر التطبيق. على سبيل المثال ، يمكن الاستفادة من وظائف AWS Lambda لضمان تلاعب التطبيقات السحابية الأصلية أو تنبيهات الحقن الضار.

7. امتيازات البيانات

هناك طريقة أخرى لضمان عدم تعرض تطبيقك لهجمات إلكترونية ضارة وهي تحديد امتيازات البيانات. استخدم نهج الامتياز الأقل حيث توفر وصولاً حساسًا إلى البيانات لمستخدمين محددين. سيضمن ذلك حصول أي شخص ليس لديه إمكانية الوصول إلى البيانات ولديه نية ضارة على إمكانية الوصول إلى المعلومات الحساسة.

8. تأمين الحاويات

تعتبر مفاتيح الأمان من أهم جوانب التشفير. إذا كنت تقوم بتشفير البيانات لتطبيقك ، فحاول وتجنب تخزين مفاتيح الأمان في مراكز البيانات المحلية.

ومع ذلك ، مع قيام معظم المؤسسات بالاستفادة من نهج السحابة المختلطة لتخزين المعلومات الحساسة في مراكز البيانات المحلية ، يمكنك استخدام الحاويات الآمنة لتخزين هذه المفاتيح. على سبيل المثال ، يمكنك الاستفادة من بروتوكولات الأمان المتقدمة مثل تشفير 256 بت AES باستخدام SHA-256 للتجزئة لضمان أمان هذه المفاتيح.

حماية عملك

مع زيادة استخدام الهواتف الذكية كل يوم ، يجب أن يكون أمان تطبيقات الهاتف المحمول على رأس قائمة أولوياتك. لسوء الحظ ، مع السمات الخادعة وممارسات الهندسة الاجتماعية ، أصبح المتسللون فعالين في هجمات الحقن الضارة.

هذا يعني أنك بحاجة إلى تحسين الإجراءات الأمنية لأمن البيانات ومنع هؤلاء المتسللين من السيطرة على تطبيقاتك. نأمل أن تكون هذه النصائح مفيدة ويسعدنا دائمًا إرشادك على طول الطريق!