5 طرق لاكتشاف ومنع الاحتيال عبر الهاتف المحمول

نشرت: 2016-05-14

هذا منشور ضيف من Thomas Sommer من AppLift.

يمثل الاحتيال في إعلانات الجوّال أحد أكثر التحديات جرأة لمسوقي الأجهزة المحمولة اليوم.

وفقًا لـ White Ops ، كلف الاحتيال الإعلاني المعلنين الرقميين أكثر من 8.6 مليار دولار في عام 2015. أشارت دراسة أخرى ، أجراها AppLift مع حل Forensiq الرائد للكشف عن الاحتيال في نهاية العام الماضي ، إلى أن 34٪ من حركة البيانات الآلية للهاتف المحمول معرضة لخطر الاحتيال .

يعد الاحتيال في الإعلانات مشكلة مهمة: بالإضافة إلى سرقة الأموال بعيدًا عن المسوقين عبر الأجهزة المحمولة ، الذين يعانون بالفعل من ارتفاع تكاليف الاستحواذ واستنزاف المستخدمين ، فإنه يقوض ببطء الثقة بين اللاعبين في صناعتنا ، مما يؤدي إلى تكاليف إضافية لجميع المعنيين.

ما هو الاحتيال على إعلانات الجوال؟

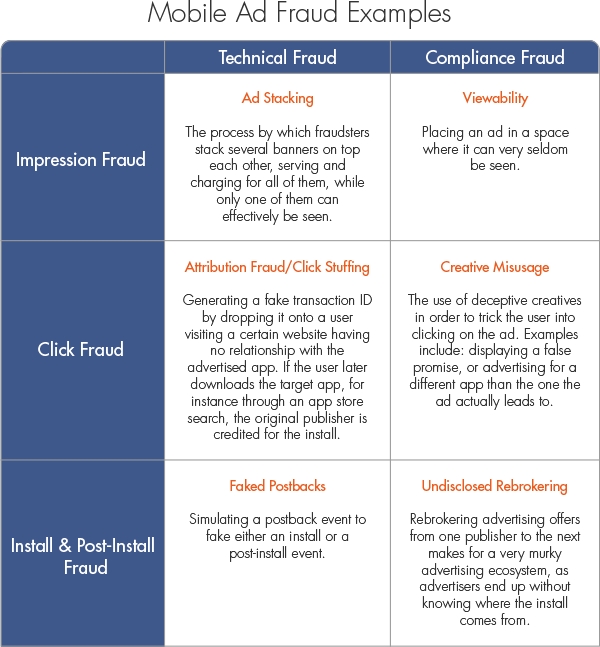

واحدة من أكبر المشكلات المتعلقة بالاحتيال على الإعلانات هي تنوعها بالإضافة إلى قدرتها على التطور والخضوع لرادار أحدث آليات الوقاية. لحسن الحظ ، هناك طرق لإنشاء تصنيف للأشكال الاحتيالية وتصنيفها على أساس خطوط واضحة. لقد طورنا طريقتين رئيسيتين لمعالجة ضرائب الاحتيال.

تتمثل الطريقة الأولى للنظر في الاحتيال في تقسيمه إلى فئتين رئيسيتين: الاحتيال التقني والاحتيال المتعلق بالامتثال. الاحتيال التقني هو أمر لا يحتاج إلى شرح ، لأنه أي خدعة تهدف إلى تزوير حدث إعلاني تقنيًا ، مثل الانطباع ، والنقرة ، وتثبيت التطبيق ، وما إلى ذلك. الاحتيال في الامتثال هو أي تكتيك خادع يهدف إلى ثني أو خرق القواعد التي يتم فرضها على النظام الأساسي .

الطريقة الثانية لكسر الاحتيال في الإعلانات هي النظر إلى مكان حدوثه على طول مسار تحويل المستخدم ، من الظهور إلى حدث ما بعد التثبيت. نظرًا لأن الهدف من الاحتيال الإعلاني هو محاكاة حدث إعلاني أو محاكاته بطريقة خادعة ، فمن المرجح أن يتم ارتكاب الاحتيال في المرحلة التي يقوم المعلن بالدفع أو التحسين من أجلها. على سبيل المثال ، في عروض الأسعار في الوقت الفعلي للجوال ، يدفع المعلنون عمومًا لكل ظهور (CPM) ، وبالتالي من المرجح أن يركز المحتالون على الاحتيال في مرات الظهور.

فيما يلي بعض الأمثلة على هذين السطرين:

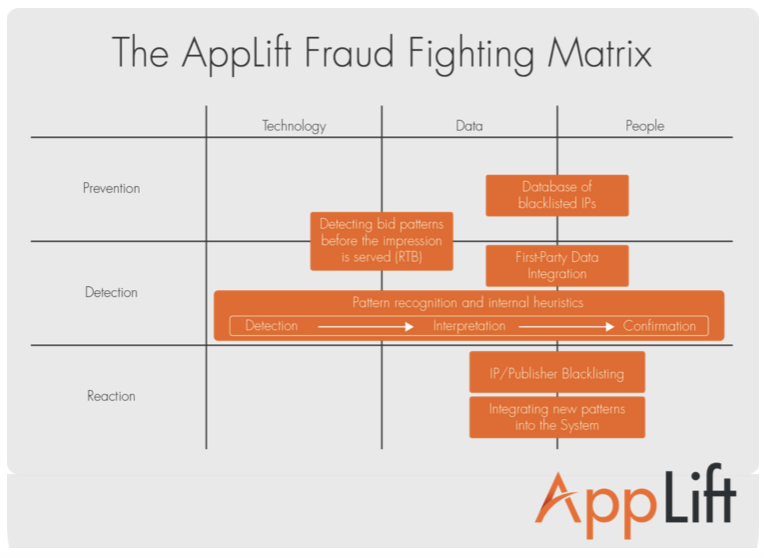

مقاتلو الاحتيال

بشكل عام ، تتطلب مكافحة الاحتيال مزيجًا من التكنولوجيا والبيانات والأشخاص ، ويمكن أن تحدث في ثلاث مراحل مختلفة: المنع والكشف ورد الفعل. من هذه المصفوفة النظرية قمنا بتطوير جدول مكافحة الاحتيال التالي:

خمس طرق للوقاية

فيما يلي خمس طرق يمكن للمسوقين من خلالها اكتشاف الاحتيال في إعلانات الأجهزة المحمولة بشكل فعال ، وفي بعض الحالات منعه.

- تطوير التعرف على الأنماط والاستدلال

يعد التعرف على الأنماط والاستدلال حجر الزاوية في مكافحة الاحتيال ، سواء بالنسبة للاحتيال التقني أو الاحتيال المتعلق بالامتثال. بالنسبة للأولى ، يتم إنشاء النشاط الاحتيالي بمساعدة برامج الروبوت الأكثر تعقيدًا أو الأقل. بقدر ما يمكن أن تحاكي الروبوتات سلوك البشر ، تأتي نقطة لا يمكنهم فيها إخفاء طبيعتهم الحقيقية والبدء في الكشف عن الأنماط المشبوهة. على سبيل المثال ، يعد عددًا كبيرًا من النقرات القادمة من عنوان IP نفسه ، أو معدلات التحويل المرتفعة بشكل غير عادي أو المستويات المرتفعة بشكل غير طبيعي من أحداث ما بعد التثبيت القادمة من ناشر واحد ، علامات تحذير بشكل منهجي تقريبًا. على جانب الامتثال للاحتيال ، يمكن أن تكون الأنماط مفيدة أيضًا. على سبيل المثال ، باستخدام حشو النقرات (انظر الجدول أعلاه) ، يمكنك أن ترى أن الوقت بين النقر والتثبيت أطول بكثير من الوقت المعتاد لحركة المرور.

من المهم بشكل عام ملاحظة أنه إذا ساعدت خوارزميات التعلم الآلي المتطورة بشكل متزايد شركات تكنولوجيا الإعلان في اكتشاف الاحتيال بشكل أكثر منهجية ، يظل البشر ضروريين لتفسير الأنماط الاحتيالية وتأكيدها.

- منع الاحتيال عن طريق اكتشاف الأنماط الاحتيالية قبل الانطباع

الميزة الرئيسية لعملية شراء وسائط عروض الأسعار في الوقت الفعلي (RTB) هي أنها تتيح اتخاذ قرار الشراء على مستوى الظهور ، أي .. لكل مستخدم على حدة. باستخدام التكنولوجيا المناسبة ، يتيح ذلك "الاستماع" إلى طلبات عروض الأسعار الآلية دون الحاجة إلى المزايدة عليها ، وبالتالي اكتشاف الأنماط الاحتيالية قبل حتى أن يتم عرض الظهور. وبالتالي ، يتم تقليل منحنى التعلم والتكاليف المرتبطة به بشكل كبير لمعلني الجوال.

- ادمج بيانات الطرف الأول مع شريك الإعلان الخاص بك

يمكن أن يكون إعداد بيانات الطرف الأول ، مثل الأحداث السلوكية بعد التثبيت ، مفيدًا للغاية في اكتشاف الاحتيال ، وخاصة النوع التقني. نظرًا لأنه يصبح من الصعب تزييف السلوك البشري أثناء صعود مسار تحويل المستخدم (انظر النقطة 1) ، فإن بيانات ما بعد التثبيت تعطي رؤى أعمق للأنماط الاحتيالية.

على سبيل المثال ، إذا كنت تشغل حملة CPI ولكنك ترى أن المستخدمين القادمين من مصدر معين ليس لديهم نشاط داخل التطبيق بعد التثبيت أو لديهم نشاط منخفض بشكل ملحوظ بعد التثبيت ، فيمكن تمييز هذا المصدر المعين على أنه احتيالي. حتى بالنسبة لحملات الزيارات الآلية وحملات العلامات التجارية ، فإن النظر إلى النقرات ، وعند الإمكان ، في بيانات التثبيت وما بعد التثبيت يمكن أن يخبرنا كثيرًا عن حركة المرور التي تتلقاها.

- نظّم قاعدة البيانات الخاصة بك لعناوين IP المدرجة في القائمة السوداء

بمجرد تحديد ناشر أو عنوان IP محدد على أنه من المحتمل أن يكون احتيالًا ، هناك إمكانية لإضافته إلى القائمة السوداء "للرجوع إليه في المستقبل". يمكن أيضًا حظر جميع عناوين IP التي تنتمي إلى مزود الاستضافة نفسه بعد التثبيت (بعد التحقق). يمكن بعد ذلك أن تعمل هذه العادة الاحترازية بعد الكشف كآلية وقائية وتوفير دولارات إعلانية في المستقبل.

- الكفاح من أجل قائمة سوداء للناشرين على مستوى الصناعة

إذا كان تنسيق قائمتك السوداء أمرًا بالغ الأهمية ، فسيظل الحل المثالي هو الاستفادة من قائمة سوداء عامة مصدرها الصناعة ، ومحايدة ، ويمكن للجميع الوصول إليها ، بشرط أن يساهموا فيها أيضًا. هذا هو الحال على سبيل المثال في صناعة إعلانات الفيديو عبر الإنترنت ويجب أن نكافح لتحقيق ذلك على الهاتف المحمول

Ad Fraud ، كما هو الحال مع جميع أنواع الاحتيال ، سيظل دائمًا لعبة القط والفأر وهناك أمل ضئيل في القضاء عليه تمامًا. ومع ذلك ، فإن المساعدة في زيادة الوعي عبر الصناعة بأكملها وجعل جميع أصحاب المصلحة يتخذون خطوات لمحاربتها سيكون بداية رائعة. إذا تمكنا من القول بأن صناعة إعلانات الهاتف المحمول لا تزال في مهدها أو ربما سنوات المراهقة ، فإن اتخاذ خطوات ملموسة في هذا الاتجاه سيكون بالتأكيد عاملاً حاسمًا لإدخالها إلى مرحلة البلوغ.

للحصول على دراسة أكثر تعمقًا حول الاحتيال على الأجهزة المحمولة ، راجع تقرير AppLift مكافحة الاحتيال على الأجهزة المحمولة في العصر البرمجي .

AppLift هو جزء من برنامج TUNE Certified Partner Program ، وهو برنامج مصمم لمنح المسوقين رؤية أكبر لشركاء الإعلان الذين يلبيون احتياجاتهم على أفضل وجه ويلتزمون بأفضل ممارسات الإعلان على الهاتف المحمول.

مثل هذا المقال؟ اشترك في مدونتنا رسائل البريد الإلكتروني.